Juniper SSG550防火墙作为一款企业级安全设备,其命令行界面(CLI)提供了强大的网络配置和管理能力,掌握常用命令对于管理员高效部署、监控和维护网络安全至关重要,以下将详细解析Juniper SSG550的常用命令及其应用场景,包括基本系统配置、网络接口管理、安全策略设置、VPN配置及系统维护等方面。

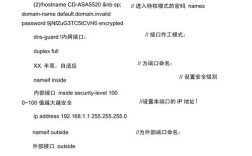

在基本系统配置方面,首先需要通过Console或Telnet/SSH登录设备,登录后,进入配置模式需输入configure命令,退出配置模式则使用exit或commit(提交配置更改),查看系统基本信息可执行show system,该命令会显示设备型号、运行版本、系统时间及CPU/内存使用率等关键参数。show system status可查看设备运行状态,而show system resources则实时监控资源占用情况,若需修改设备主机名,可在配置模式下执行set system host-name <hostname>,如set system host-name FW-Edge,管理员账户管理也是基础配置的重要部分,添加用户命令为set system admin user <username> authentication plain-text <password>,设置权限则通过set system admin user <username> permissions <level>实现,其中权限级别包括superuser、readonly等。

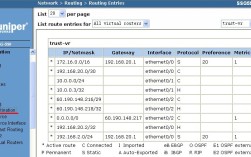

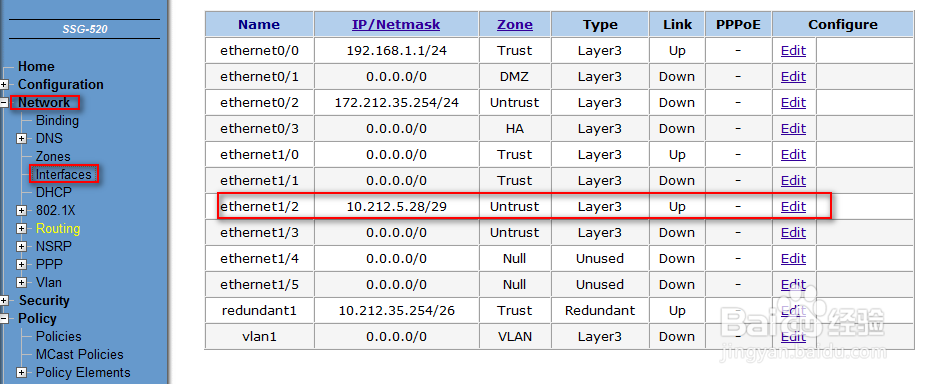

网络接口管理是SSG550配置的核心环节之一,首先需确认接口状态,使用show interfaces all命令可查看所有接口的物理状态(如up/down)、IP地址、子网掩码及VLAN绑定信息,若配置接口IP地址,需进入接口配置模式,例如set interface ethernet0/0 zone trust(将接口划分到信任区域),再执行set interface ethernet0/0 ip 192.168.1.1/24,对于Trunk接口,需配置允许通过的VLAN,如set interface ethernet0/0 vlan trunk vlans 10,20,30,监控接口流量可通过show interfaces ethernet0/0 statistics,该命令会显示接口的输入/输出包数量、错误数及带宽利用率,若需关闭或启用接口,可使用set interface ethernet0/0 disable或set interface ethernet0/0 enable。

安全策略配置是防火墙功能的核心,SSG550通过定义源/目的区域、地址对象及服务策略来控制流量流,首先需定义安全区域,如set security zones trust interface ethernet0/0将接口ethernet0/0加入信任区域,配置地址对象时,可使用set security address-book trust address LAN 192.168.1.0/24定义一个名为LAN的地址对象,服务对象配置示例为set security address-book untrust address WAN 203.0.113.0/24,以及set security address-book service tcp HTTP tcp port 80,创建安全策略时,需指定源/目的区域、地址、服务及动作,例如set security policies from trust to untrust policy Allow-HTTP match source-address LAN destination-address WAN service HTTP,再执行set security policies from trust to untrust policy Allow-HTTP permit,查看已配置策略可使用show security policies,而监控策略匹配情况则通过show security policies hit-count。

VPN配置方面,SSG550支持Site-to-Site VPN和远程访问VPN(IPsec/SSL),以Site-to-Site VPN为例,首先需定义IKE阶段1参数,如set security ike proposal PROPOSAL authentication pre-shared-key设置预共享密钥,set security ike policy POLICY mode main指定协商模式,配置IKE阶段2时,执行set security ipsec proposal PROPOSAL protocol esp定义加密协议,再设置set security ipsec policy POLICY perfect-forward-secrecy keys 14,创建VPN隧道需绑定接口和策略,例如set security vpn ipsec tunnel VPN-TUNNEL ike-policy POLICY ipsec-policy POLICY,并指定set security vpn ipsec tunnel VPN-TUNNEL local-gw 203.0.113.1和set security vpn ipsec tunnel VPN-TUNNEL remote-gw 198.51.100.1,通过show security vpn ipsec status查看隧道状态,show security vpn ipsec sa显示安全关联(SA)详情。

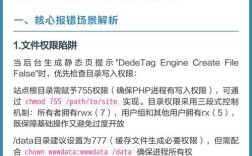

系统维护命令用于故障排查和日志管理,查看系统日志可执行show log system,过滤特定级别日志使用show log system messages | match error,保存配置需运行save config,而clear config则用于清除当前配置(慎用),监控网络连接状态时,show connections all可显示所有会话表项,show connections state embryonic查看半开连接,若需重启设备,使用request system reboot,而request system snapshot可创建系统配置备份。ping和traceroute是基础网络诊断命令,例如ping 192.168.1.1测试连通性,traceroute 8.8.8.8跟踪路径。

以下为常用命令速查表,方便管理员快速查阅:

| 功能分类 | 命令示例 | 说明 |

|---|---|---|

| 系统信息查看 | show system | 显示系统基本信息和状态 |

| 接口配置 | set interface ethernet0/0 ip 192.168.1.1/24 | 配置接口IP地址 |

| 安全策略创建 | set security policies from trust to untrust policy Allow-HTTP permit | 允许信任区域到非信任区域的HTTP流量 |

| IKE阶段1配置 | set security ike proposal PROPOSAL authentication pre-shared-key | 设置IKE预共享密钥 |

| VPN隧道状态查看 | show security vpn ipsec status | 显示IPsec隧道连接状态 |

| 日志查看 | show log system messages | 显示系统日志信息 |

相关问答FAQs:

Q1: 如何在SSG550防火墙上配置NAT(网络地址转换)?

A1: 配置NAT需定义源和地址池,并在安全策略中应用,步骤如下:

- 定义NAT地址池:

set security nat source pool POOL1 203.0.113.10-203.0.113.20 interface ethernet0/1 - 绑定源地址和接口:

set security nat source rule NAT-RULE match source-address LAN destination-address ANY - 应用NAT池:

set security nat source rule NAT-RULE then source-nat pool POOL1 - 在安全策略中启用NAT:确保策略动作包含

permit且源/目的区域正确。

验证配置可通过show security nat source查看NAT规则状态。

Q2: SSG550防火墙如何阻止特定IP地址的访问?

A2: 可通过配置安全策略并设置拒绝动作实现,步骤如下:

- 定义地址对象:

set security address-book untrust address BLOCK-IP 198.51.100.50/32 - 创建拒绝策略:

set security policies from untrust to trust policy Deny-BLOCK-IP match source-address BLOCK-IP destination-address ANY service ANY - 设置策略动作:

set security policies from untrust to trust policy Deny-BLOCK-IP deny - 提交配置:

commit

可使用set security screen ids-option untrust icmp deny阻止ICMP流量,或通过set security flow traceoptions filter IP 198.51.100.50监控该IP的流量状态。