思科防火墙作为网络安全架构中的核心组件,其命令行界面(CLI)提供了强大的配置和管理能力,掌握常用命令是高效运维防火墙的基础,本文将详细梳理思科防火墙(以ASA/FTD平台为例)的配置命令,涵盖基础操作、接口管理、安全策略、NAT配置、高可用性及监控调试等核心场景,帮助用户快速上手并深化理解。

基础操作与初始化配置

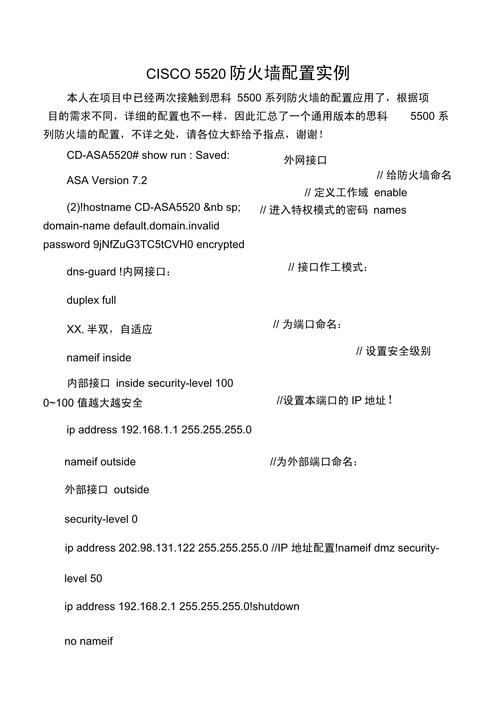

首次登录防火墙通常通过Console口或SSH,默认管理员账户为cisco/cisco,进入全局配置模式后,首先需配置设备基本信息,包括主机名、管理IP及登录权限。

hostname FW-Outside # 设置设备主机名 interface GigabitEthernet0/0 # 进入接口配置模式(以GE0/0为例) ip address 203.0.113.1 255.255.255.0 # 配置外网接口IP no shutdown # 启用接口 exit username admin password YourPassword privilege 15 # 创建具有最高权限的管理账户 aaa authentication ssh console LOCAL # 启用本地SSH认证

接口与区域管理

思科防火墙通过安全级别(Security Level)区分接口区域,级别越高(如Inside:100)信任度越高,接口需绑定物理接口并配置描述信息,便于运维识别:

nameif GigabitEthernet0/0 outside security 0 # 命名外网接口并设置安全级别0 nameif GigabitEthernet0/1 inside security 100 # 命名内网接口并设置安全级别100 description LAN-Segment # 为接口添加描述 mtu inside 1500 # 设置内网接口MTU值

访问控制列表(ACL)配置

ACL是防火墙策略的核心,通过定义规则控制流量流向,标准ACL仅源地址,扩展ACL支持源/目的地址、端口及协议,允许内网访问外网HTTP服务:

access-list OUTSIDE_IN extended permit tcp any host 203.0.113.1 eq 80 # 允许任意主机访问外网接口80端口 access-group OUTSIDE_IN in interface outside # 将ACL应用在外网接口的入方向

ACL规则按自上而下顺序匹配,建议使用sequence-number(如access-list 101 permit tcp ... sequence 10)灵活调整顺序。

网络地址转换(NAT)

动态NAT(PAT)

内网主机访问外网时自动转换源IP:

object-group network INTERNAL-NET # 定义内网地址对象组 network-object 192.168.1.0 255.255.255.0 object network SERVER-IP # 定义内网服务器对象 host 192.168.1.10 nat (inside,outside) dynamic interface # 内网接口访问外网时使用接口IP做PAT nat (inside,outside) static SERVER-IP 203.0.113.2 # 内网服务器静态映射到公网IP

策略NAT

基于源/目的地址的精细化NAT控制:

nat (inside,outside) source static INTERNAL-NET SERVER-POOL destination static WEB-SERVER 203.0.113.3 # 仅内网访问特定目标时触发NAT

安全策略与VPN配置

基本安全策略

class-map MATCH-ALL-TRAFFIC # 定义流量分类 match any policy-map INSIDE-OUTSIDE-POLICY # 定义策略行为 class MATCH-ALL-TRAFFIC set connection conn-max 10000 # 设置最大连接数 set connection embryonic-conn-max 500 # 设置半开连接数限制 service-policy INSIDE-OUTSIDE-POLICY interface inside # 应用策略到内网接口

IPsec VPN配置

crypto ipsec ikev1 transform-set AES-SHA esp-aes 256 esp-sha-hmac # 定义IKEv1变换集 crypto map VPN-MAP 10 ipsec-isakmp # 创建加密映射 match address VPN-ACL # 关联ACL定义的感兴趣流量 set peer 203.0.113.5 # 指定对端网关IP set transform-set AES-SHA crypto map VPN-MAP interface outside # 应用加密映射到外网接口

高可用性(Active/Standby)

双机热备配置需同步配置状态及会话信息:

failover # 启用故障转移功能 failover lan interface failover GigabitEthernet0/2 # 配置故障转移接口 failover key YourSecretKey # 设置同步密钥 failover interface ip failover 192.168.100.1 255.255.255.0 # 配置故障转移管理IP

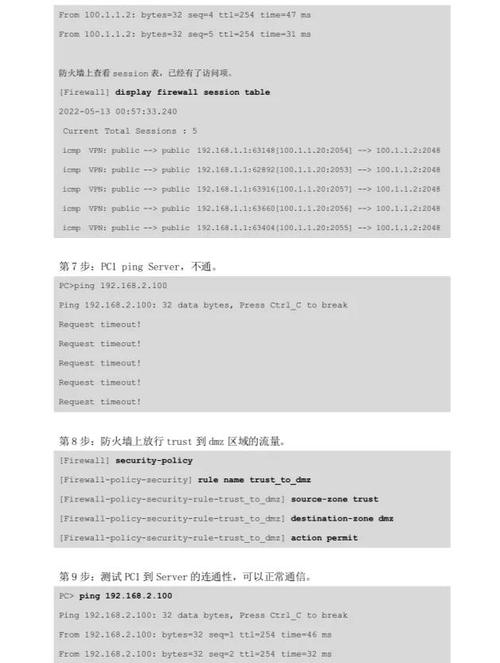

监控与调试命令

状态查看

show running-config # 查看当前配置 show interface # 查看接口状态与流量 show access-list # 查看ACL匹配统计 show xlate # 查看NAT转换表 show conn # 查看当前连接表 show traffic # 查看流量统计

调试与日志

logging enable # 启用日志记录 logging host inside 192.168.1.100 # 设置日志服务器 debug crypto ipsec # 调试IPsec协商过程(慎用,影响性能) undebug all # 关闭所有调试

配置示例表格

| 功能场景 | 命令片段 |

|---|---|

| 接口IP配置 | interface GigabitEthernet0/1ip address 192.168.1.1 255.255.255.0 |

| ACL规则创建 | access-list IN-OUT extended permit tcp host 192.168.1.10 any eq 443 |

| NAT策略配置 | nat (inside,outside) source static 192.168.1.10 203.0.113.10 |

| VPN用户授权 | username vpnuser password YourPass123aaa authentication any console LOCAL |

相关问答FAQs

Q1: 如何排查防火墙无法上网的问题?

A: 可按以下步骤排查:

- 检查接口状态:

show interface确认接口up且IP配置正确; - 验证NAT转换:

show xlate查看是否有条目,若无则检查NAT策略配置; - 检查路由:

show route确认有默认路由(如route 0.0.0.0 0.0.0.0 203.0.113.2); - 检查ACL:

show access-list确认流量未被阻止,必要时临时测试clear access-list。

Q2: 防火墙配置保存后重启丢失怎么办?

A: 首先确认是否执行了保存命令:

- 保存当前配置:

write memory或copy running-config startup-config; - 若重启后配置丢失,检查启动配置文件:

show startup-config,若为空则需重新保存; - 持久化存储失败时,可尝试

boot system flash:/<image_file>指定启动镜像,并确保磁盘空间充足。

通过以上命令与场景的实践,可逐步掌握思科防火墙的配置逻辑,建议在测试环境充分验证后再部署至生产环境,同时定期备份配置文件(如copy running-config tftp://<ip>/backup.cfg)以应对突发故障。