保障网页的安全稳定是现代互联网运营的核心任务,涉及技术防护、管理规范和持续优化等多个维度,网页作为企业与用户交互的重要窗口,一旦出现安全漏洞或服务中断,可能导致数据泄露、业务损失和用户信任度下降,需要从系统架构、数据防护、访问控制、应急响应等方面构建全方位的保障体系。

在系统架构层面,冗余设计和负载均衡是确保稳定性的基础,通过部署多台服务器组成集群,实现硬件冗余和故障自动转移,避免单点故障,使用负载均衡器将用户请求分发到不同服务器,当某台服务器宕机时,其他服务器可立即接管服务,确保网页持续可用,采用CDN(内容分发网络)加速静态资源访问,将图片、视频等缓存到全球节点,减少主服务器压力,提升用户访问速度,定期对服务器进行性能监控,设置阈值告警,及时发现并处理CPU、内存、带宽等资源异常,防止因资源耗尽导致服务崩溃。

数据安全是网页稳定运行的核心,需从存储、传输、备份三个环节加强防护,数据存储时,应对敏感信息如用户密码、身份证号等采用加密算法(如AES-256)进行加密存储,避免数据库泄露导致数据暴露,数据传输过程中,启用HTTPS协议,通过SSL/TLS证书加密通信内容,防止数据在传输过程中被窃取或篡改,备份策略方面,需建立“本地+异地”双重备份机制,每日增量备份与每周全量备份相结合,备份数据应加密存储并定期恢复测试,确保数据可追溯、可恢复,对数据库操作进行日志记录,便于审计异常访问和数据修改行为。

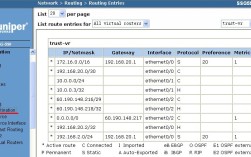

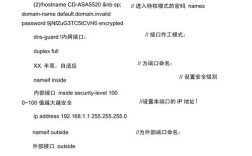

访问控制是防范恶意攻击的第一道防线,通过实施严格的身份认证和权限管理,确保只有授权用户可访问网页后台,采用多因素认证(MFA),结合密码、短信验证码、动态令牌等方式验证用户身份;对后台管理账户设置复杂密码策略,并定期强制更换,在API接口安全方面,需进行身份校验、请求签名和频率限制,防止未授权调用和恶意刷请求,对于前端页面,应避免直接暴露敏感接口,使用Token进行会话管理,并设置CORS(跨域资源共享)策略,限制非法域名访问。

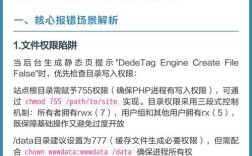

针对常见的网络攻击,需部署专项防护措施,对于SQL注入攻击,应使用参数化查询或预编译语句,避免用户输入直接拼接SQL语句;对XSS(跨站脚本)攻击,对用户输入内容进行HTML转义和过滤,移除恶意脚本;对于DDoS攻击,可通过流量清洗服务(如云防护)识别并拦截恶意流量,保障正常用户访问,定期对网页代码进行安全审计,使用静态代码分析工具扫描漏洞,及时修复已知安全风险(如跨站请求伪造CSRF、命令注入等)。

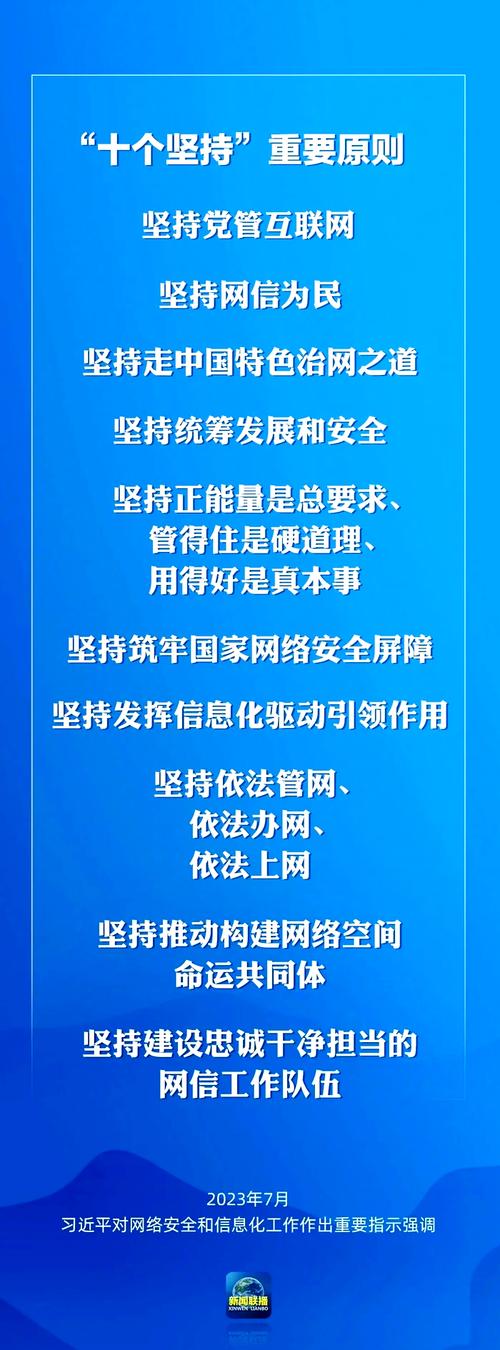

运维管理方面,需建立完善的安全管理制度和应急响应机制,制定网页安全运维规范,明确服务器配置、漏洞修复、日志审计等流程;定期组织安全培训,提升开发人员和运维人员的安全意识,应急响应机制应包括事件分级、处理流程和事后复盘,例如当发生数据泄露时,立即隔离受影响系统、通知用户并配合监管部门调查,同时分析原因优化防护策略,遵守相关法律法规(如《网络安全法》《数据安全法》),对用户数据进行分类分级管理,确保数据处理活动合法合规。

为了更直观地展示防护措施的实施要点,以下从技术、管理、应急三个维度归纳关键行动:

| 维度 | 关键措施 |

|---|---|

| 技术防护 | 部署冗余架构与负载均衡、启用HTTPS加密、实施访问控制、定期代码审计与漏洞修复 |

| 数据安全 | 加密存储敏感数据、传输全程加密、建立多维度备份机制、数据库操作日志审计 |

| 运维管理 | 制定安全规范、开展人员培训、实施API接口防护、部署DDoS流量清洗 |

| 应急响应 | 建立事件分级处理流程、定期演练应急预案、事后复盘优化 |

保障网页安全稳定是一个持续迭代的过程,需结合最新威胁动态和技术发展,不断调整防护策略,通过技术与管理双轮驱动,构建“事前预防、事中监测、事后响应”的全周期保障体系,才能有效降低安全风险,确保网页服务长期稳定运行。

相关问答FAQs

Q1: 如何判断网页是否遭受了DDoS攻击?

A1: 网页遭受DDoS攻击时通常会出现以下异常:服务器流量突增远超正常水平、用户访问延迟或无法打开、服务器CPU或带宽使用率持续饱和、部分地区用户无法访问等,可通过监控工具(如云服务商的流量分析平台)检测异常请求特征,如大量相同IP的短连接请求、特定URL的频繁访问等,若确认攻击,需立即启动流量清洗服务并暂时限制非核心访问。

Q2: 网页出现安全漏洞后,应如何快速响应?

A2: 快速响应需遵循“隔离-评估-修复-验证”流程:首先立即隔离受影响系统,断开外部网络连接防止漏洞扩大;其次评估漏洞危害等级(如数据泄露风险、业务影响范围);然后根据漏洞类型(如SQL注入、XSS)应用补丁或临时修复方案(如过滤恶意输入);最后通过渗透测试验证修复效果,同时追溯攻击源头并完善监控策略,避免类似漏洞再次发生。