织梦CMS(DedeCMS)作为国内广泛使用的内容管理系统,其安全性一直是用户关注的重点,IP攻击是指恶意用户通过大量来自同一IP或IP段的请求,对网站进行恶意访问,如刷流量、暴力破解、爬取内容等,可能导致服务器资源耗尽、网站响应缓慢甚至瘫痪,针对这类攻击,可以从多个层面采取防护措施,有效提升织梦CMS的安全性。

从服务器层面进行基础防护是最直接有效的方式,通过配置Web服务器(如Apache或Nginx)的模块,可以限制单个IP的访问频率,Apache的mod_limitipconn模块可以限制每个IP同时连接数,而mod_evasive模块则能在检测到恶意请求时自动屏蔽IP,Nginx环境下,可以通过limit_conn和limit_req指令实现类似功能,设置每个IP每秒的请求数或连接数上限,超过阈值则返回错误页面,利用防火墙(如iptables或云服务商提供的安全组)直接封禁恶意IP段也是一种简单粗暴但有效的方法,尤其针对已知的攻击源IP。

在织梦CMS程序内部进行优化和配置,能够增强对IP攻击的防御能力,织梦的后台管理目录(如dede/)是攻击的重点目标,可以通过修改目录名称、添加访问密码或启用双因素认证来提高安全性,对用户登录、评论、投稿等高频操作接口进行限制,例如在用户模型中增加登录失败次数限制,连续多次输错密码后临时锁定该IP的登录权限,对于内容爬取行为,可以在模板中添加动态验证码或JS混淆代码,使爬虫难以解析页面内容,同时利用织梦的“防采集”功能,对频繁抓取的IP进行记录或屏蔽。

借助专业的安全工具或服务可以实现对IP攻击的实时监控和拦截,使用Web应用防火墙(WAF),如阿里云WAF、腾讯云WAF或开源的ModSecurity,可以过滤恶意请求,包括SQL注入、XSS攻击以及高频IP访问,WAF能够基于IP信誉、访问频率、请求特征等维度进行分析,自动封禁可疑IP,部署入侵检测系统(IDS)或安全信息事件管理(SIEM)工具,可以帮助管理员实时监控服务器日志,发现异常IP访问模式并及时响应。

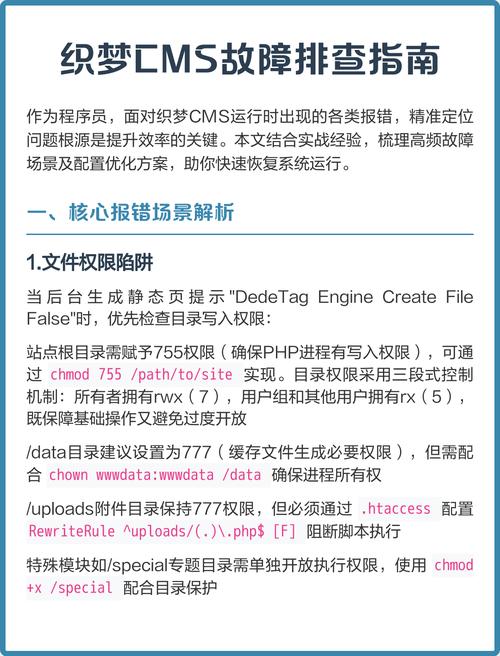

针对织梦CMS的特定功能,还可以进行精细化配置,在“系统”-“系统设置”-“安全设置”中,开启“验证码”功能,并在用户登录、评论、反馈等场景强制使用,防止恶意脚本批量操作,定期清理织梦的数据库缓存和后台日志,避免因日志文件过大影响服务器性能,也便于及时发现异常记录,对于网站的关键文件,如config.php、data目录等,设置严格的文件权限(如644或755),防止恶意用户篡改配置或上传木马文件。

为了更直观地展示IP攻击的防护策略,以下通过表格对比不同防护措施的具体实施方法和适用场景:

| 防护层面 | 具体措施 | 实施方法 | 适用场景 |

|---|---|---|---|

| 服务器层面 | 限制IP访问频率 | Apache配置mod_limitipconn,Nginx配置limit_conn和limit_req指令 | 防止刷流量、暴力破解 |

| 服务器层面 | 防火墙封禁恶意IP | 使用iptables或云安全组封禁可疑IP段 | 针对已知攻击源的快速响应 |

| 程序内部优化 | 修改后台目录名称 | 将dede/目录改为随机字符串,并在配置文件中修改对应路径 |

隐藏管理入口,降低被扫描的风险 |

| 程序内部优化 | 登录失败次数限制 | 在用户模型中设置连续登录失败次数上限,触发后临时锁定IP | 防止暴力破解管理员账号 |

| 安全工具 | 部署Web应用防火墙(WAF) | 配置WAF规则,过滤高频IP请求和恶意特征 | 全面防御各类Web攻击,包括IP攻击 |

| 程序功能配置 | 开启验证码功能 | 在登录、评论等场景强制使用图形或短信验证码 | 防止恶意脚本批量操作 |

| 定期维护 | 清理缓存和日志 | 定期清理织梦数据库缓存和后台访问日志 | 避免日志堆积,及时发现异常 |

加强日常安全意识和维护习惯也是防止IP攻击的重要环节,定期更新织梦CMS程序及插件版本,及时修复已知的安全漏洞;定期备份网站数据和数据库,确保在遭受攻击后能够快速恢复;监控服务器的CPU、内存、带宽等资源使用情况,发现异常波动时及时排查原因,通过多层次、全方位的防护措施,可以显著降低织梦CMS遭受IP攻击的风险,保障网站的稳定运行。

相关问答FAQs:

-

问:如何判断网站是否遭受了IP攻击?

答:判断网站是否遭受IP攻击可以通过观察服务器日志中的访问记录,如某个IP在短时间内大量请求同一页面或接口;监控服务器的资源使用情况,若CPU、带宽等资源突然飙升而正常访问量未明显增加,则可能存在攻击;网站响应缓慢或无法访问,同时收到大量来自同一IP的登录失败提示,也可能是IP攻击的迹象。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:织梦CMS中如何实现单个IP的访问频率限制?

答:在织梦CMS中实现单个IP的访问频率限制,可以通过修改.htaccess文件(Apache环境)或Nginx配置文件来实现,在.htaccess中添加以下代码可限制每个IP每秒最多10次请求:<IfModule mod_evasive20.c>

DOSHashTableSize 3097

DOSPageCount 10

DOSSiteCount 50

DOSPageInterval 1

DOSSiteInterval 1

DOSBlockingPeriod 10

</IfModule>

对于Nginx,可在server块中添加:limit_conn_zone $binary_remote_addr zone=perip:10m;

limit_conn perip 10;

limit_req_zone $binary_remote_addr zone=reqperip:10m rate=10r/s;

limit_req zone=reqperip burst=20 nodelay;

配置完成后重启服务即可生效。