神州数码防火墙作为企业网络安全体系中的重要组成部分,其命令行操作(CLI)是管理员进行精细化配置、故障排查和策略管理的核心手段,通过掌握常用命令,管理员可以高效实现对防火墙的访问控制、地址转换、路由管理、安全防护等功能,以下将从基础操作、安全策略配置、网络管理、监控维护等方面,详细介绍神州数码防火墙的常用命令及使用场景。

基础操作与登录认证

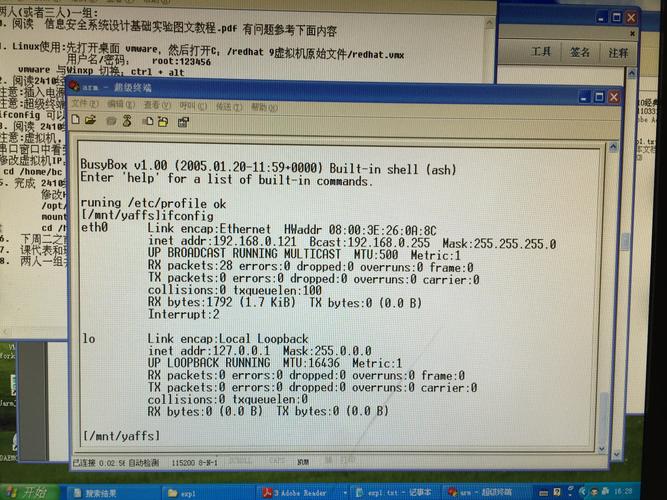

管理员需通过Console口、Telnet或SSH方式登录防火墙,默认情况下,防火墙管理地址为192.168.1.1(可通过Console口初始配置修改),登录后需进入系统视图进行配置,基础命令包括:

- 用户视图:直接输入命令的视图,显示

<H3C>提示符,可执行display类查看命令。 - 系统视图:输入

system-view进入,显示[H3C]提示符,可进行全局配置。 - 接口视图:在系统视图下输入

interface interface-type interface-number(如interface GigabitEthernet 1/0/1),进入接口配置模式,显示[H3C-GigabitEthernet1/0/1]。

登录认证配置示例:

[H3C] user-interface vty 0 14 # 进入虚拟终端视图 [H3C-ui-vty0-14] authentication-mode password # 设置密码认证 [H3C-ui-vty0-14] set authentication password simple 123456 # 设置登录密码 [H3C-ui-vty0-14] protocol inbound ssh # 允许SSH登录(默认为Telnet)

安全策略配置

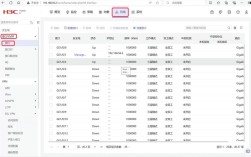

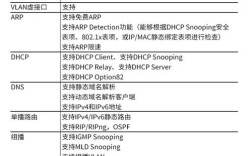

安全策略是防火墙的核心功能,通过定义规则控制数据流的允许或拒绝,主要命令包括:

-

配置安全域:将接口划分到不同安全域(如trust/untrust/dmz),实现区域间隔离。

(图片来源网络,侵删)

(图片来源网络,侵删)[H3C] security-zone name trust # 创建trust区域 [H3C] security-zone name untrust # 创建untrust区域 [H3C] interface GigabitEthernet 1/0/1 [H3C-GigabitEthernet1/0/1] undo shutdown [H3C-GigabitEthernet1/0/1] port link-mode route # 设置为路由模式 [H3C-GigabitEthernet1/0/1] quit [H3C] interface GigabitEthernet 1/0/2 [H3C-GigabitEthernet1/0/2] undo shutdown [H3C-GigabitEthernet1/0/2] port link-mode route [H3C-GigabitEthernet1/0/2] quit [H3C] security-zone trust [H3C-security-zone-trust] add interface GigabitEthernet 1/0/1 # 将接口加入trust区域 [H3C-security-zone-trust] quit [H3C] security-zone untrust [H3C-security-zone-untrust] add interface GigabitEthernet 1/0/2 # 将接口加入untrust区域

-

配置安全策略:定义源/目的区域、服务、动作(允许/拒绝)。

[H3C] firewall security-policy # 进入安全策略视图 [H3C-sec-policy] rule name policy1 # 创建策略规则 [H3C-sec-policy-rule-policy1] source-zone trust # 源安全域 [H3C-sec-policy-rule-policy1] destination-zone untrust # 目的安全域 [H3C-sec-policy-rule-policy1] source-address 192.168.1.0 24 # 源地址 [H3C-sec-policy-rule-policy1] destination-address any # 目的地址 [H3C-sec-policy-rule-policy1] service tcp destination-port eq 80 # 应用HTTP服务 [H3C-sec-policy-rule-policy1] action permit # 动作为允许 [H3C-sec-policy-rule-policy1] quit

网络地址转换(NAT)配置

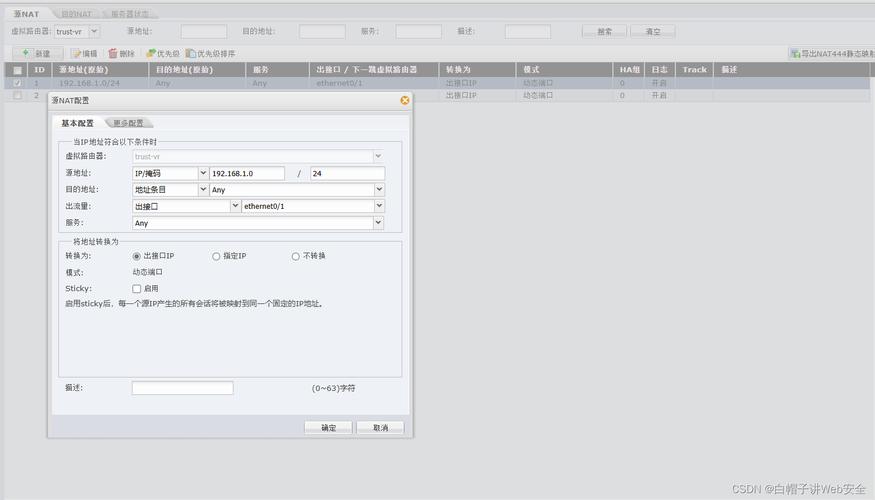

NAT用于解决IP地址不足问题,常用配置为源NAT(内网访问外网时隐藏内网地址)和目的NAT(外网访问内网时映射地址)。

-

源NAT(PAT)配置:

[H3C] acl number 2000 # 创建基本ACL [H3C-acl-basic-2000] rule permit source 192.168.1.0 0.0.0.255 # 匹配内网网段 [H3C-acl-basic-2000] quit [H3C] interface GigabitEthernet 1/0/2 # 外网接口 [H3C-GigabitEthernet1/0/2] nat outbound 2000 # 对ACL 2000的流量进行源NAT

-

目的NAT(服务器映射)配置:

(图片来源网络,侵删)

(图片来源网络,侵删)[H3C] acl number 3000 # 创建高级ACL [H3C-acl-adv-3000] rule permit tcp destination-port eq 80 # 匹配HTTP端口 [H3C-acl-adv-3000] quit [H3C] firewall policy # 进入防火墙策略视图 [H3C-policy] rule name server-map [H3C-policy-rule-server-map] source-zone untrust [H3C-policy-rule-server-map] destination-zone trust [H3C-policy-rule-server-map] service tcp destination-port eq 80 [H3C-policy-rule-server-map] action source-nat static 192.168.1.100 # 映射内网服务器IP

路由配置

防火墙作为网关设备,需配置静态路由或动态路由(如OSPF、BGP)以实现网络互通。

-

静态路由配置:

[H3C] ip route-static 0.0.0.0 0.0.0.0 202.100.1.1 # 默认路由指向上一跳 [H3C] ip route-static 10.1.1.0 255.255.255.0 192.168.1.2 # 静态路由到特定网段

-

OSPF动态路由配置:

[H3C] ospf 1 # 启动OSPF进程1 [H3C-ospf-1] area 0 # 创建骨干区域 [H3C-ospf-1-area-0.0.0.0] network 192.168.1.0 0.0.0.255 # 宣告直连网段

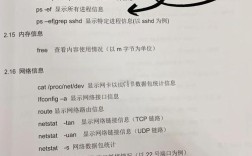

监控与维护命令

为保障防火墙稳定运行,需定期查看系统状态、连接数、日志等信息。

-

查看系统信息:

display version # 查看系统版本、硬件信息 display device # 查看设备状态(如CPU、内存使用率) display interface # 查看接口状态(up/down、流量等)

-

查看安全策略与NAT会话:

display firewall session table # 查看当前NAT会话表 display firewall security-policy # 查看已配置的安全策略 display firewall security-policy statistics # 查看策略命中次数

-

日志与调试:

logbuffer size 10240 # 设置日志缓冲区大小 loghost enable # 启用日志主机功能 debugging policy packet # 调试策略匹配过程(慎用,影响性能)

配置保存与备份

完成配置后,需保存配置以防重启丢失:

save # 保存当前配置到flash

相关问答FAQs

Q1: 如何查看防火墙当前已建立的NAT会话表?

A: 在用户视图下输入display firewall session table命令,可查看所有NAT会话的源IP、目的IP、端口、转换后IP及协议类型等信息,若想查看TCP协议的会话,可追加protocol tcp参数,如display firewall session table protocol tcp。

Q2: 防火墙安全策略配置后不生效,可能的原因及排查步骤?

A: 可能原因包括:①策略未正确应用(如安全域未绑定接口);②策略顺序错误(防火墙按从上到下顺序匹配,建议将精确规则置顶);③ACL规则冲突或服务定义错误;④源/目的地址配置错误,排查步骤:①执行display firewall security-policy statistics查看策略命中次数,若为0则检查匹配条件;②使用debugging policy packet source-ip <IP> destination-ip <IP>调试策略匹配过程;③确认接口状态为up且已正确加入安全域;④检查ACL规则是否与策略服务类型一致。