用户提权命令是操作系统安全领域中一个至关重要的概念,它指的是普通用户通过特定操作或命令获取更高权限(如管理员或root权限)的过程,这一过程在系统管理、软件安装、故障排查等场景中具有必要性,但如果被恶意利用,则会严重威胁系统安全,本文将详细解析用户提权命令的常见类型、使用场景、安全风险及防护措施,帮助用户在合法合规的前提下安全地提升权限。

在Windows操作系统中,最经典的提权命令是runas,该命令允许用户以其他用户账户(通常是管理员账户)的身份运行指定的程序或命令,普通用户需要执行一个需要管理员权限的安装程序时,可以在命令提示符中输入runas /user:Administrator "msiexec /i program.msi",系统会提示输入管理员账户的密码,验证通过后即可以管理员权限运行安装程序,Windows还提供了“以管理员身份运行”的右键菜单选项,其底层逻辑与runas类似,通过图形化界面简化了操作,需要注意的是,runas命令对用户账户控制(UAC)机制有较强的依赖,若目标账户未启用UAC或密码策略复杂,可能导致提权失败。

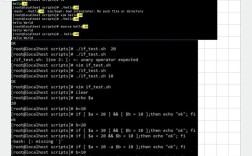

对于Linux/Unix系统,sudo是最核心的提权命令,普通用户通过在命令前加上sudo前缀,即可临时以超级用户(root)或其他指定用户的身份执行命令。sudo apt update命令允许普通用户更新软件包列表,这需要该用户被添加到sudoers文件中(通常是通过加入sudo用户组)。sudo的优势在于权限精细化管理,管理员可以在sudoers文件中明确授权哪些用户可以执行哪些命令,甚至记录所有提权操作日志,授权用户test仅允许执行/usr/bin/systemctl restart nginx命令,可配置为test ALL=(ALL) /usr/bin/systemctl restart nginx,Linux还支持su命令,用于直接切换到root用户或其他用户账户,但需要输入目标用户的完整密码,且不会像sudo那样保留原始用户的环境变量,安全性相对较低。

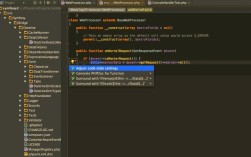

除了操作系统内置的提权命令,第三方工具和脚本也可能实现提权功能,在Windows中,PowerShell脚本可以通过Start-Process -Verb RunAs参数启动需要管理员权限的进程;在Linux中,pkexec命令允许图形界面应用程序以特权用户身份执行操作,常与PolicyKit配合使用,这些工具提权的原理通常是通过调用系统API或与权限管理服务交互,本质上仍依赖于操作系统的底层权限控制机制。

用户提权命令的使用场景主要集中在以下几个方面:一是系统管理任务,如安装系统补丁、配置网络参数、管理服务进程等,这些操作通常需要修改系统核心文件或配置,必须由特权用户执行;二是软件开发与测试,开发人员在调试驱动程序或内核模块时,需要提权权限来加载模块或访问硬件设备;三是应急响应,当系统出现故障(如服务无法启动、文件权限异常)时,管理员可能需要提权来排查和修复问题,值得注意的是,提权操作应遵循“最小权限原则”,即仅在必要时获取最低限度的必要权限,避免过度提权带来的安全风险。

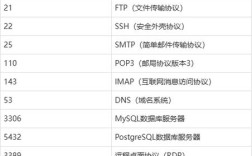

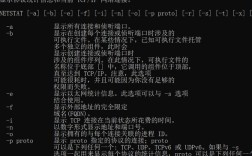

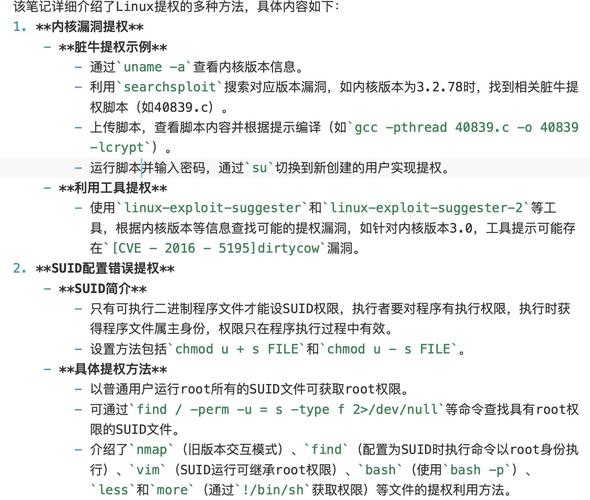

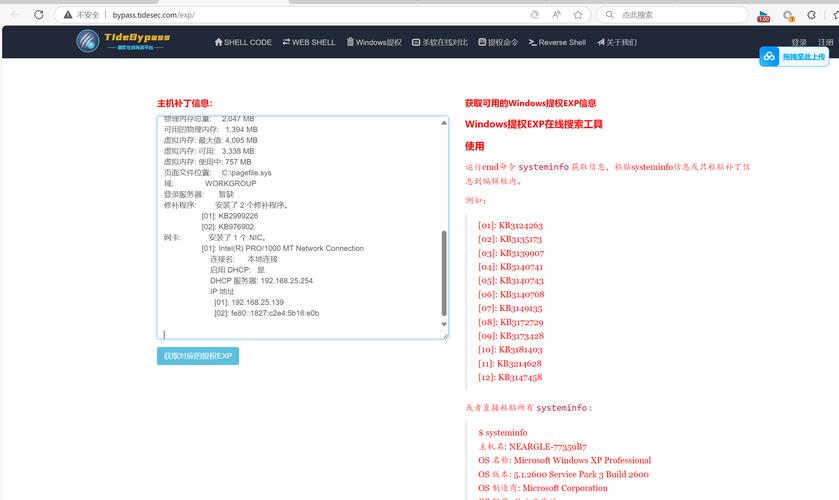

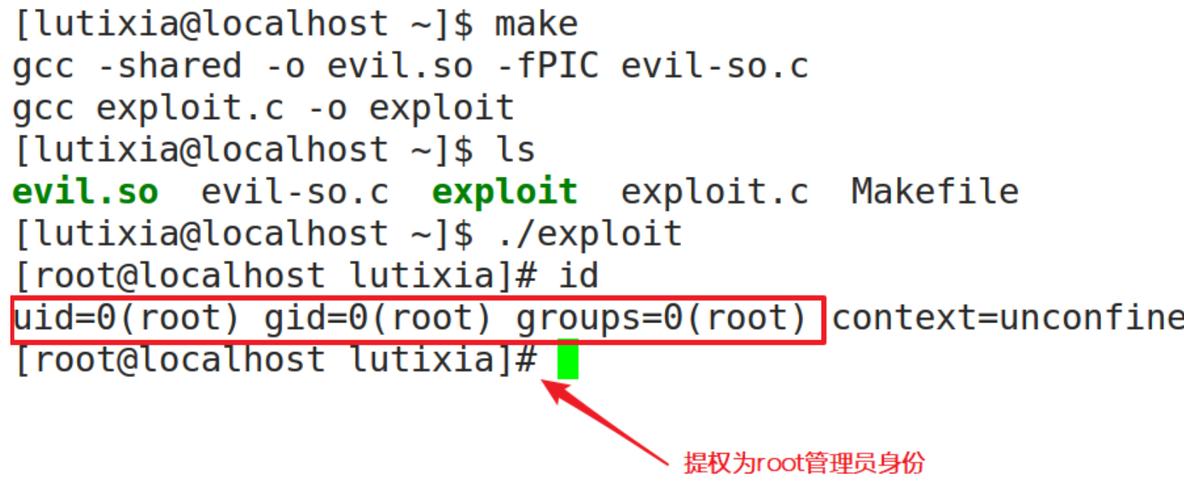

用户提权命令的滥用会导致严重的安全问题,恶意攻击者常通过提权漏洞获取系统控制权,例如利用操作系统或软件中的提权漏洞(如Windows的EOP漏洞或Linux的内核漏洞),结合提权命令提升权限,从而窃取敏感数据、植入后门或破坏系统,弱密码策略、不当的权限分配(如将普通用户加入管理员组)也会为提权攻击提供可乘之机,为防范此类风险,需采取以下防护措施:一是严格限制管理员账户数量,避免使用默认管理员账户,并为特权账户设置复杂密码;二是启用并配置UAC(Windows)或sudoers文件(Linux),细化权限控制,禁止不必要的提权操作;三是定期更新系统和软件补丁,修复已知的提权漏洞;四是启用日志审计功能,记录所有提权操作,包括操作时间、用户、命令及执行结果,便于异常行为追踪;五是使用多因素认证(MFA)为特权账户额外增加安全层,即使密码泄露也能有效阻止未授权访问。

在实际操作中,用户提权命令的正确使用需要结合具体场景和系统环境,在Linux服务器中,建议通过visudo命令安全编辑sudoers文件,避免语法错误导致权限失控;在Windows域环境中,可通过组策略统一配置UAC设置和runas行为,确保权限管理的规范性,对于开发人员,若需在程序中实现提权功能,应优先调用系统提供的安全API(如Windows的CreateProcessWithTokenW或Linux的setuid系统调用),而非直接拼接命令执行,以防止命令注入攻击。

相关问答FAQs:

问题1:为什么普通用户无法直接执行需要管理员权限的命令?

解答:操作系统通过权限控制机制(如Windows的UAC和Linux的权限模型)限制普通用户的操作范围,以防止误操作或恶意行为对系统造成破坏,普通用户通常只能访问自己的文件和配置,而修改系统文件、安装软件等操作可能影响整个系统的稳定性和安全性,因此需要管理员权限,这种设计遵循“最小权限原则”,确保用户在默认状态下仅拥有完成基本任务所需的权限,减少安全风险。

问题2:如何判断系统是否存在提权漏洞?

解答:判断系统是否存在提权漏洞需结合多种方法:一是定期使用漏洞扫描工具(如OpenVAS、Nessus)对系统进行全面检测,重点关注操作系统内核、常用软件及服务组件的漏洞信息;二是关注安全厂商发布的漏洞公告(如CVE漏洞列表),及时检查系统是否受已知漏洞影响;三是通过日志分析监控异常提权行为,例如大量失败的sudo尝试或runas调用;四是在测试环境中模拟攻击,使用渗透测试工具(如Metasploit)验证系统的提权防御能力,若发现漏洞,应立即安装官方补丁或采取临时缓解措施(如禁用相关服务、限制访问权限)。