防止命令注入攻击是网络安全领域的重要议题,尤其在应用程序需要与操作系统交互时,若未对用户输入进行严格校验,攻击者可能通过构造恶意输入操控系统执行非预期命令,导致数据泄露、系统瘫痪甚至完全控制服务器,本文将从攻击原理、防御策略、代码实践及案例分析等多个维度,详细阐述如何有效防范命令注入攻击。

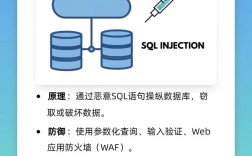

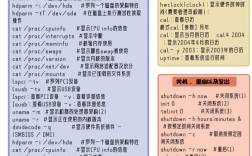

命令注入攻击的核心在于应用程序未对用户输入进行充分过滤,导致恶意代码被拼接进系统命令中执行,若应用程序允许用户输入文件名并使用system()函数执行cat命令,攻击者输入; rm -rf /后,实际执行的命令可能变为cat filename; rm -rf /,从而删除系统文件,这种攻击常利用操作系统命令的特殊字符(如、、&、&、等)实现多命令执行或代码注入,其危害性远超普通输入错误,可直接威胁服务器基础安全。

防御命令注入攻击需遵循“输入验证优先,最小权限原则”的核心思想,具体措施可从输入处理、命令执行方式、权限控制及代码审计四个层面展开,输入验证是第一道防线,开发者应对所有外部输入(包括URL参数、表单数据、HTTP头等)进行严格校验,确保输入符合预期格式,若用户仅需输入数字,应使用正则表达式^[0-9]+$限制输入范围,避免允许任何特殊字符,对于必须执行的动态命令,应使用白名单机制,仅允许预定义的合法字符(如字母、数字、下划线),并拒绝包含特殊字符的输入,输入长度也应限制,防止超长输入导致缓冲区溢出等二次攻击。

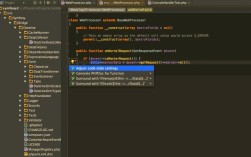

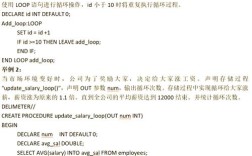

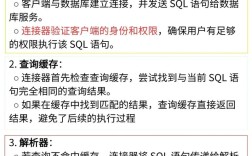

命令执行方式的选择至关重要,应避免直接调用系统命令或使用exec()、system()、shell_exec()等高风险函数,而是优先使用应用程序内置的API或参数化查询,读取文件时应使用file_get_contents()而非cat命令,执行数据库操作时应使用PDO或MySQLi的预处理语句,而非拼接SQL命令,若必须调用系统命令,应避免通过字符串拼接构造命令,而是使用参数化方式传递输入,在Python中,使用subprocess.run(['ls', user_input], check=True)而非os.system('ls ' + user_input),前者会将user_input作为独立参数处理,而非命令字符串的一部分,从而避免特殊字符被解释为命令语法。

权限控制是降低攻击影响的关键,应用程序运行时应遵循最小权限原则,避免使用root或高权限账户执行系统命令,Web服务应运行在低权限用户(如www-data、nginx)下,并限制其可访问的文件目录和系统资源,可通过chroot、容器化(如Docker)或SELinux等技术限制应用程序的执行环境,即使发生命令注入,攻击者也难以突破环境限制危害整个系统。

代码审计与测试是防御的最后一环,开发过程中应进行静态代码分析(如使用SonarQube、Checkmarx等工具),检测潜在的命令注入风险点;测试阶段则需进行渗透测试,模拟攻击者输入恶意数据,验证应用程序的防御能力,输入test; id、test | whoami等payload,观察系统是否执行了非预期命令,对于开源组件,需及时更新依赖库,避免因已知漏洞被利用。

以下通过表格对比不同防御措施的有效性及实施难度:

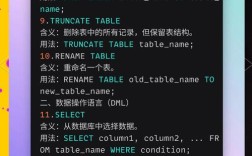

| 防御措施 | 有效性 | 实施难度 | 适用场景 |

|---|---|---|---|

| 输入白名单验证 | 高 | 中 | 所有用户输入场景 |

| 禁用危险函数 | 中 | 低 | 代码重构阶段 |

| 参数化命令执行 | 高 | 中 | 必须调用系统命令的场景 |

| 最小权限原则 | 高 | 高 | 生产环境部署 |

| 容器化环境隔离 | 极高 | 高 | 微服务架构或云原生应用 |

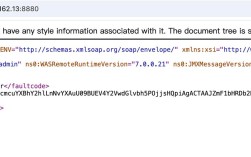

案例分析:2019年某Web管理平台因未对用户输入的日志路径进行过滤,导致攻击者输入../../etc/passwd; rm -rf /*,成功读取系统密码文件并删除关键数据,事后调查显示,若该平台采用白名单验证(仅允许字母、数字及下划线)或使用file_get_contents()替代cat命令,即可避免攻击。

相关问答FAQs:

Q1: 为什么使用参数化命令执行能防止命令注入?

A1: 参数化执行将用户输入作为独立参数传递给系统命令,而非命令字符串的一部分。subprocess.run(['ls', user_input])中,user_input会被视为ls命令的参数,即使包含或等特殊字符,也会被当作普通字符处理,不会被解释为命令语法,而字符串拼接(如'ls ' + user_input)则会导致特殊字符被命令解释器解析,从而引发注入攻击。

Q2: 如何判断应用程序是否存在命令注入漏洞?

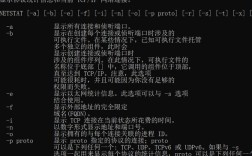

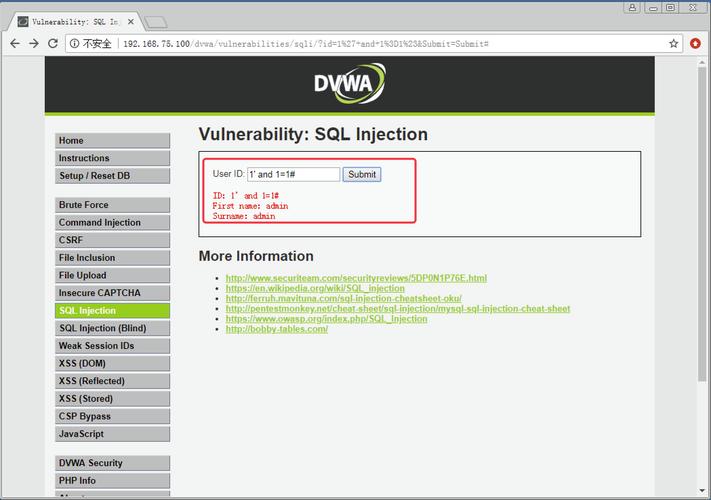

A2: 可通过以下步骤进行检测:① 使用Burp Suite等工具拦截HTTP请求,在输入参数后添加; whoami或| netstat -an等payload;② 观察服务器响应是否返回当前用户名或网络连接信息;③ 若响应包含非预期输出,则可能存在漏洞,可使用OWASP ZAP等工具自动扫描,或进行手动代码审计,重点关注调用system()、exec()等函数的代码段,检查输入是否经过过滤。