dos攻击ip命令涉及网络安全领域,需明确指出任何未经授权的攻击行为均违法,应严格遵守法律法规,以下内容仅从技术学习和防御角度进行说明,严禁用于非法用途。

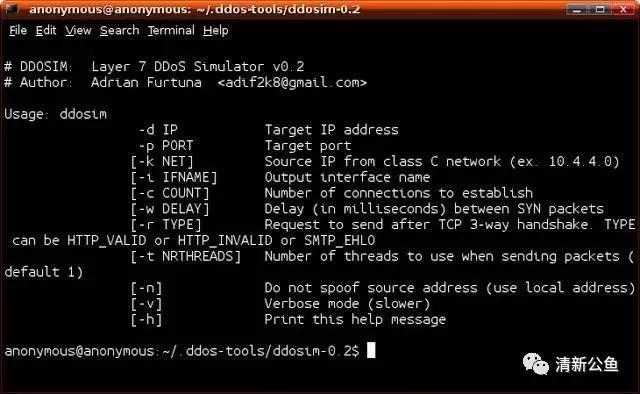

在网络安全领域,拒绝服务攻击(Denial of Service, DoS)是通过发送大量请求使目标系统资源耗尽,无法提供正常服务的行为,针对IP的DoS攻击常见手段包括SYN Flood、UDP Flood、ICMP Flood等,其原理是利用TCP/IP协议的漏洞或资源限制实现攻击效果,了解攻击原理有助于构建更完善的防御体系,例如防火墙规则配置、入侵检测系统部署、流量清洗服务等,企业应通过定期安全审计、系统漏洞修复、带宽扩容等方式提升抗攻击能力,同时制定应急响应预案,确保在遭受攻击时能快速恢复服务,个人用户需注意保护网络设备安全,避免成为攻击源,如关闭不必要端口、更新设备固件、使用强密码等,网络安全是共同责任,每个人都应遵守法律,维护健康有序的网络环境。

以下是针对不同攻击类型的技术原理及防御措施的简要说明:

| 攻击类型 | 原理说明 | 常见防御措施 |

|---|---|---|

| SYN Flood | 利用TCP三次握手漏洞,发送大量伪造源IP的SYN包,使服务器半连接队列耗尽 | 配置SYN Cookie、启用SYN代理、调整防火墙连接数限制 |

| UDP Flood | 向目标随机端口发送大量UDP数据包,导致系统资源耗尽 | 关闭无用UDP端口、使用流量限速设备、部署UDP反射攻击防护 |

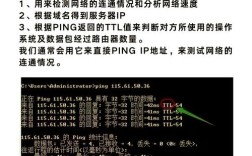

| ICMP Flood | 发送大量ICMP请求包(如Ping包),占用网络带宽和系统资源 | 配置防火墙限制ICMP报文频率、启用ICMP速率限制 |

| 攻击类型 | 原理说明 | 常见防御措施 |

| SYN Flood | 利用TCP三次握手漏洞,发送大量伪造源IP的SYN包,使服务器半连接队列耗尽 | 配置SYN Cookie、启用SYN代理、调整防火墙连接数限制 |

| UDP Flood | 向目标随机端口发送大量UDP数据包,导致系统资源耗尽 | 关闭无用UDP端口、使用流量限速设备、部署UDP反射攻击防护 |

| ICMP Flood | 发送大量ICMP请求包(如Ping包),占用网络带宽和系统资源 | 配置防火墙限制ICMP报文频率、启用ICMP速率限制 |

在实际网络环境中,防御DoS攻击需要多层次技术手段协同作用,网络边界设备如路由器和防火墙应具备基本的流量过滤能力,通过ACL(访问控制列表)限制异常流量特征,例如短时间内来自同一IP的大量请求,部署专业的抗DDoS设备(如流量清洗系统),能够实时分析流量模式,识别并丢弃恶意数据包,同时将正常流量转发至目标服务器,对于企业级应用,可采用负载均衡技术将分散攻击压力,通过多台服务器共同承担请求,避免单点故障,优化服务器系统配置也很关键,如调整TCP栈参数(增大半连接队列长度、缩短超时时间)、限制单个IP的连接数等,从系统层面提升资源利用效率。

从法律层面看,《中华人民共和国网络安全法》明确规定,任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动,违反者将承担法律责任,包括民事赔偿、行政处罚,构成犯罪的还将依法追究刑事责任,无论出于何种目的,实施DoS攻击都是严重违法行为,必将受到法律严惩,网络安全从业者应具备高度的法律意识,将技术能力用于防御体系建设,而非攻击行为,广大网民应提高安全防范意识,不轻信网络谣言,不传播攻击工具,共同营造清朗的网络空间。

相关问答FAQs:

-

问:如何判断服务器是否遭受DoS攻击?

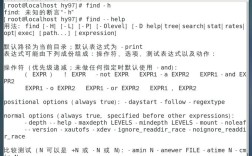

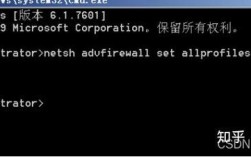

答:可通过观察服务器性能指标初步判断,如CPU使用率持续100%、网络带宽突增、服务响应时间延长或完全无响应、大量半连接状态(如netstat -an显示大量SYN_RECV)、防火墙日志频繁记录异常IP访问等,若出现上述现象,需立即通过专业工具(如Wireshark抓包分析)进一步确认攻击类型,并启动应急预案。 -

问:个人用户如何预防自己的网络被利用参与DoS攻击?

答:个人用户应定期更新路由器、智能设备等终端的固件,修补已知漏洞;关闭设备的不必要端口和服务(如远程管理、Telnet等);设置复杂的管理员密码,避免被暴力破解;安装杀毒软件并及时更新病毒库,防止恶意软件植入;避免访问不明网站或下载来源不明的文件,以防设备被控成为“僵尸网络”的一员,若发现网络异常卡顿或流量异常,应立即断网检查并联系专业技术人员处理。