在PHP中运行CMD命令是一项常见的需求,特别是在需要与系统交互、执行外部程序或处理服务器端任务时,PHP提供了多种执行系统命令的方法,每种方法都有其适用场景和注意事项,本文将详细介绍这些方法,并分析它们的优缺点及安全风险。

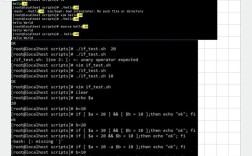

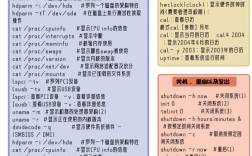

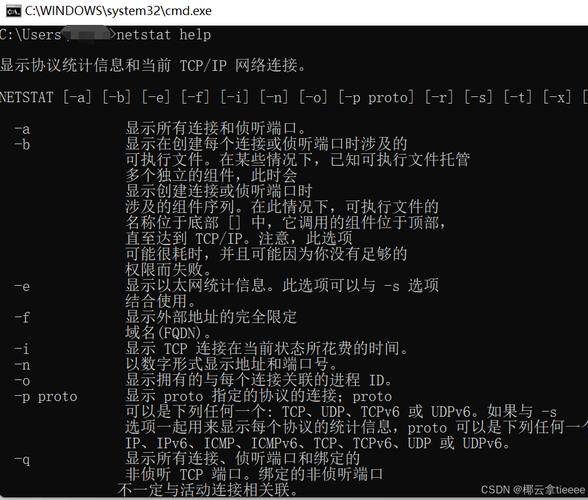

PHP执行CMD命令最常用的函数是shell_exec()、exec()、system()和passthru()。shell_exec()通过shell环境执行命令并返回完整的输出结果,适合需要获取命令执行结果的场景。$output = shell_exec('dir');会执行Windows的dir命令并将输出存储在$output变量中。exec()函数只返回命令的最后一行输出,但可以通过第二个参数获取所有输出行,第三个参数则用于获取命令的退出状态码。exec('ls -l', $output, $return_var);会将ls命令的输出存储在数组$output中,并将状态码存入$return_var。system()函数直接输出命令结果,适合需要即时显示输出的场景,如system('ping 127.0.0.1');会直接显示ping的结果。passthru()与system()类似,但更适合输出二进制数据,如执行图像处理命令时。

除了上述函数,PHP还提供了proc_open()和backtick operator()等高级方法。proc_open()功能更强大,可以与进程进行交互,适用于需要复杂控制的场景,例如管道输入输出或设置超时,而反引号操作符(``)是shell_exec()的简写形式,使用方便但安全性较低。$result = ls -l;`会执行命令并返回结果。

执行CMD命令时,安全性是必须重点考虑的问题,直接使用用户输入作为命令参数可能导致命令注入攻击,如果用户输入被拼接到命令中,如exec("del $user_input");,攻击者可能输入../../file.txt来删除敏感文件,为防止此类攻击,应避免直接拼接用户输入,而是使用白名单验证或escapeshellarg()函数对参数进行转义。$safe_input = escapeshellarg($user_input); exec("command $safe_input");可以确保输入被当作单一参数处理,避免命令注入。

PHP的配置也会影响命令执行能力。disable_functions指令可能禁用某些危险函数,如exec()或system(),需检查php.ini文件,在Windows系统中,命令执行可能需要调整COM设置或使用wscript.shell对象,而在Linux环境中,需确保PHP运行用户有执行命令的权限,且命令路径正确。

以下是不同方法的对比表格:

| 函数名 | 返回值 | 输出方式 | 适用场景 | 安全性 |

|---|---|---|---|---|

| shell_exec() | 完整输出 | 返回字符串 | 需要获取全部输出 | 中等 |

| exec() | 最后一行输出 | 可选参数 | 需要状态码或分块处理 | 高(需转义) |

| system() | 最后一行输出 | 直接输出 | 即时显示结果 | 中等 |

| passthru() | 无 | 直接输出 | 二进制数据 | 中等 |

| proc_open() | 进程资源 | 交互式 | 复杂进程控制 | 高 |

| 反引号 | 完整输出 | 返回字符串 | 简单场景 | 低 |

在实际应用中,建议根据需求选择合适的方法,并始终对用户输入进行验证和转义,在需要执行文件上传后的处理命令时,可以使用exec()并限制可执行命令的范围,同时检查文件类型和路径。

相关问答FAQs:

-

如何防止PHP执行CMD命令时的命令注入攻击?

答:防止命令注入的关键是避免直接拼接用户输入到命令中,可以使用escapeshellarg()或escapeshellcmd()函数对输入进行转义,确保输入被当作单一参数处理,限制可执行的命令范围,使用白名单验证用户输入,并禁用不必要的危险函数(如exec()、system()等)也能提高安全性。 (图片来源网络,侵删)

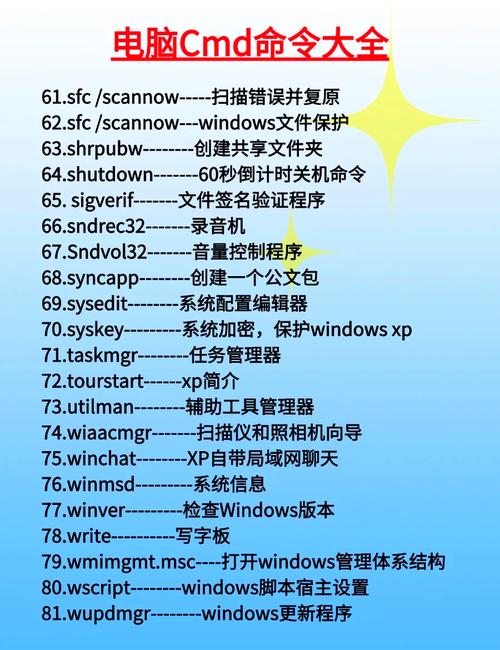

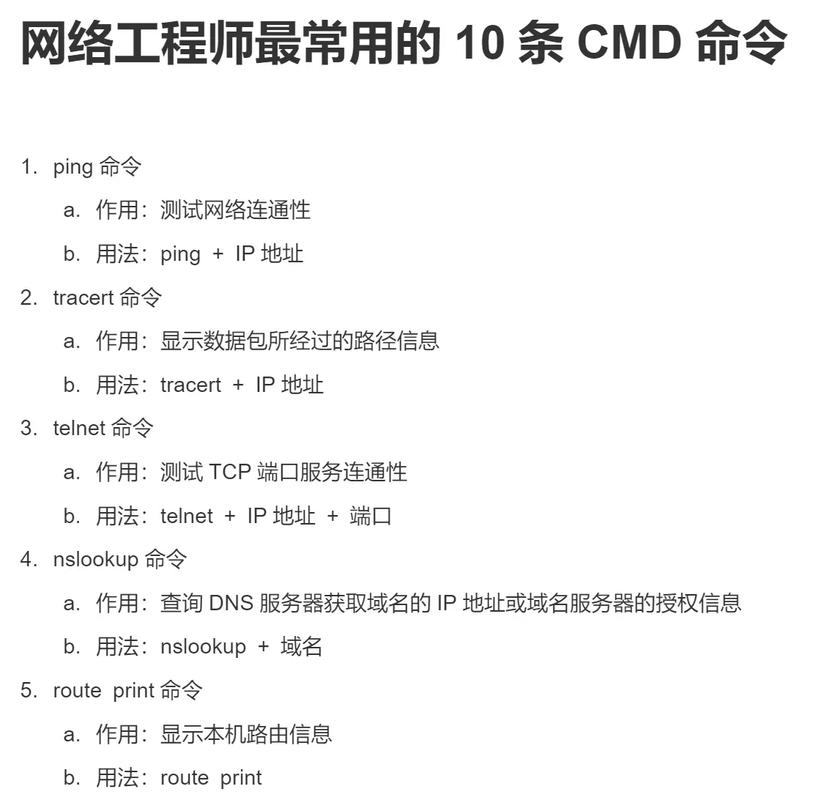

(图片来源网络,侵删) -

在Windows和Linux系统中执行PHP命令有什么区别?

答:在Windows系统中,命令通常使用.bat或.cmd脚本,路径分隔符为反斜杠(\),且可能需要调用COM对象(如$wsh = new COM('WScript.Shell'); $wsh->Run('cmd /c dir', 0, false);),而在Linux系统中,命令直接通过shell执行,路径分隔符为正斜杠(),且需注意文件权限和命令路径的正确性,Windows的命令语法(如dir)与Linux(如ls)不同,需根据系统调整命令内容。