操作系统命令注入是一种常见的安全漏洞,攻击者通过操纵应用程序的输入数据,在操作系统中执行未授权的命令,这种漏洞通常发生在应用程序需要调用外部命令或脚本处理用户输入时,如果应用程序未对输入进行严格的过滤和验证,攻击者就可以注入恶意代码,从而获取服务器权限、窃取数据或破坏系统,命令注入的危害极大,可能导致整个系统被控制,因此了解其原理、防御措施和检测方法对于保障系统安全至关重要。

命令注入的产生主要源于应用程序对用户输入的信任,一个Web应用程序允许用户输入文件名并显示文件内容,如果应用程序直接将用户输入的文件名传递给操作系统命令(如cat命令),而未对输入中的特殊字符(如、&、、等)进行过滤,攻击者就可以输入file.txt; rm -rf /,此时应用程序执行的命令就变成了cat file.txt; rm -rf /,导致系统文件被删除,这种漏洞的本质是应用程序未将用户数据与代码进行分离,使得恶意输入能够被解释为操作系统命令的一部分。

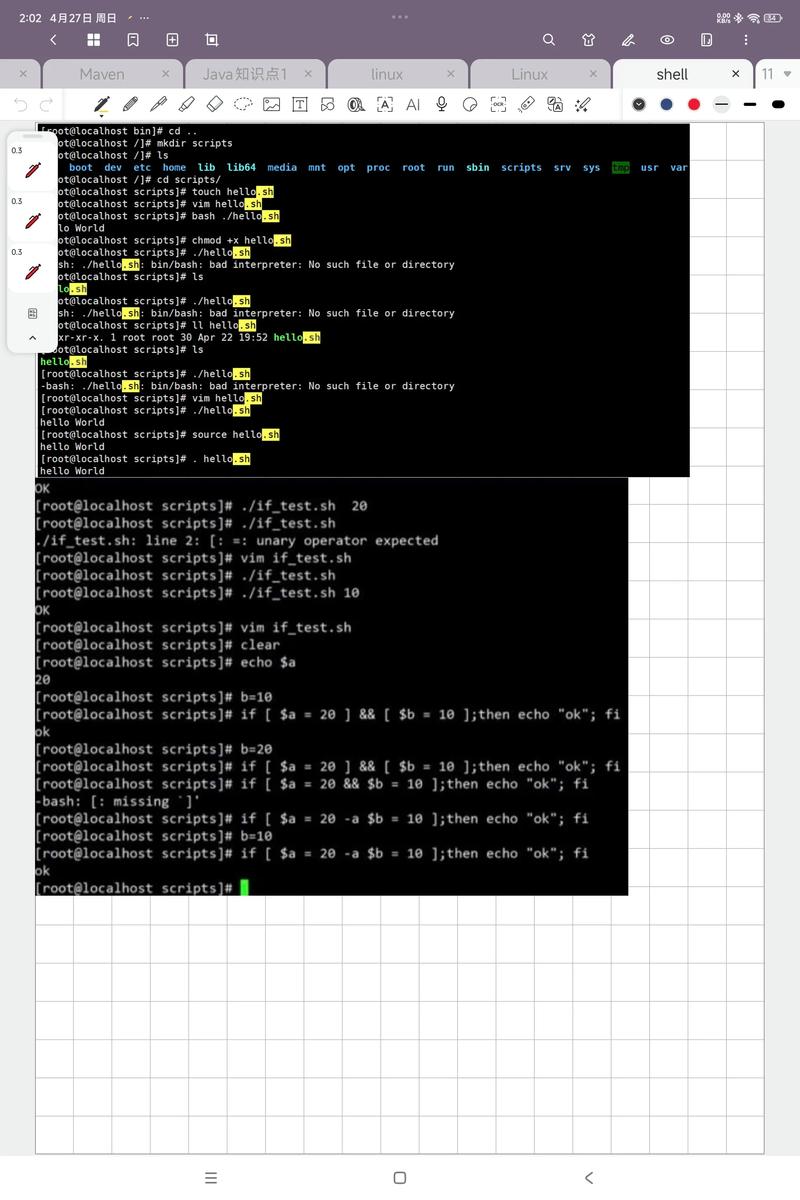

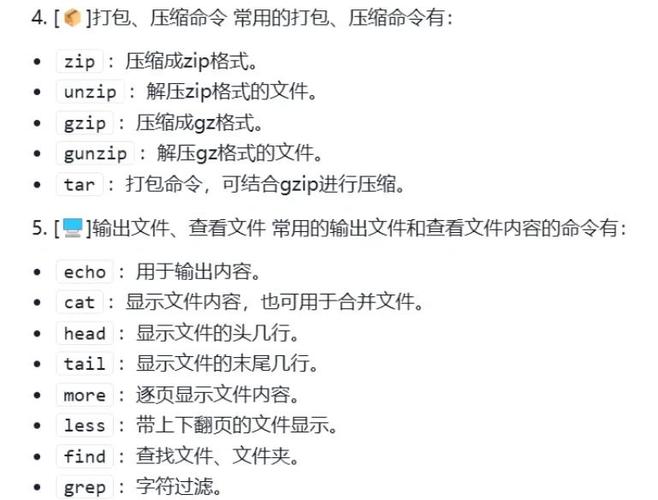

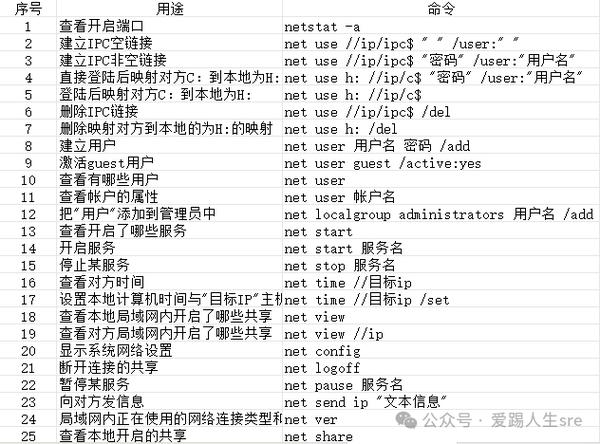

命令注入的利用方式多种多样,攻击者可以根据不同的操作系统和应用程序环境构造不同的攻击载荷,在Linux/Unix系统中,常见的分隔符包括(顺序执行)、(管道执行)、&&(条件执行)、(或执行)等,攻击者可以利用这些分隔符在合法命令后附加恶意命令,输入id && whoami会先执行id命令查看当前用户,再执行whoami查看当前用户名,在Windows系统中,攻击者可以使用&、&&、、等分隔符,或利用cmd.exe的/c参数执行命令,如dir & net user会先列出当前目录文件,再创建一个新用户,攻击者还可以利用环境变量(如$PATH)、命令替换(如$(ls))或反引号(如`ls`)等技巧构造更复杂的攻击载荷。

为了更直观地理解命令注入的攻击方式,以下列举了一些常见的攻击载荷及其效果:

| 攻击载荷 | 操作系统 | 执行的命令 | 效果 |

|---|---|---|---|

file.txt; rm -rf / |

Linux/Unix | cat file.txt; rm -rf / |

读取文件后删除根目录下所有文件 |

id && whoami |

Linux/Unix | id && whoami |

显示用户ID和当前用户名 |

dir & net user hacker /add |

Windows | dir & net user hacker /add |

列出目录后添加用户hacker |

file.txt \| ls -la |

Linux/Unix | cat file.txt \| ls -la |

读取文件后列出当前目录详细文件列表 |

$(cat /etc/passwd) |

Linux/Unix | echo $(cat /etc/passwd) |

读取/etc/passwd文件内容并输出 |

防御命令注入的关键在于对用户输入进行严格的验证和过滤,避免将不可信的数据直接传递给操作系统命令,以下是几种有效的防御措施:

-

避免使用外部命令:如果应用程序的功能可以通过内置函数或库实现,应尽量避免调用外部命令,使用编程语言提供的文件操作函数(如Python的

open())代替cat命令读取文件,可以有效避免命令注入漏洞。 -

输入验证和过滤:对所有用户输入进行严格的验证,只允许符合预期格式的数据通过,如果用户只能输入文件名,应使用正则表达式限制输入只能包含字母、数字、下划线和点号,过滤掉所有特殊字符,可以使用白名单机制,只允许预定义的合法字符,而拒绝所有其他字符。

-

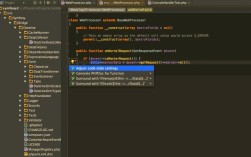

使用安全的API:如果必须调用外部命令,应使用应用程序提供的安全API,而不是直接通过命令行执行,在Python中,可以使用

subprocess模块的run()函数,并设置shell=False,避免使用shell解释器执行命令,如果必须使用shell,应对输入进行转义,例如使用shlex.quote()函数对字符串进行转义,防止特殊字符被解释为命令分隔符。 -

最小权限原则:以最低权限运行应用程序,避免使用root或Administrator权限执行命令,即使发生命令注入,攻击者的权限也会受到限制,从而减少危害。

(图片来源网络,侵删)

(图片来源网络,侵删) -

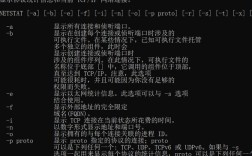

日志监控和异常检测:记录应用程序执行的命令和参数,监控异常的命令执行行为,如果应用程序突然执行了

rm -rf /等危险命令,应立即触发警报并终止进程。 -

安全编码培训:对开发人员进行安全编码培训,使其了解命令注入等常见漏洞的原理和防御方法,从源头上减少漏洞的产生。

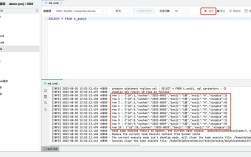

命令注入漏洞的检测可以通过静态代码分析和动态测试相结合的方式进行,静态代码分析工具(如SonarQube、Checkmarx)可以扫描源代码,识别出可能存在命令注入风险的代码片段(如直接拼接用户输入到命令字符串中),动态测试(如渗透测试)则通过构造恶意输入并观察应用程序的响应,判断是否存在漏洞,使用Burp Suite等工具拦截HTTP请求,在输入字段中插入; id,如果应用程序返回了当前用户的信息,则可能存在命令注入漏洞。

除了技术防御措施,建立完善的安全开发流程也是预防命令注入的重要手段,在软件开发生命周期(SDLC)中引入安全设计阶段,对关键功能进行威胁建模,识别潜在的安全风险;在代码审查环节重点关注外部命令调用的安全性;在测试阶段进行专门的安全测试,确保漏洞在上线前被发现和修复。

相关问答FAQs:

Q1: 如何判断一个应用程序是否存在命令注入漏洞?

A1: 判断命令注入漏洞可以通过以下步骤:识别应用程序中可能调用外部命令的功能点(如文件上传、系统命令执行等);构造包含特殊字符(如、、&、等)的输入数据,观察应用程序的响应,如果应用程序返回了命令执行的结果(如系统信息、文件列表等),或出现了异常行为(如文件被删除、进程被终止等),则可能存在命令注入漏洞,可以使用自动化工具(如sqlmap、Burp Suite)进行扫描,或通过查看源代码分析是否存在用户输入直接拼接命令的情况。

Q2: 即使对输入进行了过滤,为什么仍然可能发生命令注入?

A2: 即使对输入进行了过滤,命令注入仍可能发生的原因包括:过滤不完整(如只过滤了但未过滤或&)、使用了黑名单机制(攻击者可以通过绕过黑名单注入恶意命令)、编码绕过(如使用URL编码、Unicode编码等隐藏特殊字符)、或过滤逻辑存在缺陷(如仅在客户端进行过滤,而服务端未再次验证),如果应用程序使用了复杂的命令拼接方式(如将输入嵌入到脚本中),也可能导致过滤失效,防御命令注入应采用白名单机制、最小权限原则和安全的API调用,并确保过滤逻辑在服务端严格执行。