在asp程序开发中,sql注入是一种常见且危害极大的安全漏洞,攻击者通过在输入参数中插入恶意sql代码,从而操纵数据库执行非预期操作,可能导致数据泄露、篡改甚至服务器被控制,有效防止sql注入是asp应用安全的核心环节,以下从多个维度详细阐述防护措施。

输入验证与过滤

输入验证是第一道防线,应在数据进入数据库处理前进行严格校验,asp中可通过request对象获取用户输入,需对输入数据的类型、长度、格式进行限制,对于用户名、密码等字段,应只允许字母、数字、特定符号,使用正则表达式进行过滤,若输入为数字类型,必须用isnumeric函数验证,确保其为数值后再参与数据库操作,对于特殊字符如单引号(')、双引号(")、分号(;)、注释符(--、//)等,需进行转义或替换,但单纯过滤可能存在绕过风险,建议结合参数化查询实现更彻底的防护。

参数化查询(预编译语句)

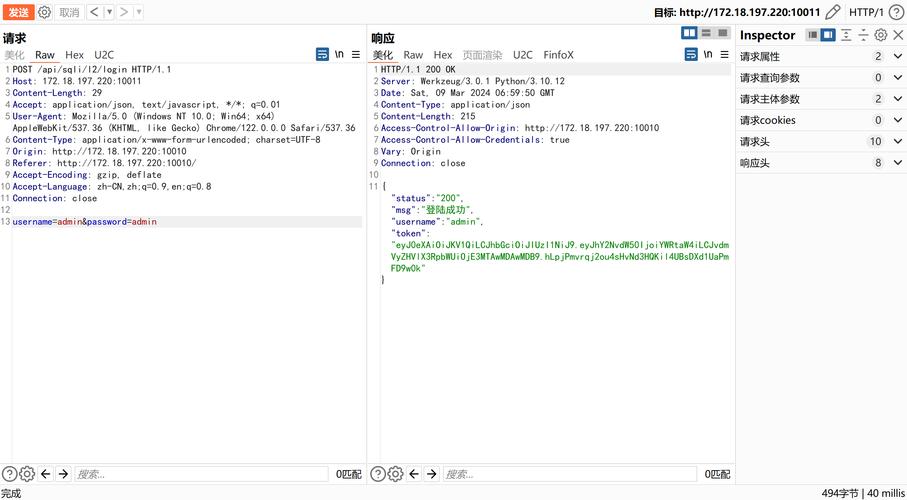

参数化查询是防止sql注入最有效的方法,其核心思想是将sql语句与数据分离,通过预编译语句将sql命令的结构固定,用户输入仅作为参数值传递,数据库引擎不会将其解析为sql代码,在asp中,可通过ado对象实现,例如使用command对象并设置parameters集合,以下为示例代码:

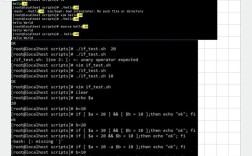

<%

dim conn, cmd, username, password

set conn = server.createobject("adodb.connection")

conn.open "your_connection_string"

set cmd = server.createobject("adodb.command")

cmd.activeconnection = conn

cmd.commandtext = "select * from users where username=? and password=?"

cmd.parameters.append cmd.createparameter("username", advarchar, adparaminput, 50, request("username"))

cmd.parameters.append cmd.createparameter("password", advarchar, adparaminput, 50, request("password"))

set rs = cmd.execute

if not rs.eof then

response.write "登录成功"

else

response.write "用户名或密码错误"

end if

rs.close

conn.close

set rs = nothing

set cmd = nothing

set conn = nothing

%>

上述代码中,sql语句中的问号(?)为参数占位符,用户输入通过parameters集合安全传递,即使输入包含恶意代码,也会被当作普通数据处理,无法破坏sql语句结构。

最小权限原则

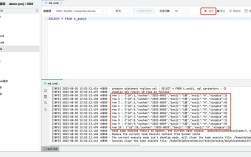

数据库用户权限配置直接影响sql注入后的危害程度,应避免使用sa、root等超级管理员账户连接数据库,而是为每个应用创建独立的数据库用户,并授予其仅完成业务所需的最小权限,若应用仅需查询用户信息,则该用户仅具有select权限,禁止update、delete、drop等操作,即使发生sql注入,攻击者也无法执行高危命令,权限分配可通过数据库管理工具(如sql server的企业管理器、mysql的phpmyadmin)实现,定期审计用户权限表,确保无多余权限存在。

错误处理与信息隐藏

asp程序在数据库操作出错时,若直接向用户返回详细错误信息(如数据库表名、字段名、sql语句结构),可能为攻击者提供漏洞线索,应启用自定义错误页面,将具体错误记录在服务器日志中,而向用户展示通用提示信息,通过server.getlasterror方法捕获错误,并使用response.write或transfer跳转到友好页面,关闭asp的详细错误显示,在iis中设置“错误页”为“自定义错误”,或在web.config中配置<customerrors mode="On" />,避免敏感信息泄露。

存储过程的安全使用

存储过程可将业务逻辑封装在数据库中,减少动态sql拼接,但需注意存储过程本身并非绝对安全,若存储过程中直接拼接用户输入(如"exec('select * from users where username='''+username+'''')"),仍可能被注入,正确的做法是使用参数化存储过程,即通过参数传递用户输入,而非字符串拼接。

cmd.commandtype = adcmdstoredproc

cmd.commandtext = "sp_login"

cmd.parameters.append cmd.createparameter("username", advarchar, adparaminput, 50, request("username"))

cmd.parameters.append cmd.createparameter("password", advarchar, adparaminput, 50, request("password"))

需对存储过程的执行权限进行严格控制,避免拥有public权限的账户可调用高危存储过程。

其他辅助防护措施

- 加密敏感数据:对用户密码等敏感字段采用哈希加密(如md5、sha-256)存储,即使数据库被泄露,攻击者也无法直接获取明文密码。

- 定期更新与补丁管理:及时安装asp、iis、数据库管理系统的安全补丁,修复已知漏洞。

- web应用防火墙(waf):部署waf对http请求进行过滤,拦截包含sql注入特征的请求(如union select、drop等关键字)。

- 代码审计与测试:在开发完成后进行安全代码审计,使用工具(如appscan、awvs)或手动检查sql拼接点,模拟注入攻击测试程序防御能力。

防护措施对比表

| 防护措施 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 输入验证与过滤 | 实现简单,可过滤明显恶意输入 | 复杂规则可能被绕过,无法应对高级注入 | 所有用户输入场景,作为基础防护 |

| 参数化查询 | 防注入效果彻底,数据库原生支持 | 需修改现有代码结构,部分场景实现复杂 | 所有数据库操作场景,核心防护手段 |

| 最小权限原则 | 限制注入后危害范围,降低损失 | 需精细配置权限,可能影响开发效率 | 数据库连接账户权限管理 |

| 错误处理与信息隐藏 | 避免敏感信息泄露,增加攻击难度 | 无法直接阻止注入,需配合其他措施 | 生产环境错误页面配置 |

| 存储过程 | 封装业务逻辑,减少sql拼接 | 参数化存储过程需规范开发,否则仍存在风险 | 复杂查询逻辑,需要复用的业务场景 |

相关问答FAQs

问题1:asp中是否可以使用replace函数直接替换单引号来防止sql注入?

解答:不推荐单独使用replace函数,虽然替换单引号(如将'替换为'')可在一定程度上防止注入,但攻击者可通过多种方式绕过,如使用十六进制编码、注释符(--)、双写单引号('')等,输入admin'--会被替换为admin''--,在sql中仍可能被视为有效注释,参数化查询才是更可靠的解决方案,应作为首选防护手段。

问题2:如果asp项目已上线,发现存在sql注入漏洞但无法立即修改代码,有哪些临时应急措施?

解答:若无法立即修复代码,可采取以下临时措施:1)在iis中配置请求筛选规则,拦截包含sql关键字(如union、select、insert、delete、drop等)的请求;2)启用waf,设置基于正则表达式注入特征的防护规则;3)对关键数据库用户临时降权,仅保留select权限,禁止修改和删除操作;4)在应用入口处添加输入过滤中间件,对request对象中的所有参数进行基础清洗,这些措施虽无法彻底解决问题,但可大幅降低被攻击风险,同时应尽快安排代码修复。