网站安全警报:深入解析Shell命令注入漏洞(附实战防御指南)

Meta Description (百度搜索结果摘要):

什么是Shell命令注入?网站建设专家详解其攻击原理、常见危害,并提供从代码层面到服务器配置的全方位防御策略,助你构建坚不可摧的网站安全防线。

引言:你网站的“隐形杀手”——Shell命令注入

在数字化浪潮席卷全球的今天,网站已成为企业与个人展示形象、服务用户的核心阵地,在这片繁荣的背后,潜藏着无数来自网络世界的威胁。Shell命令注入(Shell Command Injection) 无疑是最具破坏性、最隐蔽的“隐形杀手”之一,作为网站建设专家,我见过太多因忽视这一基础安全漏洞而导致的惨痛教训——数据被窃、服务器被控、品牌声誉扫地。

我将带你深入剖析Shell命令注入的方方面面,从它是什么、如何运作,到我们该如何构建铜墙铁壁般的防御体系,无论你是开发者、运维人员还是网站负责人,这篇文章都将是你不可或缺的安全实战指南。

揭开面纱:什么是Shell命令注入?

Shell命令注入是一种网络安全漏洞,它允许攻击者在服务器上执行任意操作系统命令。

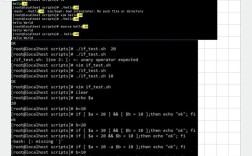

想象一下,你的网站有一个搜索功能,用户输入“产品A”,后端程序就在服务器上执行 grep "产品A" product_database.txt 来查找结果,如果这个功能没有做严格的输入过滤,攻击者可能会在搜索框中输入:

产品A; rm -rf /服务器最终执行的命令就变成了:

grep "产品A" product_database.txt; rm -rf /

是Shell中的命令分隔符,这句命令会先执行正常的搜索,然后紧接着执行 rm -rf / —— 一条格式化整个服务器的毁灭性命令!这就是Shell命令注入的恐怖之处。

攻击路径:漏洞是如何产生的?

Shell命令注入的产生,根源在于“信任用户输入”这一致命错误,开发者在设计功能时,没有对用户提交的数据(如表单输入、URL参数、HTTP头信息等)进行充分的验证和过滤,就直接将其拼接到了操作系统命令中。

常见的危险函数在不同编程语言中包括:

- PHP:

system(),exec(),shell_exec(),passthru(),popen(),反引号 (````)** - Python:

os.system(),os.popen(),subprocess.Popen(),subprocess.run()(如果使用shell=True且参数未过滤) - Java:

Runtime.getRuntime().exec() - Node.js:

child_process.exec(),child_process.execFile(),child_process.spawn()(如果使用shell选项且参数未过滤)

一个典型的漏洞场景:

一个网站允许用户通过输入IP地址来ping测试连通性。

存在漏洞的PHP代码示例:

<?php

$ip = $_GET['ip'];

// 直接将用户输入拼接到命令中,极度危险!

$output = shell_exec("ping -c 4 " . $ip);

echo "<pre>$output</pre>";

?>

攻击者只需访问:

http://your-site.com/ping.php?ip=8.8.8.8 && cat /etc/passwd

服务器将执行:

ping -c 4 8.8.8.8 && cat /etc/passwd

这条命令会先ping一下Google的DNS服务器,然后执行 cat /etc/passwd,将服务器上的用户密码文件内容显示在攻击者面前。

灾难性后果:Shell命令注入能带来什么?

一旦攻击者成功利用Shell命令注入漏洞,你的网站和服务器将面临灭顶之灾:

- 服务器完全失守: 攻击者可以获取一个交互式的Shell,完全控制你的服务器,安装后门、窃取数据、发起DDoS攻击。

- 核心数据泄露: 敏感的用户信息、数据库凭据、财务数据、商业机密等可能被全部窃取。

- 篡改: 攻击者可以修改网页内容,发布非法信息,或植入恶意代码,损害品牌声誉。

- 数据彻底销毁: 如上文所述,执行

rm -rf /*等命令,可以瞬间删除服务器上的所有文件,造成不可逆的损失。 - 沦为“肉鸡”: 你的服务器可能被加入僵尸网络,成为攻击其他网站的工具。

终极防御:构建全方位的“金钟罩”

防御Shell命令注入,需要我们从思想、编码到运维,建立一个立体的、纵深的安全防御体系。

白名单验证,而非黑名单过滤(最核心原则)

永远不要依赖黑名单来过滤恶意命令。 因为总有办法绕过(如使用 &&, , , , , ` 等不同符号,或使用编码、注释等方式)。

正确做法是:只允许预期的、合法的字符通过。

- 示例: 如果你的功能只允许用户输入数字,那么就应该使用白名单,只允许

0-9字符,如果允许输入域名,则只允许字母、数字、连字符和点。

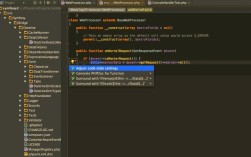

使用安全的API,禁用直接调用Shell函数

现代编程语言提供了更安全的方式来执行外部程序,它们能自动处理参数的转义和引号问题,从根本上杜绝了命令注入的可能性。

错误示范(直接拼接):

$output = shell_exec("ping -c 4 " . $ip);

正确示范(使用参数化API):

-

PHP: 使用

escapeshellarg()或escapeshellcmd()对参数进行转义。$ip = escapeshellarg($_GET['ip']); // 将参数用单引号包裹,转义所有特殊字符 $output = shell_exec("ping -c 4 " . $ip);(注意:即使如此,最佳实践仍是避免使用

shell_exec等函数,而应使用语言特定的执行函数库) -

Python: 使用

subprocess模块,并永远不要设置shell=True。import subprocess ip = "8.8.8.8" # 推荐:将命令和参数作为列表传递 try: output = subprocess.run(['ping', '-c', '4', ip], capture_output=True, text=True, check=True) print(output.stdout) except subprocess.CalledProcessError as e: print(f"Error: {e.stderr}")

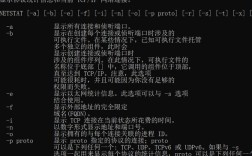

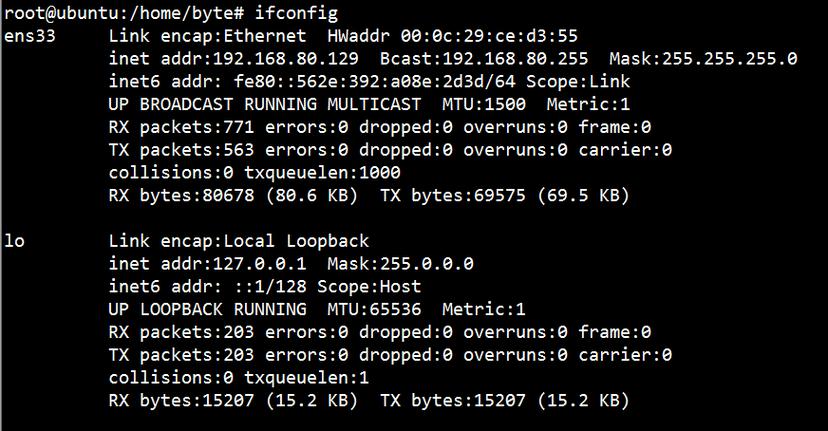

最小权限原则(Principle of Least Privilege)

这是服务器安全的一条黄金法则,运行Web服务(如Nginx, Apache)的账户,以及执行脚本的用户,绝对不应该拥有root(超级管理员)权限。

- 为Web服务创建一个低权限的专用用户(如

www-data,nginx,apache)。 - 确保该用户只能访问和修改其工作目录(如

/var/www/html),无法读取系统敏感文件,更无法执行关键系统管理命令。

即使攻击者成功注入了命令,在一个受限的低权限环境下,他能造成的破坏也大大降低。

输入输出编码与转义

在将任何不可信的数据输出到HTML、JavaScript或XML等上下文中时,必须进行适当的编码。

- HTML上下文: 使用

htmlspecialchars()函数将&, , ,<,>等字符转换为HTML实体。 - JavaScript上下文: 使用专门的JSON编码库(如

JSON.stringify())来确保数据被安全地嵌入。

这虽然不能直接防止Shell注入,但可以防止跨站脚本攻击等其他攻击向量,形成安全闭环。

安全审计与自动化工具

- 代码审查: 将安全审查纳入开发流程,特别是对涉及外部命令调用的代码进行重点审查。

- 静态应用安全测试: 使用SonarQube、Checkmarx等SAST工具,在代码层面自动扫描潜在的命令注入漏洞。

- 动态应用安全测试: 使用OWASP ZAP、Burp Suite等DAST工具,模拟攻击者对正在运行的Web应用进行安全测试。

应急响应:万一被攻击了怎么办?

如果不幸发现网站被Shell命令注入攻击,请立即采取以下措施:

- 隔离: 立即将受影响的服务器从网络中断开,防止攻击进一步扩散和数据泄露。

- 取证: 在修复前,保留服务器日志、网站访问日志、数据库备份等,用于后续分析和追溯攻击来源。

- 清除: 重装整个操作系统和所有应用软件,不要试图“修补”被植入后门的服务器,因为可能存在未发现的隐患。

- 修复: 彻底修复所有安全漏洞,特别是本次的命令注入漏洞,并加强整体安全配置。

- 恢复: 从干净、可信的备份中恢复数据,并重新部署网站。

- 复盘: 分析攻击原因,优化安全流程,避免重蹈覆辙。

安全,是网站成功的基石

Shell命令注入漏洞,看似是一个基础的技术问题,背后却折射出“安全第一”的开发哲学,在网站建设的全生命周期中,安全绝不是事后诸葛亮,而应是从设计之初就融入血脉的基因。

作为网站建设专家,我始终强调:每一个用户输入都是潜在的威胁,每一次外部调用都可能是打开潘多拉魔盒的钥匙。 希望通过本文的分享,能帮助你深刻理解Shell命令注入的巨大风险,并掌握行之有效的防御方法,请立即行动起来,对你的网站进行一次全面的安全“体检”,为你的数字资产筑起一道坚不可摧的防线。

#网站安全 #Shell命令注入 #网络安全 #Web开发 #黑客防御 #代码安全 #网站建设