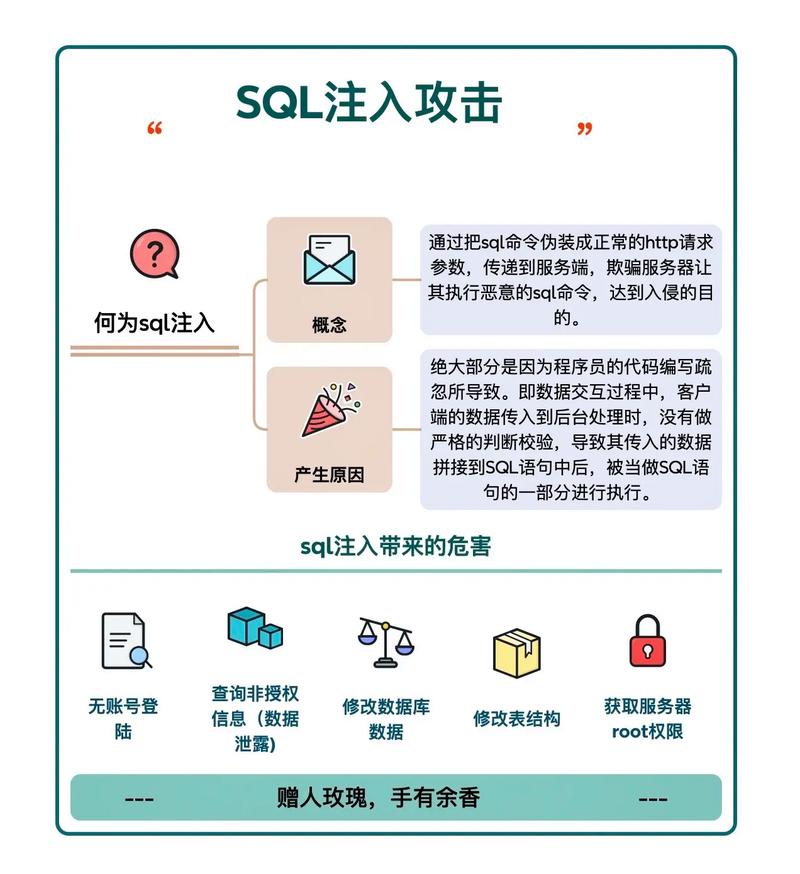

SQL注入是一种常见的网络安全漏洞,它允许攻击者通过在输入字段中注入恶意SQL代码,来操纵后台数据库的查询操作,这种攻击的核心问题在于应用程序未能对用户输入进行充分的验证和过滤,导致用户输入的恶意SQL片段被当作合法命令执行,从而可能泄露、篡改甚至删除数据库中的敏感数据。

SQL注入的攻击原理主要源于应用程序与数据库交互时的不安全编码方式,当应用程序需要根据用户输入动态构建SQL查询语句时,如果直接将用户输入拼接到SQL语句中,而没有进行任何处理,攻击者就可以精心构造输入内容,改变原有SQL语句的逻辑和结构,在一个登录功能中,后台可能执行类似"SELECT * FROM users WHERE username = '" + userInput + "' AND password = '" + passwordInput + "'"的查询,如果攻击者在用户名字段中输入admin' --,那么最终的SQL语句就变成了"SELECT * FROM users WHERE username = 'admin' -- ' AND password = '",在SQL中,是注释符,其后的内容会被忽略,因此这个语句实际上只会检查用户名是否为admin,而完全跳过了密码验证,使攻击者得以成功登录。

为了更直观地理解SQL注入的类型和影响,可以参考以下表格:

| 注入类型 | 描述 | 示例 | 潜在影响 |

|---|---|---|---|

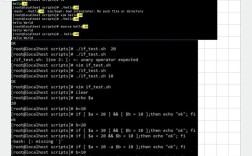

| 基于布尔的盲注 | 攻击者根据页面返回的布尔值(真或假)差异来推断数据库信息 | username = 'admin' AND 1=1 (页面正常显示) vs username = 'admin' AND 1=2 (页面显示异常) |

逐步猜解数据库中的数据、表名、列名等敏感信息 |

| 基于时间的盲注 | 攻击者通过让数据库执行特定时间的延迟操作,根据响应时间来判断信息 | username = 'admin' AND (SELECT SLEEP(10)),如果页面延迟10秒返回,则用户名存在 |

同上,适用于没有明显布尔差异的场景 |

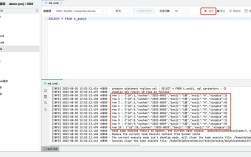

| 联合查询注入 | 利用UNION操作符将恶意查询的结果与原始查询结果合并返回 |

username = 'admin' UNION SELECT username, password FROM users |

直接在页面上显示其他表的数据,造成大规模信息泄露 |

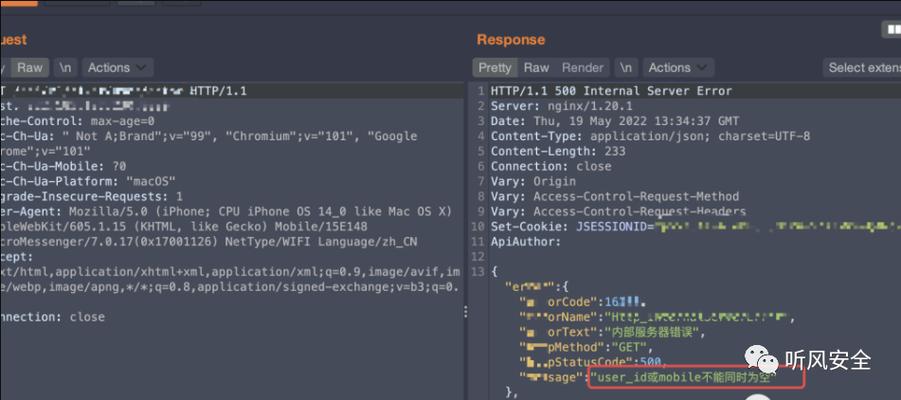

| 错误信息注入 | 故意构造导致SQL语法错误的输入,从数据库返回的错误信息中提取有用数据 | username = 'admin' GROUP BY column1,column2# |

从错误信息中获取数据库版本、表结构等元数据 |

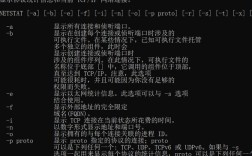

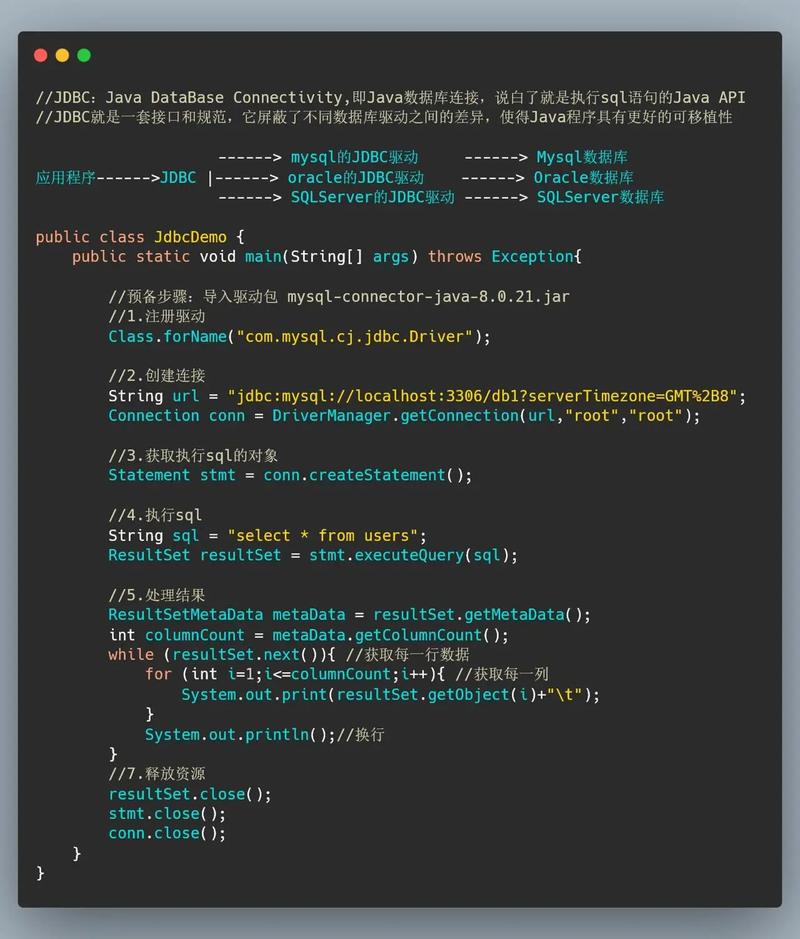

防范SQL注入最有效的方法是使用参数化查询,也被称为预处理语句,这种方法的核心思想是将SQL语句的数据部分与命令部分分离开,开发者在编写SQL语句时,使用占位符(如、@name或name)来代替用户输入,然后将用户输入作为参数传递给数据库驱动,数据库驱动在执行查询前,会严格区分SQL命令和参数数据,确保参数数据不会被解释为SQL代码,即使攻击者在参数中输入了' OR '1'='1,数据库也只会将其当作一个普通的字符串来处理,而不会执行其中的恶意逻辑,除了参数化查询,对用户输入进行严格的白名单验证、限制数据库用户的权限(避免使用root或sa等超级管理员账户)、对输出进行编码以及使用ORM(对象关系映射)框架等,都是防范SQL注入的重要补充措施。

相关问答FAQs:

问题1:使用ORM框架是否能完全防止SQL注入?

解答:ORM框架在很大程度上能帮助开发者防止SQL注入,因为它们内部通常实现了参数化查询机制,将开发者编写的对象操作转换为安全的SQL语句,这并非绝对,如果开发者在使用ORM框架时,为了灵活性而直接拼接SQL字符串(在Django中直接使用raw()方法并传入未过滤的字符串,或在Hibernate中使用HQL时动态拼接),或者调用了框架中某些不安全的API,同样会引入SQL注入风险,即使使用了ORM,也需遵循安全编码规范,避免直接拼接SQL。

问题2:只对用户输入进行转义处理(如使用mysqli_real_escape_string)是否足够安全?

解答:仅对输入进行转义处理通常是不够安全的,转义函数可以处理掉大多数特殊字符,但存在被绕过的可能,在某些字符集配置下,某些字符的转义可能失效,转义方法难以应对复杂的注入场景,比如利用函数、注释或堆叠查询等,参数化查询是更根本、更可靠的解决方案,因为它从机制上保证了数据与代码的分离,而不仅仅是依赖字符层面的过滤,转义只能作为辅助手段,不能替代参数化查询。