Web命令执行漏洞是一种常见且高危的安全漏洞,攻击者利用该漏洞可以在服务器上执行任意系统命令,从而完全控制服务器,这种漏洞通常出现在应用程序需要调用外部命令或函数来处理用户输入时,如果应用程序未对用户输入进行严格的过滤和校验,攻击者就可以通过精心构造的输入数据,将恶意代码注入到命令执行函数中,进而控制服务器,本文将详细介绍Web命令执行漏洞的原理、危害、常见场景、防御措施以及相关案例分析。

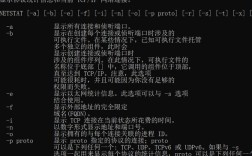

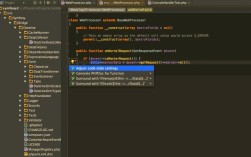

Web命令执行漏洞的核心问题在于应用程序将不可信的用户数据直接传递给操作系统命令解释器(如Windows的cmd.exe或Linux的bash/sh),当应用程序需要执行系统命令时,通常会使用一些函数,如PHP中的system()、exec()、shell_exec()、passthru()、反引号`操作符,Java中的Runtime.getRuntime().exec(),Python中的os.system()、subprocess模块等,如果这些函数的参数中包含了用户可控的数据,并且应用程序未对特殊字符(如;、&、|、&&、||、>、<、$()等)进行过滤或转义,攻击者就可以利用这些字符来连接或修改原本要执行的命令,从而执行任意系统命令。

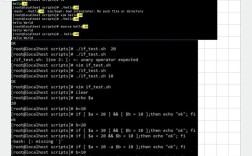

在一个Web应用中,有一个功能允许用户输入ping命令来测试网络连通性,应用程序的PHP代码可能如下:

$target = $_GET['ip'];

system("ping -c 4 " . $target);

如果攻击者在输入框中输入0.0.1; ls -la,那么最终执行的命令就变成了ping -c 4 127.0.0.1; ls -la,在Linux系统中,分号是命令分隔符,因此系统会先执行ping -c 4 127.0.0.1,然后再执行ls -la,导致攻击者获取到当前目录下的文件列表,同理,攻击者还可以使用其他特殊字符来执行更危险的命令,如读取敏感文件(cat /etc/passwd)、写入webshell(echo "<?php @eval($_POST['cmd']);?>" > shell.php)、关闭系统服务等。

Web命令执行漏洞的危害极大,攻击者一旦成功利用该漏洞,就可以在服务器上执行任意操作,包括但不限于:

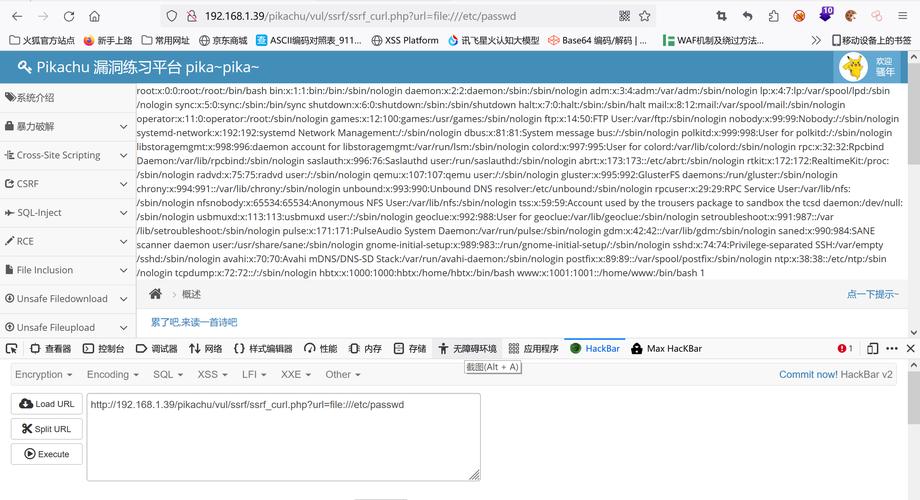

- 获取服务器敏感信息:读取/etc/passwd、/etc/shadow、数据库配置文件(如config.php)、网站源码等敏感文件,导致用户数据泄露。

- 控制服务器权限:通过写入webshell(如PHP、JSP、ASP等)来获取服务器的Webshell权限,进而进一步渗透内网。

- 执行系统操作:如创建/删除文件/目录、修改系统配置、重启/关闭服务器、安装恶意软件等,破坏系统的正常运行。

- 内网横向移动:如果服务器位于内网中,攻击者可以利用服务器作为跳板,对内网中的其他主机进行攻击,如扫描内网、利用其他漏洞获取更多主机的控制权。

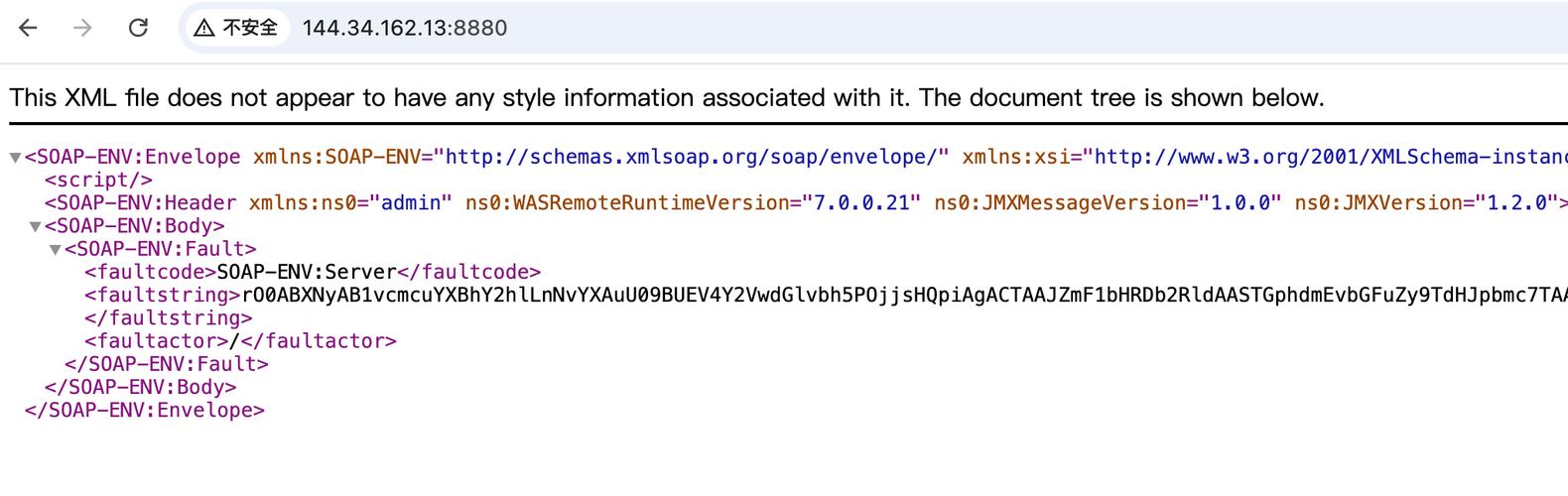

Web命令执行漏洞的常见场景包括但不限于以下几种: | 场景 | 示例 | 风险点 | |----------|----------|------------| | 系统管理功能 | 网站后台提供ping、tracert、nslookup等网络诊断工具 | 用户输入未过滤,可直接拼接命令 | | 文件操作功能 | 上传文件时重命名、压缩/解压文件,或使用tar、zip等命令 | 文件名或路径参数可控,注入恶意参数 | | 日志处理功能 | 通过logrotate或自定义脚本处理日志文件,使用grep、awk等工具 | 日志文件名或正则表达式参数可控 | | 第三方组件漏洞 | 应用使用的第三方库或框架存在命令执行漏洞(如Struts2的OGNL表达式注入) | 第三方组件未及时更新或存在已知漏洞 |

为了有效防御Web命令执行漏洞,开发人员需要采取以下措施:

- 避免使用危险函数:尽量避免使用直接执行系统命令的函数,如果必须使用,应尽量使用更安全的替代方案,如使用语言内置的函数库(如PHP的fsockopen代替system执行网络命令)或白名单机制。

- 严格过滤和校验用户输入:对所有用户输入进行严格的过滤和校验,特别是传递给命令执行函数的参数,可以使用正则表达式限制输入的格式(如只允许IP地址或域名),对特殊字符(如;、&、|、$()等)进行转义或过滤。

- 使用参数化命令执行:如果必须执行系统命令,尽量使用参数化方式,而不是直接拼接字符串,在Python中使用subprocess模块时,使用

subprocess.run(['ping', '-c', '4', target])而不是subprocess.run(f'ping -c 4 {target}', shell=True),这样可以避免命令注入。 - 最小权限原则:运行Web应用的用户应使用最低权限账户,避免使用root或Administrator等高权限账户,以减少漏洞被利用后的危害。

- 定期安全审计和更新:定期对代码进行安全审计,使用静态代码分析工具(如SonarQube、Checkmarx)检测潜在的命令执行漏洞;及时更新应用使用的第三方组件,修复已知的安全漏洞。

在实际的安全测试中,发现Web命令执行漏洞后,应如何验证和利用呢?以下是一个简单的验证步骤:

- 寻找可疑功能点:在Web应用中寻找可能调用系统命令的功能,如网络诊断、文件操作、系统信息查看等。

- 构造payload测试:在输入框中尝试输入包含特殊字符的payload,如

0.0.1; whoami、0.0.1 && dir(Windows)、0.0.1 | cat /etc/passwd等,观察页面返回结果是否包含命令执行后的输出。 - 确认漏洞存在:如果页面返回了

whoami的输出、dir的结果或/etc/passwd,则可以确认存在命令执行漏洞。 - 进一步利用:在确认漏洞存在后,可以尝试写入webshell、读取敏感文件或执行其他恶意操作,以获取服务器的控制权。

相关问答FAQs:

Q1: 如何区分Web命令执行漏洞和代码执行漏洞?

A1: Web命令执行漏洞和代码执行漏洞虽然都能让攻击者执行任意代码,但原理不同,命令执行漏洞是应用程序将用户输入传递给操作系统命令解释器(如bash、cmd),通过拼接恶意命令来执行系统操作;而代码执行漏洞是应用程序直接执行用户输入的代码片段,如PHP的eval()函数执行PHP代码,JavaScript的eval()执行JS代码,两者的防御方式也不同:命令执行漏洞需要过滤命令分隔符和特殊字符,而代码执行漏洞需要避免使用危险函数(如eval)或对输入代码进行严格校验。

Q2: 如果无法避免使用命令执行函数,有哪些相对安全的替代方案?

A2: 如果必须使用命令执行函数,可以采取以下相对安全的替代方案:

- 使用参数化调用:如Python的subprocess.run()不使用shell=True,PHP的escapeshellarg()和escapeshellcmd()对参数进行转义,确保用户输入被当作单个参数处理,而非命令的一部分。

- 限制命令和参数范围:通过白名单机制只允许特定的命令和参数,例如只允许ping的IP地址为固定格式,不允许使用其他参数。

- 使用安全的替代工具:如使用PHP的fopen()、file_get_contents()代替system()读取文件,使用语言内置的函数库处理复杂逻辑,避免调用外部命令。

- 沙箱环境执行:在隔离的沙箱环境中执行用户输入的命令,限制其访问系统资源的权限,减少危害。