在Windows操作系统中,防火墙是保障计算机安全的重要屏障,通过控制网络连接的进出流量,防止恶意软件和未经授权的访问,虽然用户可以通过图形界面(GUI)轻松管理防火墙设置,但在某些场景下,如批量部署服务器、远程维护或需要快速启用/禁用防火墙时,使用命令行工具会更加高效,Windows系统提供了多种命令行工具来管理防火墙,其中最常用的是netsh(Network Shell)命令,本文将详细介绍如何通过命令行打开和管理Windows防火墙,包括常用命令、参数说明及实际应用示例。

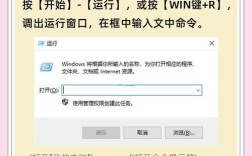

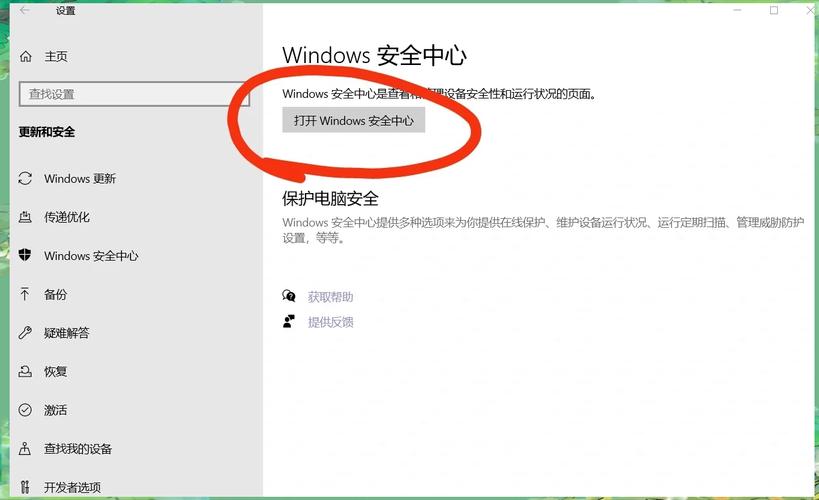

要使用命令行管理防火墙,首先需要以管理员权限打开命令提示符(CMD)或PowerShell,可以通过在开始菜单搜索“cmd”或“powershell”,右键点击选择“以管理员身份运行”来启动,通过netsh命令可以实现对防火墙的全面控制,要查看当前防火墙的配置状态,可以使用命令netsh advfirewall show allprofiles,该命令会显示所有防火墙配置文件(域配置文件、专用配置文件和公用配置文件)的状态,包括防火墙是否启用、入站连接规则等,如果需要启用所有配置文件的防火墙,可以执行netsh advfirewall set allprofiles state on,其中state on表示启用防火墙,若需禁则用state off。

对于更精细的控制,用户可以通过netsh advfirewall firewall命令添加或修改规则,允许特定程序通过防火墙,可使用netsh advfirewall firewall add rule name="程序名称" dir=in action=allow program="程序路径",其中dir=in表示入站规则,action=allow表示允许连接,若要阻止特定端口的入站连接,可以使用netsh advfirewall firewall add rule name="阻止端口" dir=in action=block protocol=TCP localport=端口号,删除规则可通过netsh advfirewall firewall delete rule name="规则名称"实现,这些命令在批量管理服务器时尤其有用,例如通过脚本自动为多台服务器配置相同的防火墙规则。

以下是部分常用netsh advfirewall命令的参数说明及示例表格:

| 命令类别 | 示例命令 | 功能说明 |

|---|---|---|

| 查看防火墙状态 | netsh advfirewall show allprofiles |

显示所有配置文件的防火墙状态(启用/禁用) |

| 启用/禁用防火墙 | netsh advfirewall set allprofiles state on |

启用所有配置文件的防火墙 |

netsh advfirewall set domainprofile state off |

禁用域配置文件的防火墙 | |

| 添加入站规则 | netsh advfirewall firewall add rule name="允许SSH" dir=in action=allow protocol=TCP localport=22 |

允许TCP端口22(SSH)的入站连接 |

| 添加出站规则 | netsh advfirewall firewall add rule name="允许HTTP" dir=out action=allow protocol=TCP localport=80 |

允许TCP端口80(HTTP)的出站连接 |

| 删除规则 | netsh advfirewall firewall delete rule name="阻止端口" |

删除名称为“阻止端口”的规则 |

| 导入/导出规则 | netsh advfirewall export "C:\firewall.wfw" |

将当前防火墙规则导出到指定文件 |

netsh advfirewall import "C:\firewall.wfw" |

从指定文件导入防火墙规则 |

除了netsh命令,Windows还提供了Windows Defender Firewall with Advanced Security(高级安全Windows Defender防火墙)的PowerShell模块,适用于更复杂的脚本编写,使用PowerShell启用防火墙的命令为Set-NetFirewallProfile -Profile Domain,Private,Public -Enabled True,添加规则则可通过New-NetFirewallRule cmdlet实现,如New-NetFirewallRule -Name "允许RDP" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 3389,PowerShell的优势在于支持更灵活的参数和对象操作,适合需要处理大量规则或动态配置的场景。

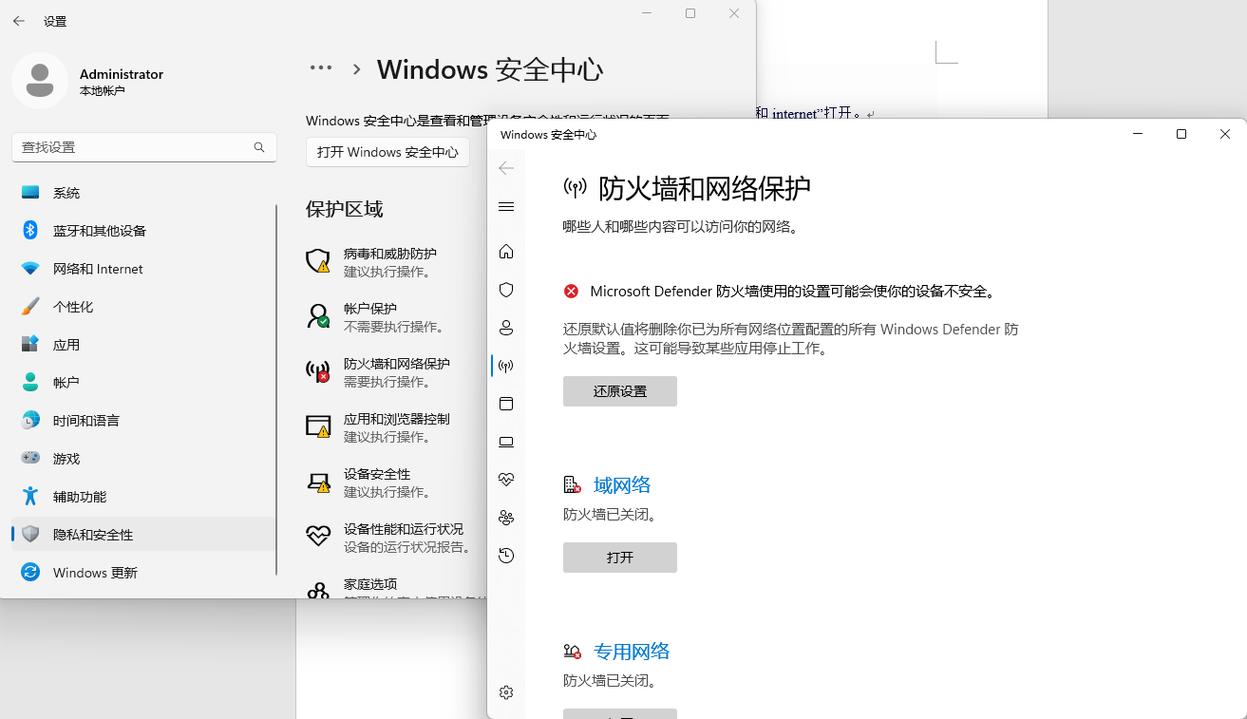

需要注意的是,通过命令行修改防火墙配置时,务必谨慎操作,避免误删关键规则或错误禁用防火墙,导致系统安全风险或网络连接问题,建议在执行命令前先备份当前防火墙规则(通过netsh advfirewall export命令),以便在出现问题时快速恢复,对于域环境中的计算机,防火墙策略可能由组策略(GPO)统一管理,直接通过命令行修改可能会被策略覆盖,此时需要联系网络管理员进行调整。

在实际应用中,命令行管理防火墙的场景非常广泛,系统管理员可以通过脚本在服务器部署时自动配置防火墙规则,确保只开放必要的端口(如HTTP、HTTPS、SSH等),而关闭其他所有端口,从而减少攻击面,对于开发人员,在测试环境中可能需要临时禁用防火墙以排除网络问题,此时使用netsh命令可以快速完成操作,而无需通过图形界面逐台设置,在应急响应场景下,如果系统感染了恶意软件且图形界面无法访问,通过命令行启用防火墙并阻止可疑端口的连接,可以快速遏制威胁扩散。

Windows防火墙的命令行管理工具(如netsh和PowerShell模块)为用户提供了灵活、高效的配置方式,特别适合批量操作和自动化管理场景,通过掌握常用命令和参数,用户可以轻松实现防火墙的启用、禁用、规则添加与删除等操作,从而在保障系统安全的同时提升工作效率,但在使用过程中,需充分理解命令的功能和影响,避免因误操作导致安全漏洞或网络故障。

相关问答FAQs

-

问:使用

netsh命令修改防火墙规则后,如何验证规则是否生效?

答:可以通过以下方式验证规则是否生效:- 使用

netsh advfirewall firewall show rule name="规则名称"命令查看规则是否存在及配置是否正确。 - 通过

netsh advfirewall show allprofiles检查防火墙状态是否为启用。 - 尝试访问被允许或被阻止的端口,例如使用

telnet IP地址 端口号测试端口连通性,若规则为允许则应成功连接,被阻止则应显示“连接失败”。 - 在图形界面中打开“高级安全Windows Defender防火墙”,导航到“入站规则”或“出站规则”列表,查找对应规则并确认其状态为“已启用”。

- 使用

-

问:为什么通过

netsh命令设置的防火墙规则在重启后丢失?

答:这种情况通常由以下原因导致:- 组策略覆盖:如果计算机加入了域域环境,防火墙策略可能由域控制器上的组策略(GPO)统一管理,本地命令行设置的规则会被组策略策略覆盖或重置,此时需要检查域组策略设置,或联系网络管理员调整策略。

- 服务未运行:Windows防火墙服务(

mpssvc)若未正常运行,可能导致规则无法保存或应用,可通过服务管理器(services.msc)检查“Windows Firewall”服务状态,确保其启动类型为“自动”且当前状态为“正在运行”。 - 规则导入/导出问题:如果规则是通过导入配置文件设置的,需确保配置文件路径正确且文件未被损坏,可尝试重新导出并导入规则。

- 用户权限不足:命令行操作必须以管理员身份运行,否则可能无法保存规则,请确保使用管理员权限打开CMD或PowerShell。