SSH(Secure Shell)是一种加密的网络协议,用于在不安全的网络中安全地远程登录和管理服务器,通过SSH服务器命令行,用户可以高效地执行系统管理任务、传输文件和运行程序,同时确保数据传输的机密性和完整性,以下是SSH服务器命令行的详细使用指南,包括基本命令、高级功能和最佳实践。

基本连接与认证

SSH服务器的连接通常通过ssh命令实现,基本语法为ssh [用户名]@[服务器IP],以root用户身份连接到IP为168.1.100的服务器,可执行ssh root@192.168.1.100,默认情况下,SSH使用22号端口,但可通过-p参数指定其他端口,如ssh -p 2222 user@192.168.1.100,认证方式包括密码和密钥对,密钥对认证更安全,需提前将公钥(~/.ssh/id_rsa.pub)上传到服务器的~/.ssh/authorized_keys文件中。

常用命令与操作

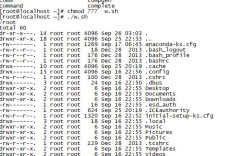

登录后,用户可执行标准的Linux/Unix命令,以下是常用命令的示例:

| 命令 | 功能描述 |

|---|---|

ls -l |

列出当前目录的详细文件信息 |

cd /var/log |

切换到/var/log目录 |

ps aux |

显示当前运行的进程 |

top |

实时监控系统资源使用情况 |

grep "error" /var/log/syslog |

在日志文件中搜索关键词 |

tar -czf backup.tar.gz /home |

压缩/home目录 |

高级功能

SSH支持多种高级功能,提升管理效率,通过ssh -L建立本地端口转发,将本地端口映射到远程服务器的端口,实现安全访问,命令ssh -L 8080:localhost:80 user@remote会将本地8080端口流量转发到远程服务器的80端口,反向端口转发(-R)则允许远程服务器访问本地服务,如ssh -R 8080:localhost:80 user@remote,SSH支持通过-X或-Y参数启用X11转发,在本地运行远程图形界面程序。

安全配置与最佳实践

为增强SSH服务器的安全性,建议采取以下措施:

- 禁用密码登录:在

/etc/ssh/sshd_config中设置PasswordAuthentication no,强制使用密钥对认证。 - 更改默认端口:将

Port 22修改为非标准端口(如2222),减少自动化攻击风险。 - 限制用户访问:在

sshd_config中使用AllowUsers或DenyUsers指令指定允许登录的用户。 - 禁用root登录:设置

PermitRootLogin no,防止直接以root身份登录。 - 定期更新SSH:保持系统SSH软件包为最新版本,修复已知漏洞。

文件传输

除了远程执行命令,SSH还可通过scp(安全复制)和sftp(安全文件传输协议)传输文件。scp -r /local/dir user@remote:/remote/dir可递归复制本地目录到远程服务器;而sftp user@remote则启动交互式文件传输会话。

相关问答FAQs

如何解决SSH连接超时问题?

SSH连接超时可能由网络不稳定或服务器防火墙设置导致,首先检查网络连通性(如ping命令),然后确认服务器防火墙是否开放SSH端口(如ufw allow 22),可在客户端配置文件(~/.ssh/config)中设置ConnectTimeout 30,缩短超时时间。

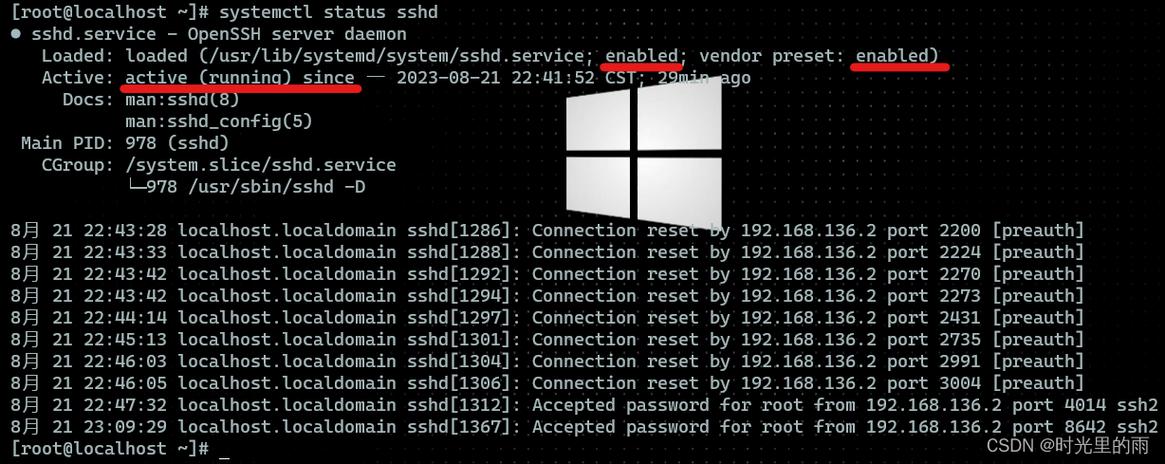

如何在SSH会话中保持连接不中断?

默认情况下,SSH会话可能在长时间无操作后断开,可通过修改服务器配置解决:编辑/etc/ssh/sshd_config,添加或修改ClientAliveInterval 60和ClientAliveCountMax 3,表示每60秒发送一次心跳包,最多允许3次超时,重启SSH服务(systemctl restart sshd)使配置生效。