思科交换机SSH命令的配置与管理是企业网络运维中的核心技能,SSH(Secure Shell)协议通过加密传输和身份验证机制,为网络设备管理提供了比传统Telnet更安全可靠的远程访问方式,以下将详细解析思科交换机SSH命令的完整配置流程、常用管理命令及最佳实践,帮助网络工程师构建安全高效的远程运维环境。

SSH服务的基础配置

在启用SSH之前,需确保交换机已正确配置设备名称、域名及生成主机密钥,这些是SSH服务的必要前提,首先进入全局配置模式,通过hostname命令设置交换机唯一标识,例如Switch(config)#hostname Core-SW1,接着配置域名,该域名将用于生成RSA密钥对,命令为Switch(config)#ip domain-name example.com,随后使用crypto key generate rsa命令生成RSA密钥对,建议指定密钥长度为2048位或更高以增强安全性,完整命令为Switch(config)#crypto key generate rsa modulus 2048,生成过程中系统会提示确认,完成后可通过show crypto key mypubkey rsa查看生成的公钥信息。

VTY线路的SSH参数配置

VTY(Virtual Type Terminal)线路是远程访问的通道,需配置认证方式、权限级别及SSH协议参数,首先进入VTY线路配置模式,通常支持0-15条并发会话,命令为Switch(config)#line vty 0 15,在SSH配置中,必须设置transport input ssh限制仅SSH协议接入,禁用Telnet明文传输,为提升安全性,可配置login local启用本地用户认证,或结合aaa new-model使用AAA服务器进行集中认证,建议设置exec-timeout参数定义会话超时时间,例如Switch(config-line)#exec-timeout 10 0表示10分钟无操作自动断开,对于权限管理,可通过privilege level设置默认执行级别,或配置accounting commands启用命令审计功能。

本地用户账户创建与授权

若采用本地认证方式,需在全局配置模式下创建具有SSH访问权限的用户账户,使用username命令格式为username <name> secret <password>,其中secret参数以加密形式存储密码,比password更安全,例如创建管理员账户Switch(config)#username admin secret Cisco123!,为细化权限控制,可通过privilege参数设置用户执行级别(0-15),默认级别为1,建议为运维人员分配级别15(最高权限),命令为Switch(config)#username admin privilege 15 secret Cisco123!,若需限制用户访问时段,可结合time-range命令配置访问时间窗口,进一步增强账户安全性。

SSH访问的IP地址控制

为防止未授权IP地址的SSH连接尝试,应在交换机上配置访问控制列表(ACL)限制源IP范围,首先定义标准ACL,例如Switch(config)#ip access-list standard SSH-ACL,随后通过permit命令允许特定网段访问,如Switch(config-std-nacl)#permit 192.168.1.0 0.0.0.255,最后在VTY线路应用ACL:Switch(config-line)#access-class SSH-ACL in,对于需要临时访问的场景,可结合ip access-list extended配置基于时间段的动态ACL,并在访问结束后手动删除规则,建议定期审查ACL规则,避免因配置冗余导致安全漏洞。

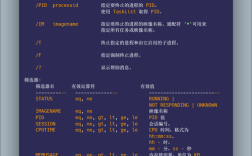

SSH连接状态监控与故障排查

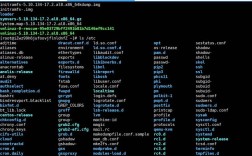

当SSH连接出现异常时,可通过一系列诊断命令快速定位问题,使用show ip ssh查看SSH服务运行状态,包括版本、连接数限制及密钥信息;show ssh命令则显示当前活跃SSH会话的详细信息,如源IP、连接时长及认证方式,若用户无法登录,可检查show login验证当前认证模式是否与配置一致,或通过debug ip ssh开启调试日志(建议在非生产环境使用)跟踪数据包交互过程,对于连接超时问题,需确认网络路径可达性及防火墙是否开放SSH默认端口22,可通过telnet <交换机IP> 22测试端口连通性。

SSH高级安全配置

为进一步强化SSH安全性,建议启用以下功能:1)配置ip ssh version 2强制使用SSHv2协议,避免SSHv1已知漏洞;2)设置ssh key-exchange指定密钥交换算法(如diffie-hellman-group14-sha1);3)启用service password-encryption对配置文件中的密码进行弱加密;4)结合AAA服务器实现双因素认证,如令牌卡动态密码,对于高安全场景,可配置ssh session-limit限制单IP并发连接数,防止暴力破解攻击,命令为Switch(config)#ssh session-limit 3。

SSH密钥管理最佳实践

在多设备管理环境中,SSH公钥的分发与维护尤为重要,可通过copy ssh-key pubkey-name <filesystem>:将公钥导出至TFTP/FTP服务器,再批量导入至其他交换机,对于基于密钥的认证(无需密码登录),需在客户端生成SSH密钥对,并将公钥通过username <name> configure rsa-key <pubkey-string>命令注入交换机,建议定期轮换RSA密钥,使用crypto key zeroize rsa删除旧密钥后重新生成,并更新所有客户端的信任公钥列表。

SSH配置示例与常见参数说明

以下为典型SSH配置流程的命令序列:

Switch> enable Switch# configure terminal Switch(config)# hostname Core-SW1 Switch(config)# ip domain-name corp.local Switch(config)# crypto key generate rsa modulus 2048 Switch(config)# username admin secret P@ssw0rd! privilege 15 Switch(config)# ip access-list standard SSH-ACL Switch(config-std-nacl)# permit 10.1.1.0 0.0.0.255 Switch(config-std-nacl)# exit Switch(config)# line vty 0 15 Switch(config-line)# transport input ssh Switch(config-line)# login local Switch(config-line)# access-class SSH-ACL in Switch(config-line)# exec-timeout 15 0 Switch(config-line)# exit Switch(config)# end Switch# write memory

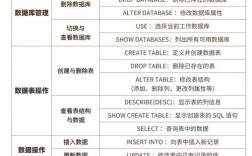

SSH常用参数说明表

| 参数 | 作用 | 示例值 |

|------|------|--------|

| ip ssh version | 指定SSH协议版本 | 2 |

| ip ssh authentication-retries | 认证失败重试次数 | 3 |

| ip ssh timeout | SSH连接超时时间(秒) | 60 |

| ip ssh port | 修改SSH服务端口 | 2222 |

| crypto key generate rsa | 生成RSA密钥对 | modulus 4096 |

相关问答FAQs

问题1:SSH连接时提示“Unable to negotiate with XX.XX.XX.XX: no matching key exchange method found”如何解决?

解答:此错误通常因SSH客户端与服务器端算法不兼容导致,可在交换机VTY线路配置ip ssh server algorithm encryption aes256-ctr aes192-ctr aes128-ctr和ip ssh server algorithm kex diffie-hellman-group14-sha1,或客户端调整加密算法至兼容级别,同时确认双方SSH协议版本一致,禁用不安全的算法如diffie-hellman-group1-sha1。

问题2:如何限制SSH用户仅能执行特定命令?

解答:可通过创建角色和基于角色的访问控制(RBAC)实现,首先定义命令集:parser view restricted-view,然后添加允许执行的命令如show ip interface brief,最后将用户绑定到该视图:username operator view restricted-view secret Operator!,用户登录后仅能执行视图内定义的命令,有效降低误操作风险。