PHP提供了多种执行命令的函数,允许开发者在脚本中调用系统命令或外部程序,这些函数在文件管理、系统监控、自动化任务等场景中非常实用,以下是常用执行命令函数的详细介绍及使用注意事项。

常用执行命令函数

-

exec()

exec()函数用于执行一个命令,并将输出结果保存到数组中,其基本语法为:string exec(string $command, array &$output, int &$return_var)

$command:要执行的命令字符串。$output:可选参数,用于存储命令输出的数组。$return_var:可选参数,存储命令执行后的状态码(0表示成功,非0表示失败)。

示例:exec("ls -l", $output, $status); if ($status == 0) { foreach ($output as $line) { echo $line . "\n"; } }

-

shell_exec()

该函数通过Shell执行命令,并以字符串形式返回完整的输出,语法简单:string shell_exec(string $command)

示例:

$result = shell_exec("ls -l"); echo "<pre>$result</pre>";注意:此函数无法直接获取命令的执行状态码。

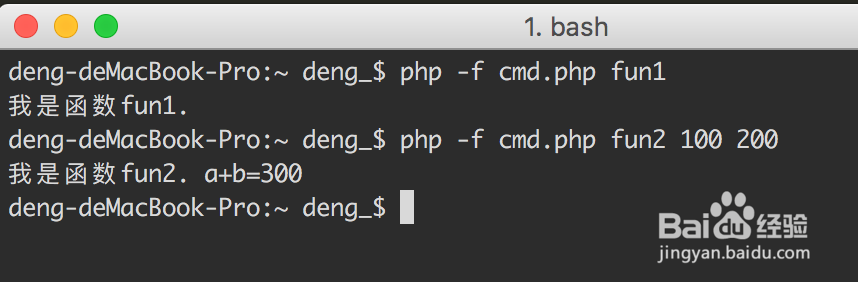

(图片来源网络,侵删)

(图片来源网络,侵删) -

system()

system()函数执行命令并直接输出结果,适合需要即时显示输出的场景,语法:string system(string $command, int &$return_var)

示例:

system("ls -l", $status); if ($status != 0) { echo "Command failed!"; } -

passthru()

与system()类似,但直接以二进制形式输出原始结果,适合处理图像或文件下载等场景,语法:void passthru(string $command, int &$return_var)

示例:

header("Content-Type: image/png"); passthru("convert image.jpg image.png"); -

proc_open()

最灵活的函数,可创建进程并双向通信,适合复杂交互场景,语法:resource proc_open( string $command, array $descriptorspec, array &$pipes, string $cwd = null, array $env = null, array $other_options = null )示例:

$descriptors = [ 0 => ["pipe", "r"], // 标准输入 1 => ["pipe", "w"], // 标准输出 2 => ["pipe", "w"] // 标准错误 ]; $process = proc_open("ls -l", $descriptors, $pipes); if (is_resource($process)) { echo stream_get_contents($pipes[1]); fclose($pipes[1]); proc_close($process); }

函数对比与安全注意事项

| 函数名 | 返回值类型 | 输出方式 | 状态码支持 | 适用场景 |

|---|---|---|---|---|

exec() |

最后一行输出 | 通过数组获取 | 是 | 需要解析输出结果 |

shell_exec() |

完整输出字符串 | 直接返回 | 否 | 简单命令执行 |

system() |

输出字符串 | 直接输出 | 是 | 即时显示结果 |

passthru() |

无 | 二进制直接输出 | 是 | 处理文件流(如图片) |

proc_open() |

进程资源 | 双向管道 | 是 | 复杂进程交互 |

安全注意事项:

- 命令注入风险:避免直接拼接用户输入到命令中,必须使用

escapeshellarg()或escapeshellcmd()过滤。$safe_arg = escapeshellarg($_GET['arg']); exec("command $safe_arg", $output); - 权限控制:确保Web服务器用户(如

www-data)有执行命令的最小必要权限。 - 超时处理:长时间运行的命令需设置

set_time_limit()或使用proc_open()的超时选项。

相关问答FAQs

Q1: 如何防止PHP执行命令时的命令注入攻击?

A1: 始终对用户输入进行过滤,使用escapeshellarg()对参数进行转义,使其成为安全的Shell参数。

$user_input = $_POST['input'];

$escaped_input = escapeshellarg($user_input);

exec("script.sh $escaped_input", $output);

避免使用shell_exec()或exec()直接拼接未过滤的变量,优先考虑使用PHP内置函数替代系统命令。

Q2: PHP执行命令时如何处理超时问题?

A2: 可通过以下方式解决:

- 使用

set_time_limit()延长脚本执行时间:set_time_limit(300); // 设置5分钟超时

- 通过

proc_open()结合stream_set_timeout()控制进程超时:$pipes = []; $process = proc_open("long_running_command", $descriptorspec, $pipes); stream_set_timeout($pipes[1], 60); // 输出流超时60秒 - 在Linux系统中,使用

nohup让命令在后台运行并记录输出:exec("nohup long_command > output.log 2>&1 &");