在数据库管理和开发过程中,有时需要通过 SQL 语句执行系统命令,以实现数据库与操作系统之间的交互,这种功能通常被称为“外部过程调用”或“命令执行”,但并非所有数据库系统都支持该功能,且启用此类功能可能带来安全风险,需谨慎使用,以下将详细介绍不同数据库系统中执行系统命令的方法、注意事项及安全风险。

不同数据库系统的实现方式

不同数据库管理系统(DBMS)对执行系统命令的支持程度和语法差异较大,以下是常见数据库的实现方式:

MySQL/MariaDB

MySQL 和 MariaDB 本身不直接提供执行系统命令的 SQL 语句,但可以通过存储过程或自定义函数结合特定扩展实现,在 Linux 系统中,可通过 udf(用户定义函数) 调用动态链接库(.so 文件)来执行命令,具体步骤包括:

- 编写 C 语言函数并编译为共享库。

- 使用

CREATE FUNCTION将函数导入 MySQL。 - 调用该函数执行系统命令,如

system('ls -la')。

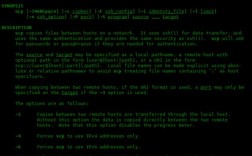

示例代码:

-- 创建执行命令的函数

CREATE FUNCTION cmd_exec RETURNS string SONAME 'lib_mysqludf_sys.so';

-- 调用函数执行命令

SELECT cmd_exec('whoami');

PostgreSQL

PostgreSQL 通过 pgAdmin 或 plpgsql 语言可调用外部命令,但需配置 local_exec 权限,使用 dblink 扩展或 pgcrypto 也能间接实现。

-- 启用 dblink 扩展

CREATE EXTENSION dblink;

-- 通过 dblink 执行系统命令(需配置外部连接)

SELECT dblink_exec('host=localhost dbname=test', 'SELECT system(''ls -la'')');

SQL Server

SQL Server 支持 xp_cmdshell 扩展存储过程,默认情况下可能被禁用,需通过系统配置启用:

-- 启用 xp_cmdshell EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE; -- 执行命令 EXEC xp_cmdshell 'dir';

Oracle

Oracle 通过 Java 存储过程或外部调用(如 UTL_FILE 或 DBMS_SCHEDULER)执行系统命令。

-- 创建 Java 存储过程

CREATE OR REPLACE JAVA SOURCE COMMAND AS

public class ExecCmd {

public static void exec(String cmd) throws java.io.IOException {

java.lang.Runtime.getRuntime().exec(cmd);

}

};

-- 创建 SQL 调用

CREATE OR REPLACE PROCEDURE run_cmd(p_cmd IN VARCHAR2) AS

LANGUAGE JAVA

NAME 'ExecCmd.exec(java.lang.String)';

SQLite

SQLite 不直接支持执行系统命令,但可通过绑定外部脚本或使用编程语言接口(如 Python)间接实现。

安全风险与注意事项

执行系统命令的功能会显著增加数据库的安全风险,主要包括:

- 权限滥用:攻击者可能利用该权限获取服务器控制权,如执行删除文件、安装后门等操作。

- 数据泄露:通过命令访问敏感文件或网络资源,导致数据泄露。

- 合规性问题:许多安全标准(如 PCI DSS)明确禁止数据库执行外部命令。

安全建议:

- 严格限制执行权限,仅对管理员开放。

- 禁用或审计相关功能,记录命令执行日志。

- 使用最小权限原则,避免使用

root或Administrator账户运行数据库服务。

适用场景

尽管存在风险,但在某些场景下仍需使用该功能,

- 自动化运维任务(如备份、日志清理)。

- 与外部系统交互(如调用脚本处理数据)。

- 开发测试环境下的快速验证。

数据库命令执行功能对比

| 数据库系统 | 支持方式 | 默认状态 | 安全风险 |

|---|---|---|---|

| MySQL/MariaDB | UDF 扩展 | 禁用 | 高 |

| PostgreSQL | dblink/Java 扩展 | 禁用 | 中 |

| SQL Server | xp_cmdshell 存储过程 | 禁用 | 高 |

| Oracle | Java 存储过程/UTL_FILE | 禁用 | 中 |

| SQLite | 不支持 |

相关问答 FAQs

问题 1:如何在 MySQL 中安全地执行系统命令?

解答:在 MySQL 中,可通过以下方式降低风险:

- 使用低权限账户创建 UDF 函数,避免使用

root账户。 - 限制函数的执行范围,例如仅允许调用特定脚本而非直接命令。

- 启用审计日志,记录所有命令执行操作。

- 考虑使用事件调度器(

EVENT)替代直接命令执行,通过外部脚本间接完成任务。

问题 2:为什么数据库默认禁用系统命令执行功能?

解答:默认禁用是为了最小化安全攻击面,系统命令执行功能相当于为数据库打开了“后门”,一旦被攻击者利用,可能导致服务器完全失陷,攻击者可通过 SQL 注入漏洞执行恶意命令,窃取数据或破坏系统,大多数数据库厂商(如 Oracle、Microsoft)默认关闭该功能,需管理员手动启用并承担相应风险。