织梦(DedeCMS)作为国内广泛使用的内容管理系统,因其功能丰富、操作便捷而受到许多站长的青睐,但同时也因其开源特性和历史漏洞问题,成为黑客攻击的重点目标,要做好织梦系统的安全防护,需要从服务器环境、系统配置、代码审计、日常运维等多个维度入手,构建多层次、全方位的安全体系,以下从具体实施层面详细阐述织梦安全防护的核心措施。

服务器环境安全:构建底层防御屏障

服务器是网站运行的底层基础,其安全性直接决定网站的整体安全水平,选择正规的服务器提供商,确保操作系统版本及时更新,关闭不必要的端口和服务(如远程桌面、FTP等),仅开放80(HTTP)、443(HTTPS)等必要端口,安装并配置防火墙(如iptables、Cloudflare WAF),限制恶意IP访问,对高频访问的恶意IP进行临时或永久封禁,数据库层面,需单独设置数据库服务器,若为同一服务器,需修改数据库默认端口(如MySQL默认3306),并创建独立的数据库用户,赋予最小必要权限(避免使用root账户),定期备份服务器数据,并将备份文件存储到异地,防止因服务器故障或攻击导致数据丢失。

织梦系统核心配置加固

织梦系统的默认配置存在一定安全隐患,需通过修改核心文件和配置参数提升防护能力。

- 修改默认管理员账号和密码:安装后立即修改默认管理员账号(如admin),使用复杂密码(包含大小写字母、数字、特殊符号,长度不少于12位),并启用双因素认证(如结合短信验证码或Google Authenticator)。

- 配置后台登录安全:在织梦后台“系统基本参数”中,开启“后台登录验证码”(建议使用数字+字母组合),并限制登录失败次数(如5次失败后锁定账户15分钟),修改后台登录地址(默认为dede/login.php),通过自定义路径(如myadmin/login.php)降低被暴力破解的风险。

- 关闭目录遍历和敏感信息泄露:在php.ini中设置

open_basedir限制目录访问范围,禁用phpinfo()、exec()等高危函数(通过disable_functions参数);在织梦根目录下创建userconfig.php文件,添加define('DEDERETURN','false');,防止未授权用户通过plus/delphp.php等文件删除内容。 - 文件权限控制:设置织梦目录权限原则:核心文件(如dede目录、index.php、include目录)权限设为644或755,可执行文件(如上传目录)权限设为755,避免777权限(尤其是

data、templets等目录),防止恶意文件上传和篡改。

代码与漏洞防护:主动拦截攻击行为

织梦的历史版本存在多个已知漏洞(如SQL注入、文件上传漏洞等),需通过代码层面防护和及时更新降低风险。

- 及时更新系统版本:关注织梦官方安全公告,尽快升级到最新稳定版本,避免使用已停止维护的旧版本(如DedeCMS 5.7及以下版本),若无法升级,需通过官方补丁修复已知漏洞(如SQL注入漏洞可通过参数化查询或转义特殊字符修复)。

- 文件上传安全加固:修改

dede/uploadsafe.inc.php文件中的上传规则,限制文件类型(仅允许jpg、png、gif等常见图片格式),通过getimagesize()函数验证文件头信息,防止伪造图片木马上传;关闭“远程文件保存”功能(在“附件设置”中取消勾选“远程站点URL”),避免恶意文件通过远程链接上传。 - SQL注入与XSS攻击防护:在全局文件

include/common.inc.php中开启PHP内置的mysqli_real_escape_string()函数对数据库查询参数进行转义,并使用织梦自带的CheckSql()函数过滤非法字符;对于用户输入内容(如评论、留言),通过htmlspecialchars()函数进行HTML实体编码,防止XSS跨站脚本攻击。 - 安装安全防护插件:使用第三方安全插件(如“安全狗”“DedeCMS安全补丁”)增强防护能力,这些插件可实时监控文件篡改、拦截恶意请求,并记录攻击日志,便于后续溯源分析。

日常运维与监控:建立长效防护机制

安全防护并非一劳永逸,需通过日常运维及时发现并处理潜在威胁。

- 定期安全扫描:使用漏洞扫描工具(如Nessus、AWVS)定期对网站进行全面扫描,检测是否存在未修复的漏洞、异常文件或后门;通过“奇安信”“腾讯云漏洞扫描”等在线平台检查网站是否存在挂马、敏感信息泄露等问题。

- 日志分析与异常监控:开启织梦后台操作日志、服务器访问日志(如Apache的access_log、error_log),定期分析日志中的异常行为(如高频POST请求、异常SQL查询、非管理员时段的后台登录尝试),发现异常后立即定位并处理。

- 数据备份与恢复演练:制定定期备份计划(如每日全量备份+增量备份),备份数据包括网站程序、数据库、配置文件,并将备份文件存储到本地和云端;定期进行恢复演练,确保备份数据的可用性,避免紧急情况下无法恢复数据。

- 用户权限管理:遵循“最小权限原则”,为不同角色的用户分配必要的操作权限(如编辑仅能修改内容,管理员仅能管理配置),避免越权操作;定期清理闲置账号,减少账号泄露风险。

应急响应与灾备处理

即使防护措施完善,仍可能遭遇攻击,需建立应急响应机制,若发现网站被篡改、挂马或数据泄露,应立即断开网站与外网的连接(暂时关闭服务器或解析到维护页面),通过备份数据恢复网站,同时分析攻击路径(如通过日志定位入侵文件),修复漏洞后重新上线,对于涉及用户数据泄露的情况,需根据法律法规要求及时通知用户,并配合相关部门调查。

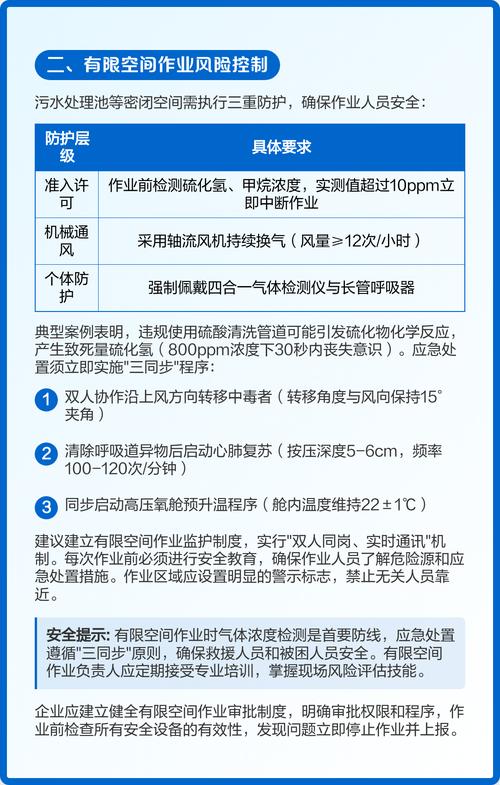

织梦安全防护关键措施速查表

| 防护维度 | 具体措施 |

|---|---|

| 服务器环境 | 关闭非必要端口、安装防火墙、数据库权限最小化、异地备份 |

| 系统配置 | 修改默认管理员账号、开启登录验证码、自定义后台路径、文件权限设置(644/755) |

| 代码与漏洞 | 及时更新版本、修复SQL注入/XSS漏洞、限制文件上传类型、安装安全插件 |

| 日常运维 | 定期漏洞扫描、日志分析、数据备份与演练、用户权限管理 |

| 应急响应 | 断开连接、数据恢复、漏洞修复、溯源分析 |

相关问答FAQs

Q1: 织梦网站被上传了木马文件,如何快速清除并防止再次发生?

A1: 通过FTP或服务器文件管理工具扫描网站目录,重点关注uploads、data、templets等目录,查找异常文件(如非正常后缀的.php文件、文件大小异常的图片文件),使用杀毒软件(如ClamAV)对全站文件进行查杀,删除可疑文件,检查dede/uploadsafe.inc.php中的上传规则,确保仅允许安全文件类型,并关闭远程文件保存功能,修改所有管理员密码和数据库密码,检查是否有后门文件(如通过“dede/templets/login.htm”等文件被篡改),确保无残留恶意代码,为防止再次发生,建议安装文件监控插件(如“文件 integrity 监控”),实时监控文件变更,发现异常立即告警。

Q2: 织梦后台频繁被暴力破解,如何有效防护?

A2: 可通过以下措施综合防护:① 修改后台登录地址,将默认的dede/login.php改为自定义路径(如admin/login.php),降低被扫描的概率;② 开启登录验证码(推荐使用数字+字母组合,避免纯数字验证码被识别工具破解);③ 限制登录失败次数,如5次失败后锁定IP或账户15分钟;④ 使用防火墙或WAF(如Cloudflare、阿里云WAF)拦截恶意IP,对高频访问的IP进行封禁;⑤ 启用双因素认证(如结合短信验证码或Google Authenticator),即使密码泄露也能防止账户被盗,定期更换管理员密码,避免使用弱密码(如123456、admin888)。