要查看服务器登录IP,首先需要明确服务器类型(如Linux、Windows)以及使用的登录方式(如SSH、RDP、控制台等),不同系统和方法对应的查看步骤存在差异,以下是针对常见场景的详细操作指南,涵盖日志分析、命令查询及图形界面操作,帮助全面掌握登录IP的追溯方法。

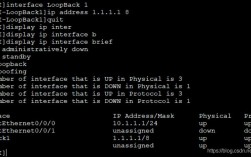

Linux服务器查看登录IP

Linux系统通常通过日志文件记录登录信息,核心文件为/var/log/secure(CentOS/RHEL)或/var/log/auth.log(Ubuntu/Debian),其中包含SSH、Telnet等服务的登录认证记录。

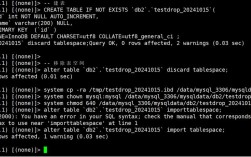

查看SSH登录IP

使用grep命令过滤日志中的“Accepted publickey”“Accepted password”等成功登录关键字,结合awk提取IP地址:

grep "Accepted" /var/log/secure | awk '{print $(NF-3)}' | sort | uniq -c

grep "Accepted":筛选成功登录的日志行;awk '{print $(NF-3)}':提取IP地址(日志末尾第3个字段);sort | uniq -c:统计各IP的登录次数。

若需查看失败登录尝试(如暴力破解),可过滤“Failed password”:

grep "Failed password" /var/log/secure | awk '{print $(NF-3)}' | sort | uniq -c

使用last命令查看历史登录记录

last命令读取/var/log/wtmp文件,显示所有用户的登录历史,包括终端、IP和登录时间:

last -i | grep "still logged in"

-i:以数字形式显示IP(便于识别);grep "still logged in":筛选当前在线用户,不加参数则显示所有历史记录。

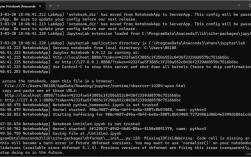

实时监控登录日志

通过tail命令实时跟踪日志,及时发现异常登录:

tail -f /var/log/secure | grep "Accepted"

Windows服务器查看登录IP

Windows系统通过“事件查看器”记录登录事件,安全日志(Event Log)中包含详细的认证信息。

通过事件查看器查询

- 打开事件查看器:

Win+R输入eventvwr.msc,回车进入; - 定位安全日志:展开“Windows日志”→“安全”,筛选事件ID(如4624表示成功登录,4625表示登录失败);

- 查看IP地址:双击目标事件,在“详细信息”选项卡中找到“客户端IP地址”(Client IP)字段,即为登录源IP。

使用PowerShell查询

通过Get-WinEvent命令快速筛选安全日志,提取登录IP:

Get-WinEvent -FilterHashtable @{LogName='Security'; ID=4624} | Select-Object @{Name="IP", Expression={$_.Properties[18].Value}}

-FilterHashtable:指定日志名称和事件ID;Select-Object:提取IP地址(4624事件的第18个属性为客户端IP)。

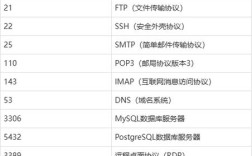

命令行查询(netstat)

若需查看当前活跃连接,使用netstat命令:

netstat -an | findstr "ESTABLISHED" | findstr "3389"

ESTABLISHED:仅显示已建立的连接(RDP默认端口3389);- 输出结果中包含远程IP和端口,可识别当前登录来源。

云服务器控制台查看登录IP

对于阿里云、腾讯云、AWS等云服务器,可通过控制台直接获取登录记录:

- 阿里云:进入ECS实例详情→“运维与监控”→“系统事件”,筛选“登录失败”或“登录成功”事件,查看IP;

- 腾讯云:CVM实例详情→“安全”→“登录日志”,支持按时间、用户筛选,显示登录IP和结果;

- AWS:EC2控制台→“监控与日志”→“CloudTrail”,查看API调用记录,或通过“Amazon CloudWatch Logs”分析登录日志。

登录IP信息对比表

| 场景 | 查看方法 | 关键命令/路径 | 适用系统/环境 |

|---|---|---|---|

| Linux SSH登录 | 过滤/var/log/secure |

grep "Accepted" /var/log/secure |

CentOS/RHEL/Ubuntu |

| Linux历史登录 | last命令 |

last -i |

所有Linux发行版 |

| Windows登录成功 | 事件查看器(安全日志) | 事件ID 4624,“客户端IP地址”字段 | Windows Server 2012+ |

| Windows登录失败 | PowerShell查询 | Get-WinEvent -FilterHashtable @{ID=4625} |

Windows Server 2012+ |

| 云服务器 | 云厂商控制台日志 | 阿里云“系统事件”、腾讯云“登录日志” | 阿里云/腾讯云/AWS |

相关问答FAQs

Q1: 如何判断服务器是否存在异常登录IP?

A1: 可通过以下方式综合判断:

- 频率异常:短时间内同一IP多次失败登录(如

grep "Failed password" /var/log/secure | wc -l统计失败次数); - 地理位置异常:登录IP与服务器所在地区或常用办公地差异较大(通过IP查询工具如ipinfo.io定位);

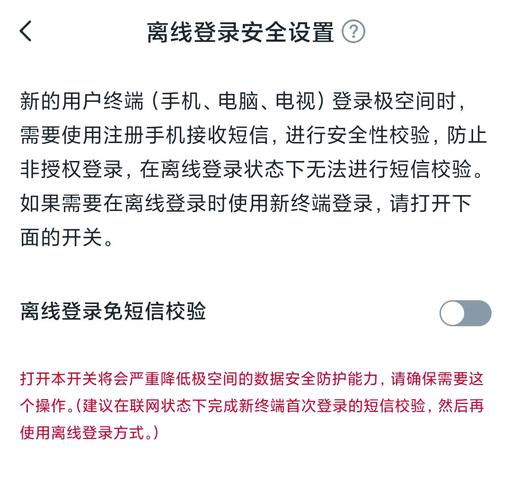

- 时间异常:非工作时段(如凌晨)频繁登录,发现异常后,可立即封禁IP(Linux用

iptables -I INPUT -s IP -j DROP,Windows通过防火墙阻止),并修改密码、开启双因素认证。

Q2: 登录IP显示为“127.0.0.1”或“::1”是什么原因?

A2: “127.0.0.1”是本地回环地址(IPv4),“::1”是IPv6的本地回环地址,通常表示以下情况:

- 本地登录:通过物理控制台或VNC远程桌面直接在服务器操作系统中登录;

- 代理/跳板机登录:通过本地代理服务器或跳板机间接登录服务器,实际IP被代理隐藏;

- 日志记录错误:部分配置不当的服务器可能将SSH连接的源IP错误记录为回环地址,若确认非本地操作,需检查代理配置或服务器SSH服务设置(如

/etc/ssh/sshd_config中的GatewayPorts选项)。