神州交换机作为网络基础设施中的核心设备,其配置命令的掌握对于网络管理员至关重要,通过命令行界面(CLI)进行配置,能够实现对交换机端口、VLAN、路由协议、安全策略等功能的精细化管理,以下将详细介绍神州交换机常用的配置命令,涵盖基础设置、VLAN配置、端口配置、路由配置、安全配置及维护命令等多个方面,并辅以表格说明关键参数,最后附上相关FAQs。

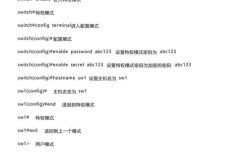

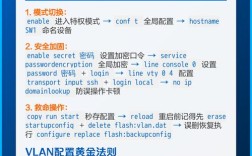

基础配置命令

首次登录神州交换机时,通常需要进行基础配置,包括设备名称、管理IP地址、登录密码等,这些是确保设备可被管理和访问的基础步骤。

- 进入系统视图:

system-view(从用户视图进入系统视图,所有全局配置命令需在此模式下执行) - 设置设备名称:

sysname SwitchA(将设备名称设置为SwitchA,便于区分网络中的多台设备) - 进入管理VLAN接口:

interface Vlan-interface 1(默认情况下,交换机的管理VLAN为VLAN 1,若需使用其他VLAN管理,需先创建VLAN并配置接口) - 配置管理IP地址:

ip address 192.168.1.1 255.255.255.0(为管理VLAN接口配置IP地址和子网掩码) - 设置登录密码:

set authentication password cipher 123456(设置登录密码,cipher表示加密存储) - 配置Telnet登录(若需远程管理):

telnet server enable(开启Telnet服务),user-interface vty 0 4(进入虚拟终端视图),set authentication password cipher telnetpwd(设置Telnet登录密码),user privilege level 3(设置用户权限级别,3为高级权限) - 保存配置:

save(将当前配置保存到设备,重启后配置不丢失)

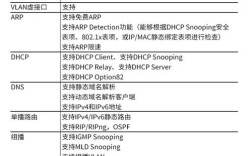

VLAN配置

VLAN(虚拟局域网)能够将一个物理网络划分为多个逻辑网络,隔离广播域,提升网络性能和安全性。

- 创建VLAN:

vlan 10(创建VLAN 10,若VLAN已存在则直接进入VLAN视图) - 命名VLAN:

name Sales(为VLAN 10命名为“Sales”,便于管理) - 将端口加入VLAN:

- access模式(端口属于单一VLAN):

interface GigabitEthernet 1/0/1(进入G1/0/1端口视图),port link-type access(设置端口为access模式),port default vlan 10(将端口划入VLAN 10) - trunk模式(端口承载多个VLAN的流量,通常用于连接其他交换机):

interface GigabitEthernet 1/0/2(进入G1/0/2端口视图),port link-type trunk(设置端口为trunk模式),port trunk permit vlan 10 20(允许VLAN 10和VLAN 20的流量通过,默认只允许VLAN 1通过)

- access模式(端口属于单一VLAN):

- 删除VLAN:

undo vlan 10(删除VLAN 10,该VLAN下的端口将恢复默认VLAN 1)

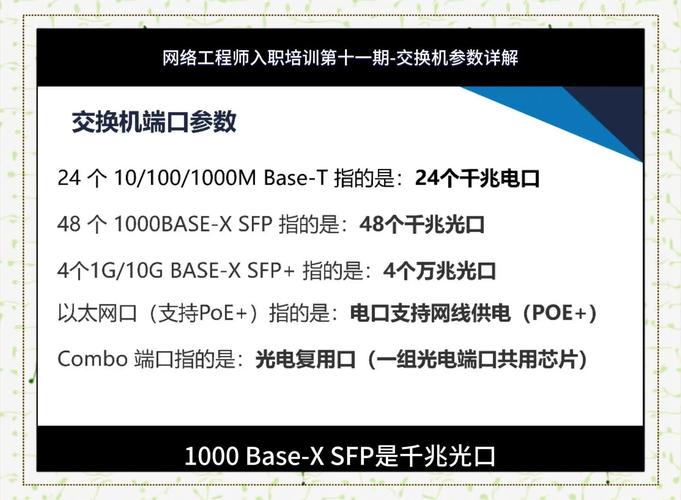

端口配置

端口是交换机与终端设备或其他网络设备连接的接口,合理配置端口参数对网络稳定性至关重要。

- 设置端口描述:

interface GigabitEthernet 1/0/1,description Connect to Server-01(为端口添加描述信息,方便故障排查) - 配置端口速率和双工模式:

speed 1000(设置端口速率为1000Mbps,可选10/100/1000),duplex full(设置双工模式为全双工,可选half/full/autoneg) - 开启/关闭端口:

shutdown(关闭端口),undo shutdown(开启端口) - 端口安全配置(限制端口接入的MAC地址数量):

interface GigabitEthernet 1/0/1,port security max-mac-num 2(设置端口最大接入MAC地址数为2),port security action shutdown(当MAC地址数量超过限制时,关闭端口)

路由配置

神州交换机支持静态路由和动态路由协议(如RIP、OSPF等),用于实现不同网络之间的通信。

- 配置静态路由:

ip route-static 192.168.3.0 255.255.255.0 192.168.2.1(添加一条静态路由,目标网络192.168.3.0/24,下一跳地址192.168.2.1) - 启用RIP协议:

rip(进入RIP视图)version 2(使用RIP版本2,支持VLSM和认证)network 192.168.1.0(宣告参与RIP的网络,需与直连网段匹配)undo summary(关闭自动汇总,若需手动汇总可使用network 192.168.0.0)

- 配置OSPF协议:

ospf 1(启动OSPF进程,进程号为1)area 0(进入区域0视图,骨干区域)network 192.168.1.0 0.0.0.255 area 0(宣告直连网段192.168.1.0/24到区域0)

安全配置

安全配置是保护交换机和网络免受未授权访问和攻击的重要手段。

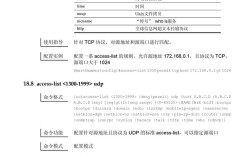

- 配置ACL(访问控制列表):

acl number 3000(创建高级ACL,编号3000-3999)rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255(规则5:禁止源地址为192.168.1.0/24的主机访问192.168.3.0/24网络)rule 10 permit(规则10:允许其他所有流量)

- 将ACL应用到端口:

interface GigabitEthernet 1/0/1,traffic-filter inbound acl 3000(将ACL 3000应用到端口的入方向) - 防ARP攻击配置:

arp anti-attack entry-check enable(开启ARP报文源MAC地址检查),arp anti-attack rate-limit enable(开启ARP报文速率限制)

维护与诊断命令

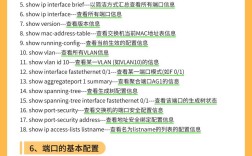

在日常网络维护中,需使用相关命令监控设备状态、排查故障。

- 查看设备信息:

display version(查看软件版本和硬件信息),display device(查看设备状态) - 查看接口状态:

display interface GigabitEthernet 1/0/1(查看指定端口的详细状态,包括IP、速率、双工模式、错误包数等) - 查看路由表:

display ip routing-table(查看当前IP路由表) - 查看MAC地址表:

display mac-address(查看MAC地址表,包括动态和静态条目) - Ping和Tracert测试:

ping 192.168.2.1(测试与目标主机的连通性),tracert 192.168.2.1(跟踪数据包到达目标主机的路径) - 重启设备:

reboot(重启交换机,需谨慎操作)

关键参数配置说明表

| 配置类别 | 命令示例 | 参数说明 |

|---|---|---|

| 设备名称 | sysname SwitchA |

SwitchA为自定义设备名称,长度不超过255字符 |

| 管理IP地址 | ip address 192.168.1.1 24 |

168.1.1为IP地址,24表示子网掩码长度(255.255.255.0) |

| 端口模式 | port link-type trunk |

可选access(接入)、trunk(中继)、hybrid(混合)模式 |

| Trunk允许VLAN | port trunk permit vlan 10 20 |

允许VLAN 10和VLAN 20的流量通过,多个VLAN用空格分隔 |

| 静态路由 | ip route-static 0.0.0.0 0.0.0.0 10.1.1.1 |

配置默认路由,下一跳为10.1.1.1 |

| ACL规则 | rule 5 permit tcp destination-port eq 80 |

允许目标端口为80(HTTP)的TCP流量,eq表示等于 |

相关问答FAQs

问题1:如何将交换机的端口从access模式改为trunk模式,并允许所有VLAN通过?

解答:首先进入端口视图,使用undo port link-type命令清除原有端口类型(若已配置),然后执行port link-type trunk设置端口为trunk模式,最后使用port trunk permit vlan all命令允许所有VLAN的流量通过。

interface GigabitEthernet 1/0/1

undo port link-type

port link-type trunk

port trunk permit vlan all问题2:交换机配置保存后,如何验证VLAN配置是否生效?

解答:可以使用以下命令进行验证:

display vlan:查看所有VLAN的创建信息及端口成员关系,确认VLAN是否存在及端口是否正确划入。display interface GigabitEthernet 1/0/1:查看指定端口的链路类型和默认VLAN,若端口为trunk模式,可查看Trunk VLAN List字段确认允许通过的VLAN范围。- 若端口连接了终端设备,可通过抓包工具(如Wireshark)检查设备发出的报文是否携带正确的VLAN Tag(trunk模式下)或不带Tag(access模式下)。