交换机是现代网络中的核心设备,负责连接多个终端设备并实现数据帧的转发与交换,掌握交换机的基础命令是网络管理员进行设备配置、管理和故障排查的必备技能,本文将详细介绍交换机的基础命令,包括设备模式切换、基本配置、VLAN管理、端口配置、链路聚合、STP协议、DHCP snooping以及常用诊断命令等内容,并通过表格形式对比部分命令的参数与功能,最后以FAQs形式解答常见问题。

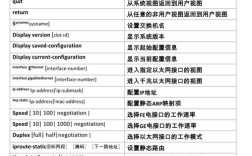

进入交换机CLI(命令行界面)后,首先会处于用户模式(Prompt:Switch>),此时只能执行有限的查看命令,通过“enable”命令可进入特权模式(Prompt:Switch#),在此模式下可以进行更详细的查看和部分配置操作,若需进行全局配置,需输入“configure terminal”进入全局配置模式(Prompt:Switch(config)#),这是大部分基础配置的起始模式,在全局配置模式下,通过“interface GigabitEthernet0/1”等命令进入接口配置模式(Prompt:config-if#),可对具体端口进行参数设置;通过“vlan 10”进入VLAN配置模式(Prompt:config-vlan#),用于VLAN的创建与管理,不同模式下的命令权限和功能范围不同,正确切换模式是高效配置的前提。

基本配置命令主要包括设备命名、管理IP设置、登录权限配置等,设备命名通过“hostname Switch-A”实现,将默认名称修改为更具辨识度的标识,便于网络中多设备管理,管理IP地址是远程登录交换机的基础,通常在VLAN接口(SVI)上配置,interface Vlan1”进入VLAN接口模式后,使用“ip address 192.168.1.1 255.255.255.0”配置IP和子网掩码,“no shutdown”激活接口,为保障安全,需配置登录权限,如“enable secret level 1 0 admin”设置特权模式密码,“line vty 0 15”进入虚拟线路模式后,“login local”启用本地认证,“username admin password 0 password”创建本地用户账号。“clock timezone GMT+8 8”可设置系统时区,“ip domain-name com”配置域名,这些命令虽基础但对规范化管理至关重要。

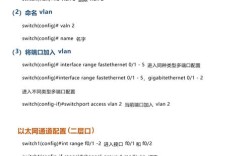

VLAN(虚拟局域网)是交换机实现网络隔离的核心技术,通过划分VLAN可将广播域限制在虚拟组内,提升网络性能和安全性,创建VLAN使用“vlan [vlan_id]”命令,vlan 10”创建VLAN 10,随后可使用“name Sales”为VLAN命名,若不命名则默认为VLAN00xx,将端口加入VLAN需进入接口配置模式,对于接入端口(Access Port),使用“switchport mode access”将端口设置为接入模式,“switchport access vlan 10”将端口划入VLAN 10;对于中继端口(Trunk Port),需使用“switchport mode trunk”设置为中继模式,“switchport trunk allowed vlan 10,20”指定允许通过的VLAN列表,默认情况下Trunk端口允许所有VLAN通过,可通过“switchport trunk allowed vlan remove 30”移除特定VLAN,查看VLAN配置使用“show vlan brief”,命令会以表格形式列出VLAN ID、名称及对应端口,便于快速排查端口所属VLAN。

端口配置是交换机日常维护中的高频操作,主要包括速率、双工模式、描述信息及安全设置等,进入接口配置模式后,“speed 100”设置端口速率为100Mbps,“speed auto”设置为自适应;“duplex full”设置全双工模式,“duplex auto”为自适应,端口描述信息通过“description To_Router_G0/1”添加,便于后续识别端口连接设备,安全方面,可配置端口安全限制MAC地址数量,switchport port-security”启用端口安全,“switchport port-security maximum 2”限制端口最多学习2个MAC地址,“switchport port-security violation shutdown”设置安全违例(如MAC地址超限)时关闭端口。“no shutdown”激活端口,“shutdown”则关闭端口,需注意端口状态变更对业务的影响。

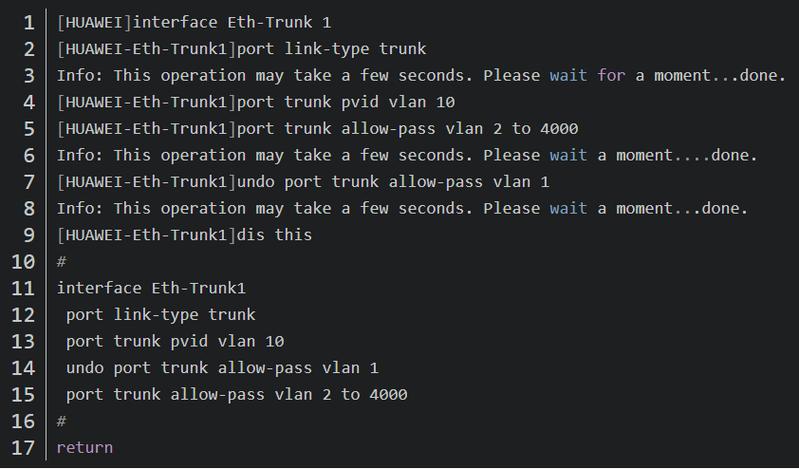

链路聚合(Port Channel)是通过将多个物理端口捆绑成一个逻辑端口,增加带宽并提供冗余备份,创建Port Channel使用“interface range GigabitEthernet0/1-2”进入批量接口模式后,“channel-group 1 mode active”将端口加入组1并设置为LACP主动模式(也可选“mode on”静态聚合),进入Port Channel接口模式“interface Port-channel1”,配置IP地址等参数,链路聚合需确保成员端口速率、双工模式、VLAN配置等参数一致,否则可能导致端口聚合失败,查看聚合状态使用“show etherchannel summary”,命令会显示Port Channel编号、成员端口状态及协议类型。

STP(生成树协议)用于防止网络中产生环路,通过阻塞冗余链路确保拓扑无环,默认情况下,交换机启用STP,使用“show spanning-tree”查看STP状态,包括根桥ID、端口角色(根端口、指定端口、阻塞端口)等,可调整STP优先级影响根桥选举,spanning-tree vlan 10 priority 4096”将VLAN 10的优先级设置为4096(默认32768,值越小优先级越高),为加速收敛,可启用快速生成树协议(RSTP)或多生成树协议(MSTP),通过“spanning-tree mode rapid-pvst”切换为RSTP模式,在环路上,被阻塞的端口状态为“discarding”,需关注STP拓扑变更时的端口状态切换。

DHCP Snooping是交换机防范DHCP攻击的安全特性,通过信任端口和非信任端口的配置,阻止非法DHCP服务器分配IP地址,全局启用DHCP Snooping使用“ip dhcp snooping”,在VLAN范围内启用“ip dhcp snooping vlan 10”,接口配置中,连接合法DHCP服务器的端口需设置为信任端口“ip dhcp snooping trust”,其他端口为非信任端口,非信任端口发出的DHCP响应消息将被丢弃,仅允许DHCP请求通过,查看DHCP Snooping配置使用“show ip dhcp snooping binding”,可查看已绑定的IP地址、MAC地址及所属端口。

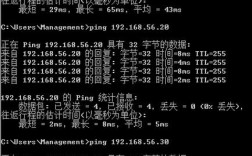

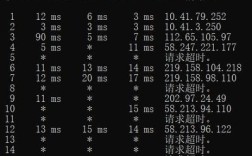

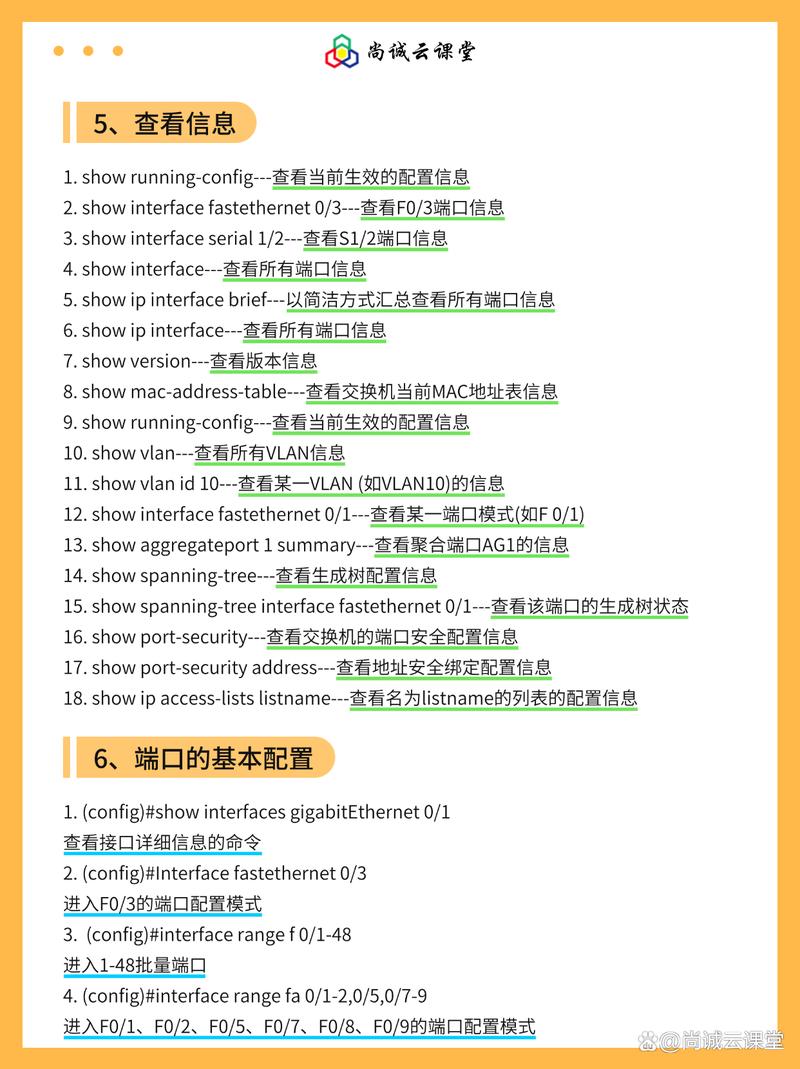

常用诊断命令用于排查网络故障,快速定位问题,查看设备版本信息使用“show version”,包含操作系统版本、启动时间、硬件配置等;“show running-config”显示当前运行配置,可备份或查看具体配置;“show startup-config”显示启动配置(保存在NVRAM中);“show interface GigabitEthernet0/1”查看指定端口的详细状态,包括流量统计、错误包数量、双工模式等,若端口状态为“down”,需检查线缆连接和“no shutdown”状态;“show mac address-table”查看MAC地址表,记录MAC地址与端口的映射关系,可判断数据帧转发路径;“show log”查看系统日志,记录设备异常事件和配置变更信息;“ping 192.168.1.1”测试网络连通性,“traceroute 192.168.1.1”跟踪数据包路径,定位网络故障点。

以下为部分命令的参数与功能对比表:

| 命令分类 | 命令示例 | 功能说明 |

|---|---|---|

| 模式切换 | enable | 从用户模式进入特权模式 |

| configure terminal | 从特权模式进入全局配置模式 | |

| VLAN配置 | vlan 10 | 创建VLAN 10并进入VLAN配置模式 |

| switchport access vlan 10 | 将当前接入端口划入VLAN 10 | |

| 端口配置 | speed 100 | 设置端口速率为100Mbps |

| switchport port-security | 启用端口安全功能 | |

| 链路聚合 | channel-group 1 mode active | 将端口加入Port Channel 1并设置为LACP主动模式 |

| STP配置 | spanning-tree vlan 10 priority 4096 | 设置VLAN 10的STP优先级为4096 |

| DHCP Snooping | ip dhcp snooping trust | 将当前端口设置为DHCP Snooping信任端口 |

| 诊断命令 | show interface status | 查看所有端口的连接状态(up/down) |

| show mac address-table aging-time | 查看MAC地址表老化时间 |

相关问答FAQs:

Q1: 交换机端口显示“err-disabled”状态,可能的原因及解决方法是什么?

A1: “err-disabled”状态通常是由于端口安全违例(如MAC地址超限、配置违规)、DHCP Snooping违例或UDLD(单向链路检测)触发等原因导致,解决方法:首先使用“show interface status”确认故障端口,通过“show log”查看具体违例原因;若为端口安全违例,可执行“clear port-security violation GigabitEthernet0/1”清除违例状态,或调整“switchport port-security maximum”值;若为DHCP Snooping违例,检查非信任端口是否发送了DHCP响应消息,确保信任端口配置正确;若问题频繁出现,可临时关闭“no shutdown”端口再重新激活,或使用“errdisable recovery cause all”配置自动恢复机制。

Q2: 如何验证Trunk端口是否允许指定VLAN通过?

A2: 验证Trunk端口VLAN允许列表可通过以下步骤:①使用“show interface GigabitEthernet0/1 trunk”命令查看Trunk端口详细信息,在“VLAN allowed on trunk”列表中检查目标VLAN是否存在;②若列表显示“ALL”或包含VLAN ID,则表示允许通过;若目标VLAN未显示,需进入接口配置模式,使用“switchport trunk allowed vlan add [vlan_id]”添加VLAN;③为确保配置生效,可使用“show running-config interface GigabitEthernet0/1”查看当前接口配置中的Trunk VLAN列表,确认命令已正确保存,需注意Trunk端口默认允许VLAN 1(管理VLAN)通过,建议根据业务需求限制允许通过的VLAN范围,提升安全性。