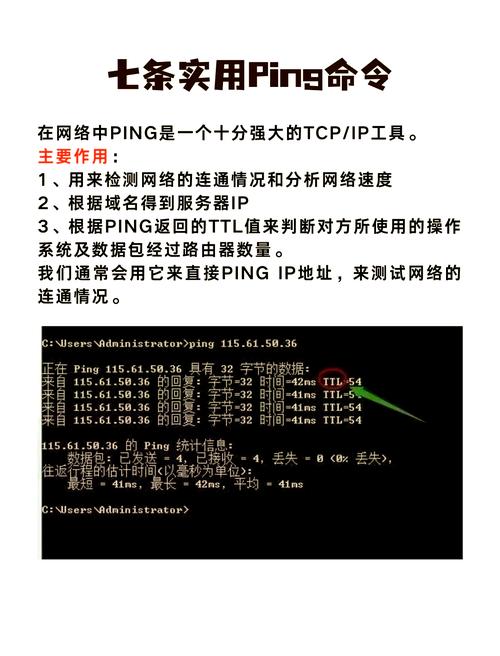

ping命令是网络诊断中最基础也是最常用的工具之一,它主要通过发送ICMP回显请求报文来测试目标主机的可达性,并计算往返时间(RTT)以评估网络延迟,标准的ping命令默认工作在网络层(IP层),仅能测试目标IP地址的连通性,无法直接检测端口号的可用性或服务状态,要实现对端口号的探测,通常需要结合其他工具或方法,如telnet、nc(netcat)或端口扫描工具(nmap),本文将详细解析ping命令的工作原理,探讨其与端口号检测的关系,并介绍替代方案的具体实现方式。

ping命令的核心功能与局限性

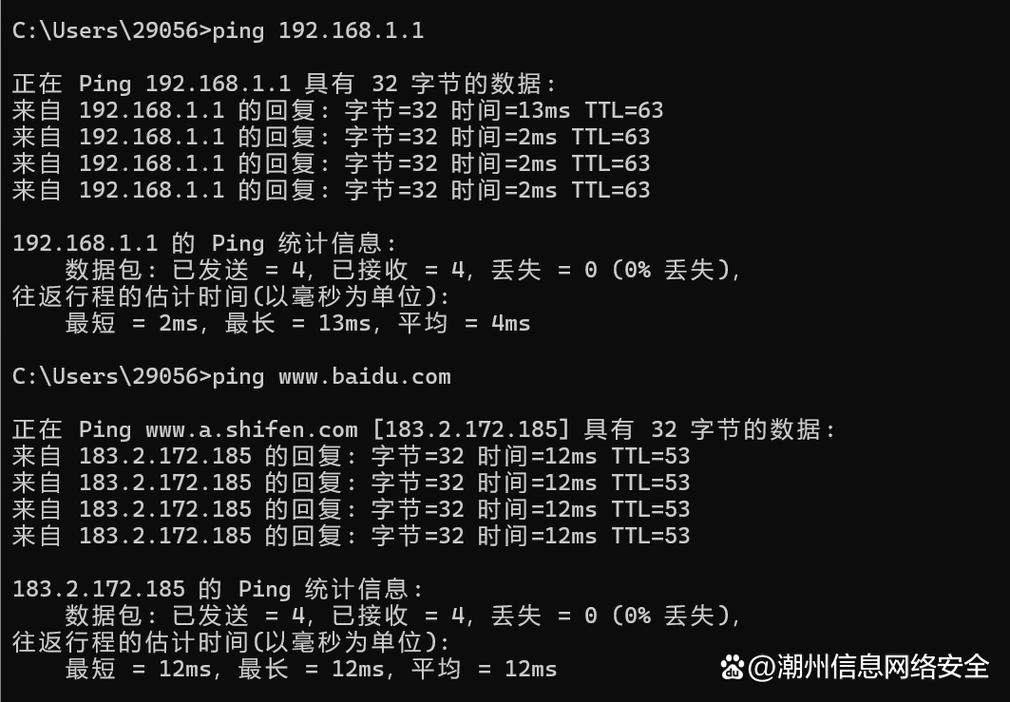

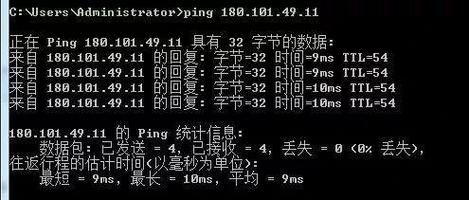

ping命令的核心机制是通过向目标IP地址发送ICMP Echo Request报文,并等待目标返回ICMP Echo Reply报文,整个过程包括:1)源主机构造包含唯一标识符和序列号的ICMP报文;2)通过IP层将报文封装并发送;3)目标主机接收后解析报文并返回响应;4)源主机记录往返时间(RTT)并计算丢包率,在Windows系统中执行ping 8.8.8.8,会显示类似“来自 8.8.8.8 的回复: 字节=32 时间=15ms TTL=118”的结果,时间”即RTT,反映网络延迟。

ping命令的局限性在于其无法验证端口号的状态,因为ICMP协议不涉及传输层(TCP/UDP)的端口概念,即使目标IP可达,其对应端口可能未开放或服务未运行,某Web服务器的IP地址(如168.1.100)即使能ping通,若80端口未开放,用户仍无法通过浏览器访问,需要更高级的工具进行端口探测。

端口号检测的替代方案

使用telnet命令测试TCP端口

telnet是一个基于TCP协议的工具,可通过尝试与目标端口建立连接来测试其可达性,语法为telnet [IP地址] [端口号],若连接成功,则说明端口开放;若失败,则可能被防火墙阻拦或服务未启动,执行telnet 192.168.1.100 80,若显示“Connected to 192.168.1.100”则说明80端口开放;若显示“Connecting To 192.168.1.100...Could not open connection to the host, on port 80: Connect failed”则说明端口不可达。

使用nc(netcat)工具

nc是一款功能强大的网络工具,支持TCP/UDP端口扫描,基本语法为nc -zv [IP地址] [端口号],其中-z表示扫描模式,-v显示详细信息。nc -zv 192.168.1.100 80会输出类似“Connection to 192.168.1.100 80 port [tcp/http] succeeded!”的结果,表明端口开放,nc的优势在于支持UDP端口扫描(如nc -uzv [IP] [端口])和批量扫描。

使用nmap进行端口扫描

nmap是专业的端口扫描工具,功能全面,支持TCP/UDP扫描、服务版本检测等,基本命令为nmap [IP地址],默认扫描1000个常见端口;若指定端口,可使用nmap -p [端口号] [IP地址]。nmap -p 80,443 192.168.1.100会扫描80和443端口的状态,并返回“open”或“closed”等结果,nmap还支持-sT(TCP连接扫描)、-sU(UDP扫描)等高级选项。

编程实现端口检测

在自动化运维中,可通过编程语言(如Python)实现端口检测,使用socket模块尝试建立TCP连接:

import socket

def check_port(ip, port):

try:

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(2)

result = sock.connect_ex((ip, port))

sock.close()

return "Open" if result == 0 else "Closed"

except Exception as e:

return f"Error: {e}"

print(check_port("192.168.1.100", 80))

此代码尝试连接目标端口,若成功则返回“Open”,否则返回“Closed”或错误信息。

端口检测的常见应用场景

- 服务健康检查:定期检测服务器关键端口(如80、443、3306)是否开放,确保服务可用性。

- 安全审计:通过端口扫描发现未授权开放的服务,及时关闭漏洞端口。

- 网络故障排查:当应用无法访问时,通过端口检测判断是网络问题还是服务问题,若ping通但端口不通,可能是防火墙或服务进程异常。

端口检测的注意事项

- 防火墙影响:目标主机的防火墙可能阻止端口扫描,导致误判结果,建议结合ping和端口扫描综合判断。

- UDP端口特殊性:UDP是无连接协议,扫描UDP端口(如DNS的53端口)可能因无响应而误判为关闭,需使用支持UDP的工具(如nmap的

-sU选项)。 - 扫描频率限制:频繁扫描可能被视为攻击行为,建议控制扫描频率并遵守目标主机的使用策略。

相关工具对比

| 工具名称 | 协议支持 | 优点 | 缺点 |

|---|---|---|---|

| ping | ICMP(仅IP层) | 简单快速,无需安装 | 无法检测端口 |

| telnet | TCP | 跨平台,操作简单 | 仅支持TCP,无详细反馈 |

| nc | TCP/UDP | 功能灵活,支持批量扫描 | 部分系统需手动安装 |

| nmap | TCP/UDP | 功能强大,支持高级扫描 | 学习成本较高 |

| Python socket | TCP/UDP | 可定制化,适合自动化 | 需编程基础 |

相关问答FAQs

Q1: 为什么ping通目标IP但无法访问端口?

A: ping通仅表示目标IP可达(网络层连通),但端口不可达可能由以下原因导致:1)目标端口未开放(服务未启动);2)防火墙规则阻止了端口访问;3)目标主机使用了网络地址转换(NAT)或代理服务,此时需结合端口扫描工具(如nmap)进一步排查。

Q2: 如何检测UDP端口是否开放?

A: UDP端口检测比TCP复杂,因其无连接特性,推荐使用nmap的-sU选项进行扫描,例如nmap -sU -p 53 8.8.8.8,可通过发送特定UDP报文并监听响应(如DNS查询测试53端口),但需注意部分UDP服务可能不响应扫描报文,导致误判为关闭。