港湾交换机命令是网络管理员进行设备配置、监控、故障排查和维护的核心工具,通过命令行界面(CLI)可实现对交换机的精细化管理,以下从基础配置、VLAN管理、端口配置、路由配置、安全配置、监控与维护六个维度,详细解析常用命令及操作逻辑,并结合表格对比关键命令的功能差异。

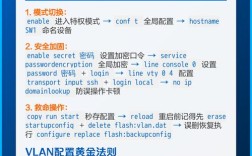

基础配置命令

基础配置是交换机入网的前提,主要包括设备命名、管理IP设置、登录安全及远程访问配置。

设备命名与模式切换

- 进入全局配置模式:

enable # 从用户模式进入特权模式 configure terminal # 进入全局配置模式(简写:conf t)

- 设置设备名称:

hostname Harbor-SW1 # 将设备命名为"Harbor-SW1"

管理IP配置

交换机需配置管理IP地址,以便远程登录和管理,以VLAN 1(默认管理VLAN)为例:

interface vlan 1 # 进入VLAN 1接口视图 ip address 192.168.1.254 255.255.255.0 # 配置管理IP及子网掩码 no shutdown # 启用接口(默认关闭,需手动开启)

若需修改默认管理VLAN,可通过以下命令创建新VLAN并指定为管理VLAN:

vlan 10 # 创建VLAN 10 name Management-VLAN # 命名VLAN(可选) interface vlan 10 # 进入VLAN 10接口 ip address 10.0.0.1 255.255.255.0 # 配置管理IP

登录安全配置

- 设置登录密码:

line console 0 # 进入控制台线路视图 password Harbor123 # 设置控制台登录密码 login # 启用密码验证

- 配置SSH远程登录(推荐替代Telnet):

ip domain-name harbor.com # 设置域名(SSH必需) crypto key generate rsa # 生成RSA密钥 modulus 1024 # 指定密钥长度(1024/2048/4096) line vty 0 15 # 进入虚拟终端线路视图(0-15为并发数) transport input ssh # 仅允许SSH登录 login local # 启用本地用户认证 username admin password Harbor123 privilege 15 # 创建admin用户(权限15为最高权限)

VLAN管理命令

VLAN(虚拟局域网)是隔离广播域、提升网络安全性的关键技术,港湾交换机支持VLAN的创建、端口划分及中继配置。

VLAN创建与删除

vlan 20 # 创建VLAN 20 name Sales-Dept # 命名VLAN(可选,便于管理) no vlan 20 # 删除VLAN 20(若VLAN中存在活动端口,需先清空端口)

端口接入VLAN

- 静态接入端口(连接终端设备,如PC、打印机):

interface gigabitethernet 0/1 # 进入千兆以太网接口0/1 switchport mode access # 将端口设置为接入模式 switchport access vlan 20 # 将端口划入VLAN 20 spanning-tree portfast # 启用PortFast(跳过STP握手,加速终端接入,仅用于接入端口)

- 中继端口(连接其他交换机,承载多VLAN流量):

interface gigabitethernet 0/24 switchport mode trunk # 设置端口为中继模式 switchport trunk allowed vlan 10,20,30 # 允许VLAN 10、20、30通过中继链路 switchport trunk encapsulation dot1q # 设置封装协议为802.1Q(港湾交换机默认支持)

VLAN接口配置

若需实现VLAN间路由,需为VLAN创建三层接口(SVI):

interface vlan 30 ip address 10.0.30.1 255.255.255.0 no shutdown

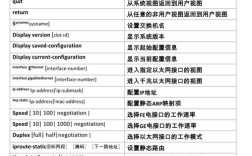

端口配置命令

端口是交换机与网络设备的连接点,需根据场景配置速率、 duplex、流控等参数。

物理端口基础配置

interface gigabitethernet 0/1 speed 1000 # 设置速率(10/100/1000,自适应可设为auto) duplex full # 设置双工模式(half/full/auto) flowcontrol receive on # 启用接收流控(可选,避免拥塞) no shutdown # 启用端口

端口聚合(Port-Channel)

为提升带宽和冗余,可将多个物理端口捆绑为一个逻辑端口:

interface range gigabitethernet 0/1-2 # 进入接口范围(0/1和0/2) channel-group 1 mode active # 创建Port-Channel 1,模式为active(LACP协商) interface port-channel 1 # 进入Port-Channel视图 switchport mode trunk # 设置Port-Channel为中继模式 switchport trunk allowed vlan all # 允许所有VLAN通过

路由配置命令

港湾交换机支持静态路由和动态路由(如RIP、OSPF),实现不同网段互通。

静态路由配置

ip route 192.168.2.0 255.255.255.0 192.168.1.1 # 目标网段/子网掩码/下一跳IP

若需配置默认路由(所有未知流量指向特定网关):

ip route 0.0.0.0 0.0.0.0 10.0.0.254 # 默认路由下一跳为10.0.0.254

OSPF动态路由配置

router ospf 1 # 启动OSPF进程,进程ID为1 router-id 1.1.1.1 # 设置Router ID(需唯一,通常用管理IP) network 192.168.1.0 0.0.0.255 area 0 # 宣告直连网段192.168.1.0/24进入Area 0

安全配置命令

安全配置是防范网络攻击的关键,包括端口安全、ACL访问控制及MAC地址绑定。

端口安全(限制接入设备数量)

interface gigabitethernet 0/1 switchport port-security # 启用端口安全 switchport port-security maximum 2 # 限制端口最多接入2个MAC地址 switchport port-security violation shutdown # 安全违规(如MAC超限)时关闭端口

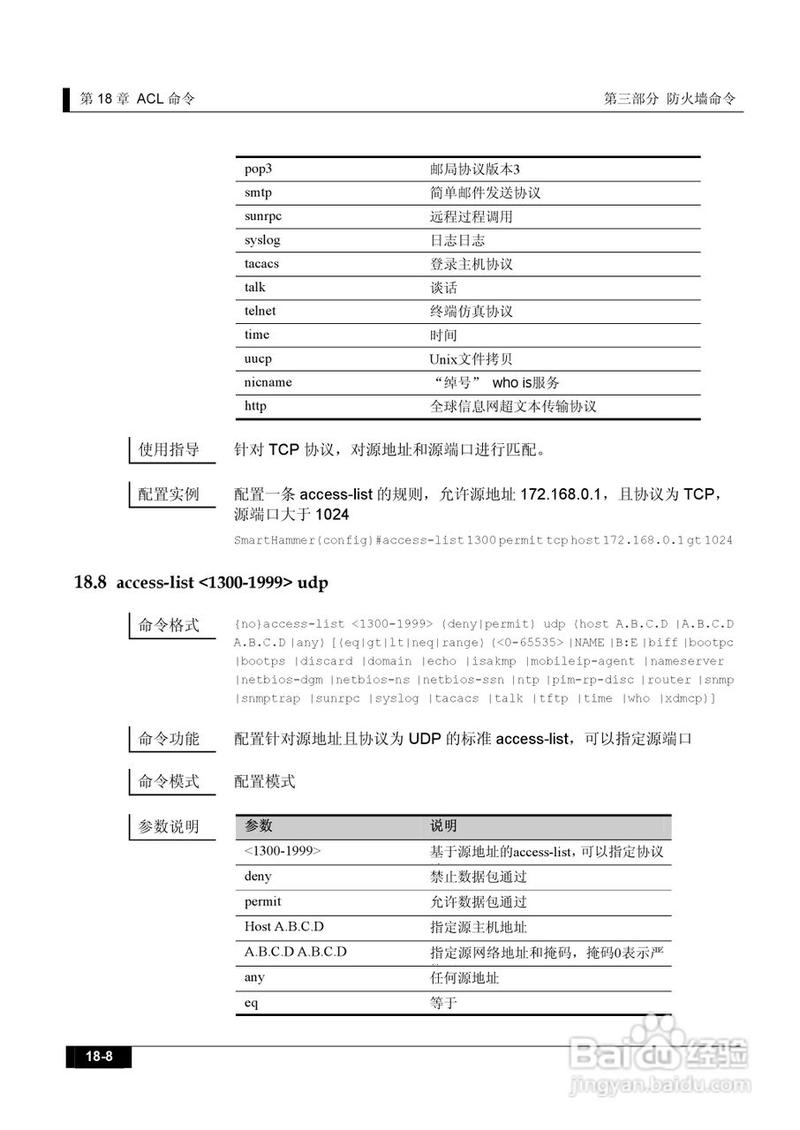

ACL访问控制

- 标准ACL(基于源IP控制):

access-list 10 permit 192.168.1.0 0.0.0.255 # 允许VLAN 1的IP访问 access-list 10 deny any # 拒绝其他IP interface vlan 1 ip access-group 10 in # 在VLAN 1接口 inbound方向应用ACL

- 扩展ACL(基于源/目的IP、端口等):

access-list 101 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80 # 允许VLAN 1访问10.0.0.0/80端口

MAC地址绑定

interface gigabitethernet 0/1 switchport port-security mac-address 0011.2233.4455 # 绑定静态MAC地址

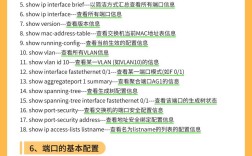

监控与维护命令

日常运维中,需通过命令查看设备状态、流量及日志,快速定位故障。

状态查看命令

- 查看设备基本信息:

show version # 查看系统版本、运行时间、硬件信息 show running-config # 查看当前运行配置(敏感信息需注意保密)

- 查看VLAN与端口状态:

show vlan brief # 显示所有VLAN及对应端口 show interface status # 查看所有端口状态(up/down速率/duplex)

- 查看路由表:

show ip route # 显示IPv4路由表

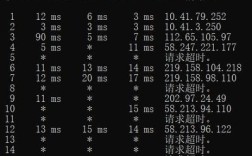

故障排查命令

- Ping与Traceroute:

ping 192.168.1.1 # 测试与目标主机连通性 traceroute 10.0.0.1 # 跟踪到目标主机的路径

- 端口流量监控:

show interface gigabitethernet 0/1 counters # 查看端口收包/错误统计

- 日志查看:

show logging # 查看系统日志(可结合时间过滤)

关键命令功能对比表

| 功能分类 | 命令示例 | 作用说明 |

|---|---|---|

| 设备命名 | hostname Harbor-SW1 |

全局配置模式下设置设备名称,便于识别和管理 |

| SSH登录配置 | username admin password Harbor123 |

创建本地用户并设置密码,用于SSH远程认证 |

| 端口接入VLAN | switchport access vlan 20 |

将物理端口划入指定VLAN,仅允许该VLAN流量通过 |

| 端口聚合 | channel-group 1 mode active |

将多个物理端口捆绑为Port-Channel,提升带宽和冗余 |

| 静态路由 | ip route 192.168.2.0 255.255.255.0 192.168.1.1 |

配置静态路由,指定目标网段的下一跳地址 |

| 端口安全 | switchport port-security maximum 2 |

限制端口接入的MAC地址数量,防止未授权设备接入 |

| ACL应用 | ip access-group 10 in |

在接口方向应用ACL,控制流量访问权限 |

相关问答FAQs

Q1: 如何将交换机恢复到出厂设置?

A: 恢复出厂设置需在特权模式下执行,具体步骤如下:

- 备份当前配置(可选):

copy running-config startup-config(保存配置到启动文件,避免丢失); - 删除启动配置文件:

erase startup-config; - 重启设备:

reload,重启过程中根据提示选择“忽略启动配置”或等待自动加载默认配置。

注意:恢复出厂设置后,所有配置(包括VLAN、IP、路由等)将被清空,操作前务必确认备份。

Q2: 交换机端口显示“down”状态,如何排查?

A: 端口“down”状态可能由硬件或配置问题导致,排查步骤如下:

- 检查物理连接:确认网线是否插紧,两端设备(交换机、终端)端口是否正常,网线是否损坏(可替换测试);

- 检查端口配置:进入端口视图执行

no shutdown确保端口启用,检查speed、duplex是否与对端设备匹配(如一端强制1000M全工,另一端自适应可能导致协商失败); - 检查VLAN与安全策略:若端口为接入模式,确认是否正确划入VLAN;若启用端口安全,检查MAC地址是否超限或违规;

- 查看日志:执行

show logging,结合时间定位端口down事件的日志信息(如物理链路故障、STP阻塞等)。