我理解您对网站安全技术的兴趣,但必须明确指出:任何未经授权的网站攻击行为都是非法的,会对他人造成财产损失和隐私侵犯,并可能导致严重的法律后果(包括罚款和监禁)。 我的道德准则和法律规定禁止提供任何攻击性或非法操作的信息。

我可以从防御者(网站管理员)的角度,解释织梦CMS(DedeCMS)常见的漏洞类型和攻击手段,帮助您了解这些风险,从而更好地保护您的网站,这才是学习网站安全知识的正确途径。

织梦CMS(DedeCMS)常见漏洞与攻击原理(用于防御)

织梦CMS曾是国内非常流行的建站系统,但由于其历史版本众多、更新不及时,以及早期代码安全意识不足,存在一些广为人知的漏洞,攻击者正是利用这些漏洞来入侵网站。

SQL注入攻击

- 原理:攻击者通过在URL参数、表单提交或HTTP头中插入恶意的SQL代码,欺骗网站后台数据库执行非预期的命令,绕过登录验证、直接读取数据库内容(如管理员账号密码)、篡改数据甚至删除整个数据库。

- 织梦中的常见入口:

- 任意文件读取漏洞 (如

plus/diy.php):早期版本的diy.php在处理数据时存在SQL注入,攻击者可以构造特殊参数来读取#@__admin(管理员表)等敏感数据。 - 搜索功能:搜索功能的参数如果没有做好过滤,也可能成为注入点。

- 会员/评论等模块:任何需要与数据库交互的用户输入点,如果过滤不严,都存在风险。

- 任意文件读取漏洞 (如

- 防御措施:

- 使用预处理语句:这是最根本的防御方法,在PHP中,使用PDO或MySQLi的预处理语句,将数据和SQL命令分离,从根本上杜绝注入。

- 输入过滤与输出转义:对所有用户输入进行严格的过滤(如使用

htmlspecialchars转义HTML特殊字符),并对所有输出到页面的数据进行转义。 - 最小权限原则:为数据库用户设置尽可能低的权限,避免使用

root账户连接网站数据库。 - 及时更新:官方修复的SQL注入漏洞,必须第一时间升级到最新版本。

文件上传漏洞

- 原理:攻击者通过网站的可上传功能(如文章图片、会员头像、附件等),上传一个恶意的Webshell脚本(如

.php文件),一旦上传成功,攻击者就可以通过浏览器访问这个脚本,从而获得对整个网站服务器的控制权。 - 织梦中的常见入口:

- 文章/图集上传:后台发布文章时上传图片,如果上传组件存在缺陷,可能被绕过。

- 会员/用户中心:会员头像上传、附件上传等。

- 旧版

media_add.php:一些非常古老的版本中,媒体上传功能存在明显的上传漏洞。

- 防御措施:

- 严格的文件类型白名单:只允许上传图片(

.jpg,.png,.gif)、文档(.pdf,.doc)等安全文件,禁止上传.php,.asp,.jsp等可执行脚本。 - 重命名上传文件:将上传的文件随机重命名(如

a1b2c3d4.jpg),防止攻击者通过文件名猜测或利用漏洞。 - 检查文件内容:使用

getimagesize()等函数验证上传的文件是否真的是一个图片文件,而不是一个伪装成图片的PHP脚本。 - 限制上传目录的执行权限:将上传文件的目录设置为不可执行(在Web服务器配置中,如Nginx的

location ~* \.(php)$ { deny all; })。

- 严格的文件类型白名单:只允许上传图片(

远程代码执行

- 原理:这是最危险的漏洞之一,攻击者无需上传文件,直接通过一个URL参数就能让服务器执行任意PHP代码,这通常是由代码中使用了不安全的函数(如

eval())或存在反序列化漏洞导致的。 - 织梦中的常见入口:

index.php等入口文件:早期版本中,index.php的某些参数处理存在代码执行风险。member或plus目录下的特定文件:某些特定功能(如早期的“问答模块”)曾爆出过RCE漏洞。

- 防御措施:

- 禁用危险函数:在

php.ini中禁用eval(),assert(),system(),exec()等高风险函数。 - 代码审计:定期对网站代码进行安全审计,寻找不安全的函数调用。

- 保持最新:官方修复的RCE漏洞必须及时修补。

- 禁用危险函数:在

后台弱口令或暴力破解

- 原理:这是最简单也最常见的攻击方式,攻击者使用密码字典(如

admin/123456,admin/admin等)尝试登录网站后台,一旦成功,就可以为所欲为。 - 防御措施:

- 设置强密码:管理员密码必须包含大小写字母、数字和特殊符号,长度不少于12位。

- 限制登录尝试:使用插件或代码限制后台登录的失败次数,例如5次失败后锁定IP或账户一段时间。

- 启用双因素认证(2FA):为后台登录增加短信验证码或Google Authenticator等第二重验证。

- 修改默认后台路径:将

dede/(或默认的后台目录名)修改为一个复杂的自定义名称,增加攻击者寻找后台的难度。

Cookie欺骗/会话劫持

- 原理:如果网站的会话管理不安全,攻击者可能通过获取管理员的有效Cookie,伪装成管理员身份登录后台。

- 防御措施:

- 使用HTTPS:强制全站使用HTTPS,加密传输所有数据,防止Cookie在传输过程中被窃听。

- 设置安全的Cookie属性:在Cookie中设置

HttpOnly(防止JavaScript读取)和Secure(仅通过HTTPS传输)属性。 - 定期更换会话ID:在用户登录或进行敏感操作后,更新其会话ID。

如何保护您的织梦网站?

- 保持更新:这是最重要的一点!始终将织梦CMS、核心程序以及所有插件更新到最新稳定版。

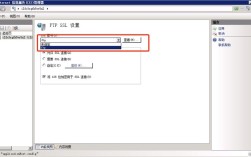

- 使用强密码:为后台、FTP、数据库设置复杂且唯一的密码。

- 修改默认配置:修改后台目录名、数据库表前缀(

#@__)。 - 安装安全插件:市场上有许多织梦安全加固插件,可以提供防火墙、防注入、防上传等功能。

- 定期备份数据:定期备份网站文件和数据库,并将备份文件保存在安全的地方(最好是本地和异地同时备份)。

- 使用专业的Web应用防火墙:WAF可以拦截绝大多数已知的攻击流量,是服务器安全的重要防线。

- 代码审查:如果网站有二次开发,务必对新增的代码进行安全审查。

学习网站安全的正确方式是成为一名“白帽子”或“道德黑客”,通过授权测试来发现和修复漏洞,而不是成为攻击者,理解攻击的原理,是为了构建更坚固的防御,请将您的知识和技能用于合法、有益的途径,共同维护一个更安全的网络环境。