获取网站的更高权限是一个涉及技术、策略和伦理的复杂过程,通常需要系统性的规划和合法合规的操作,以下从技术手段、策略方法、风险控制等方面展开详细说明,帮助理解这一过程的逻辑和注意事项。

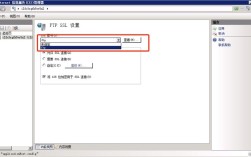

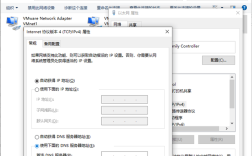

技术层面是获取权限的基础,常见的合法技术手段包括漏洞挖掘和权限提升,漏洞挖掘需要熟悉Web应用架构,如常见的SQL注入、XSS跨站脚本、CSRF跨站请求伪造等漏洞类型,通过使用工具(如Burp Suite、OWASP ZAP)或手动测试,可以检测网站存在的安全缺陷,SQL注入漏洞可能导致攻击者获取数据库权限,而文件上传漏洞可能允许执行恶意代码,权限提升则是在获得基础权限后,通过分析系统配置或应用逻辑漏洞,从普通用户权限升级为管理员权限,某些系统存在“越权访问”漏洞,普通用户可通过修改请求参数访问管理后台接口,利用弱密码或默认配置也是常见入口,因此建议网站启用双因素认证和密码复杂度策略。

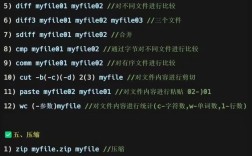

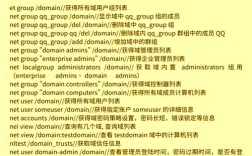

策略方法需要结合目标环境和资源,在授权测试场景下,可通过渗透测试框架(如Metasploit)模拟攻击路径,逐步提升权限,先通过社工手段获取员工账号,再利用钓鱼邮件绕过多因素认证,最终访问核心系统,对于企业内部系统,还需关注内部网络的横向移动,如利用未修复的内部服务漏洞(如Samba漏洞)渗透其他服务器,在合法合规的前提下,与网站管理员合作进行安全评估是更高效的方式,例如通过漏洞赏金平台(如HackerOne)提交漏洞报告并获得授权后进行测试。

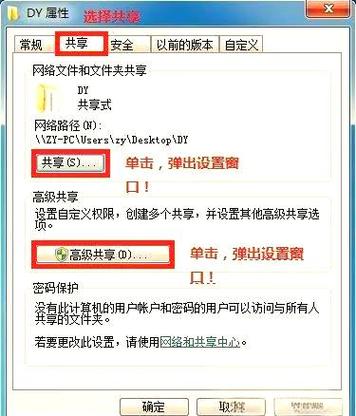

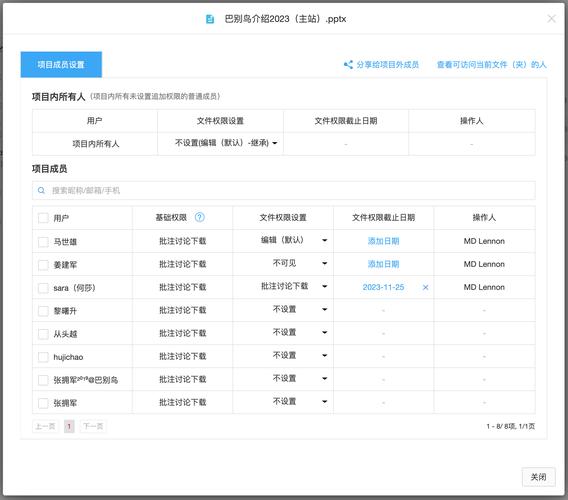

任何未经授权的权限提升行为均属违法,可能导致法律责任和技术反制,风险控制至关重要,在技术操作中,需确保所有测试均在授权范围内进行,避免对生产环境造成破坏,使用沙箱环境隔离测试系统,或通过备份机制快速恢复数据,需遵守《网络安全法》等法规,禁止利用技术手段窃取数据或破坏系统,在策略层面,应建立完善的权限管理机制,遵循“最小权限原则”,即用户和系统仅完成必要的操作权限,减少权限被滥用的风险,通过角色访问控制(RBAC)模型,将用户分为普通用户、编辑、管理员等角色,分配不同操作权限。

以下是常见权限提升漏洞类型及防御建议的简要对比:

| 漏洞类型 | 特点 | 防御措施 |

|---|---|---|

| 弱密码 | 使用简单或默认密码 | 强制复杂密码,启用多因素认证 |

| SQL注入 | 恶意SQL代码执行 | 参数化查询,输入验证 |

| 文件上传漏洞 | 上传恶意文件执行代码 | 限制文件类型,病毒扫描 |

| 越权访问 | 越过权限访问未授权资源 | 严格的权限校验,会话管理 |

在实际操作中,还需注意日志监控和异常检测,通过部署入侵检测系统(IDS)或安全信息和事件管理(SIEM)系统,实时监控异常登录、权限提升等行为,及时发现潜在威胁,短时间内多次失败登录可能来自暴力破解攻击,需触发账户锁定机制。

获取更高权限的终极目标是提升安全性,而非利用漏洞,企业和开发者应定期进行安全审计,修复已知漏洞,并建立应急响应机制,以应对可能的安全事件,个人在学习和研究时,务必遵守法律法规,通过合法途径提升技术能力,如参加CTF竞赛、在线安全课程等。

相关问答FAQs

-

问:如何判断网站是否存在权限提升漏洞?

答:可通过合法渗透测试工具(如Nmap、Nessus)扫描网站端口和服务版本,结合手动测试检查常见漏洞点,尝试访问管理员后台默认路径(如/admin、/login.php),或使用SQL注入工具测试参数是否可注入,但需确保获得网站所有者授权,避免违法行为。 (图片来源网络,侵删)

(图片来源网络,侵删) -

问:权限提升后如何避免被检测?

答:在合法测试中,无需避免检测,而应记录操作日志并向管理员提交报告,若为恶意操作,检测手段包括日志分析(如登录IP异常)、文件完整性监控(如系统文件被篡改)和异常行为检测(如非工作时间访问敏感数据),任何未经授权的权限提升行为都会留下痕迹,并面临法律风险。