ssh命令登录交换机是网络管理员日常工作中常用的操作方式,相比传统的Telnet登录,SSH协议提供了更安全的加密传输机制,能有效防止账号密码和数据被窃听或篡改,以下将从SSH登录的原理、前提条件、具体操作步骤、常见配置及注意事项等方面进行详细说明。

SSH登录的基本原理与优势

SSH(Secure Shell)是一种网络协议,主要用于远程登录和文件传输,其核心原理是通过非对称加密(如RSA、DSA、ECDSA等)对客户端和服务器之间的通信数据进行加密,确保数据传输的机密性和完整性,与Telnet相比,SSH的优势在于:1)所有传输数据均经过加密,避免明文密码泄露;2)支持端口转发、隧道等高级功能;3)提供更严格的身份验证机制(如公钥认证),在交换机管理中,使用SSH登录可以避免因网络嗅探导致的管理信息泄露,尤其适用于企业级网络环境。

SSH登录交换机的前提条件

在使用SSH登录交换机前,需确保以下条件满足:

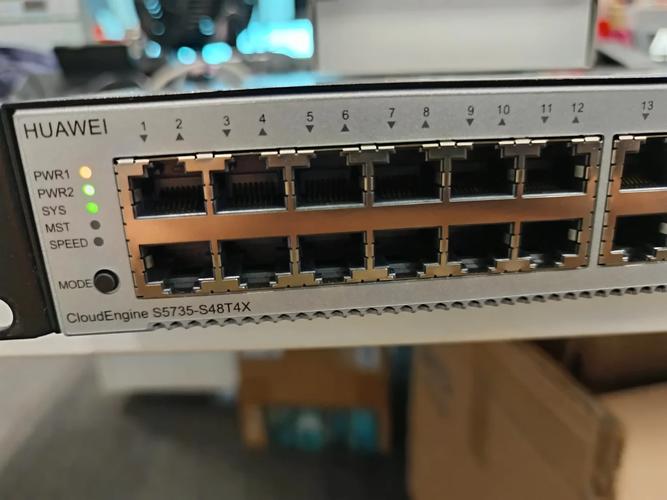

- 交换机支持SSH功能:大多数现代交换机(如Cisco、华为、H3C等品牌的主流型号)均支持SSH,但老旧型号可能仅支持Telnet或需升级固件。

- 已正确配置管理IP地址:交换机需配置与客户端在同一网段的管理VLAN接口IP地址,确保网络可达。

- 生成或导入加密密钥:SSH依赖密钥对进行加密通信,需在交换机上生成RSA或DSA密钥对,或导入客户端的公钥。

- 开启SSH服务:交换机需启用SSH服务并配置相关参数(如端口号、认证方式等)。

SSH登录交换机的详细操作步骤

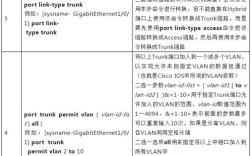

交换机端SSH服务配置(以Cisco IOS为例)

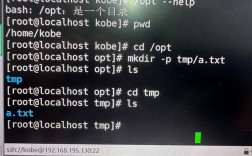

- 步骤1:进入全局配置模式

enable configure terminal

- 步骤2:配置主机名(用于SSH服务标识)

hostname Switch-01

- 步骤3:生成RSA密钥对(默认长度为1024位,推荐使用2044位或更高)

crypto key generate rsa modulus 2048

- 步骤4:配置用户认证信息

username admin secret your_password # 设置用户名和密码

- 步骤5:启用SSH服务并指定版本(SSHv2更安全)

ip ssh version 2

- 步骤6:配置VTY线路并允许SSH登录

line vty 0 15 transport input ssh # 仅允许SSH,禁用Telnet login local # 使用本地用户认证 exit

- 步骤7:保存配置

end write memory

客户端端SSH登录操作(以Windows/Linux为例)

-

Windows系统(使用PuTTY或Xshell)

- 打开SSH客户端工具(如PuTTY),输入交换机的管理IP地址和SSH默认端口(22)。

- 选择SSH协议,点击“Open”,首次登录会提示主机密钥验证,选择“是”继续。

- 输入配置的用户名和密码,成功后即可进入交换机命令行界面。

-

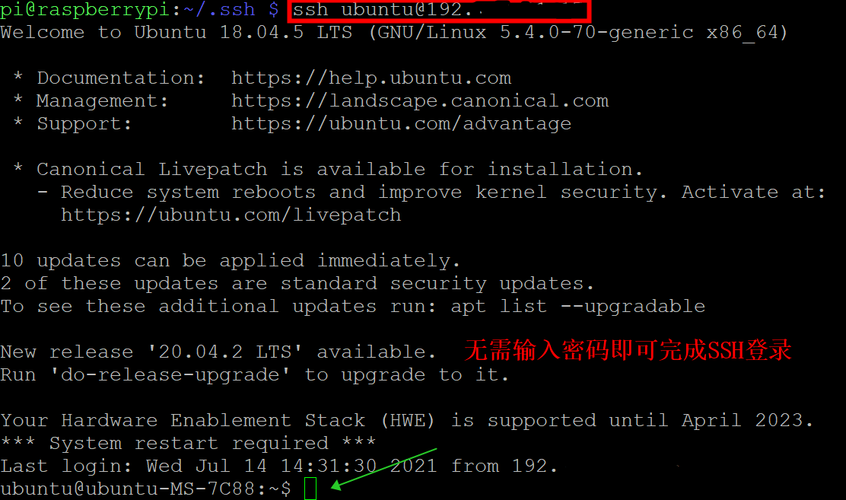

Linux/macOS系统(使用终端命令)

(图片来源网络,侵删)

(图片来源网络,侵删)ssh admin@192.168.1.1 # 替换为实际IP和用户名

首次登录同样需确认主机密钥,输入“yes”后输入密码即可登录。

SSH登录后的基本操作

登录成功后,可通过命令行对交换机进行配置,例如查看设备信息、配置接口参数等,常用命令包括:

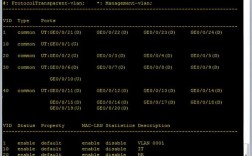

show version:查看系统版本和硬件信息show ip interface brief:查看接口IP配置show ssh:查看SSH连接状态

SSH配置的高级选项与常见问题处理

基于公钥的SSH认证(更安全)

相比密码认证,公钥认证可避免密码暴力破解风险,配置步骤如下:

- 客户端生成密钥对(Linux系统):

ssh-keygen -t rsa -b 2048 # 生成RSA密钥对,默认保存于~/.ssh/

- 将公钥上传至交换机:

ssh-copy-id admin@192.168.1.1 # 自动将公钥传输至交换机

- 交换机端配置公钥认证:

username admin key-hash ssh-rsa AAAAB3NzaC1yc2E... # 导入客户端公钥 line vty 0 15 login local transport input ssh

SSH登录失败的常见排查

- 网络连通性问题:使用

ping测试与交换机的连通性,检查防火墙是否拦截SSH端口(默认22)。 - 密钥未生成或服务未启用:确认交换机已执行

crypto key generate rsa和ip ssh version 2命令。 - 认证方式不匹配:若配置了公钥认证但未上传公钥,或密码错误,会导致登录失败。

- VTY线路配置错误:检查

line vty下是否正确设置了transport input ssh和login local。

SSH登录的安全加固建议

- 修改默认端口:将SSH端口从22改为非标准端口(如2222),降低自动化攻击风险。

- 禁用root直接登录:创建普通权限用户,通过

sudo执行管理命令。 - 配置登录超时:在VTY线路下设置

exec-timeout 5 0,5分钟无操作自动断开。 - 使用ACL限制访问源IP:仅允许特定管理网段访问SSH服务,

ip access-list standard SSH-ACL permit 192.168.10.0 0.0.0.255 deny any line vty 0 15 access-class SSH-ACL in

相关问答FAQs

问题1:SSH登录交换机时提示“Connection refused”是什么原因?

解答:该错误通常表示交换机未启用SSH服务或SSH端口被占用,需检查交换机配置是否执行了ip ssh命令,并确认端口未被其他程序占用,可通过show running-config | include ip ssh查看SSH服务状态,或使用netstat -an | grep 22(Linux客户端)检查端口监听情况。

问题2:如何避免SSH登录时输入密码,实现自动登录?

解答:可通过SSH公钥认证实现自动登录,在客户端生成密钥对后,将公钥通过ssh-copy-id命令上传至交换机,并在交换机配置中关联用户与公钥,后续登录时,客户端会自动使用私钥进行认证,无需输入密码。

ssh -i ~/.ssh/id_rsa admin@192.168.1.1 # 指定私钥文件直接登录