华为交换机ACL(访问控制列表)是网络安全管理的重要工具,通过配置ACL规则可以精确控制数据流的转发行为,实现网络访问限制、流量过滤和安全策略部署,以下是华为交换机ACL命令的详细配置方法及注意事项,涵盖基础概念、命令步骤、常见场景及示例。

ACL基础概念

华为交换机ACL主要分为标准ACL(基本ACL)和扩展ACL(高级ACL),标准ACL基于源IP地址进行过滤,规则编号范围为2000-2999;扩展ACL可基于源/目的IP、协议类型、端口等多元信息过滤,规则编号范围为3000-3999,还支持二层ACL(基于MAC地址、VLAN ID等,编号4000-4999)和用户自定义ACL(支持更复杂的逻辑匹配),ACL规则按顺序匹配,一旦命中即停止检测,因此规则顺序需根据业务优先级合理排列。

ACL配置命令步骤

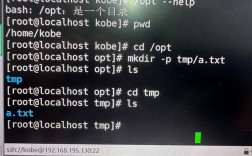

进入系统视图

system-view

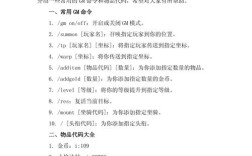

创建ACL

- 标准ACL:

acl number 2000(编号2000-2999) - 扩展ACL:

acl number 3000(编号3000-3999) - 二层ACL:

acl number 4000(编号4000-4999)

配置规则

- 标准ACL规则示例(允许源IP为192.168.1.0/24的流量):

rule permit source 192.168.1.0 0.0.0.255 - 扩展ACL规则示例(禁止访问TCP端口80的流量):

rule deny tcp source any destination-port eq 80 - 规则参数说明:

permit/deny:允许/拒绝source/destination:源/目的IP地址及掩码protocol:协议类型(如tcp、udp、icmp)eq/lt/gt/range:端口匹配(等于/小于/大于/范围)

应用ACL到接口

将ACL绑定到 inbound(入向)或 outbound(出向)接口:

interface GigabitEthernet 0/0/1 traffic-filter inbound acl 3000 // 入向应用ACL 3000

查看与调试

- 查看ACL配置:

display acl all - 查看接口应用情况:

display traffic-filter applied-record - 删除ACL规则:

undo rule [rule-id]

配置示例

以下为典型场景配置:禁止部门A(192.168.10.0/24)访问服务器(192.168.100.10)的FTP服务(端口21),但允许其他访问。

- 创建扩展ACL:

acl number 3001 rule deny tcp source 192.168.10.0 0.0.0.255 destination 192.168.100.10 0 destination-port eq 21 rule permit ip

- 应用到服务器接口:

interface GigabitEthernet 0/0/24 traffic-filter inbound acl 3001

注意事项

- 规则顺序:ACL按配置顺序匹配,高优先级规则(如精确匹配)应置于前。

- 通配掩码:

0.0.255表示匹配前24位IP,any等同于0.0.0 255.255.255.255。 - 默认规则:未匹配的流量默认允许(可通过

rule deny在末尾添加拒绝规则)。 - 性能影响:复杂ACL可能影响交换机转发性能,避免在核心接口使用过多规则。

相关问答FAQs

Q1: 如何删除已应用的ACL规则?

A: 需分两步操作:首先在系统视图中使用undo rule [rule-id]删除ACL规则,然后在接口视图下使用undo traffic-filter inbound|outbound acl [acl-number]取消接口绑定,若需删除整个ACL,可直接执行undo acl number [acl-number]。

Q2: ACL规则匹配失败如何排查?

A: 可通过以下步骤排查:

- 使用

display acl [acl-number]检查规则是否存在语法错误; - 使用

display traffic-filter applied-record确认ACL是否正确绑定到接口; - 使用

debugging packet acl [acl-number]开启调试模式(需谨慎),实时查看ACL匹配过程; - 检查数据流是否符合规则条件(如IP、端口、协议是否匹配)。