Linux命令审计是系统管理和安全运维中的重要环节,通过对用户执行的命令进行记录、监控和分析,可以有效排查系统异常、追溯操作行为、防范未授权操作,在Linux环境中,命令审计通常结合系统内置工具和第三方实现,以下是关于Linux命令审计的详细说明。

Linux命令审计的核心目标

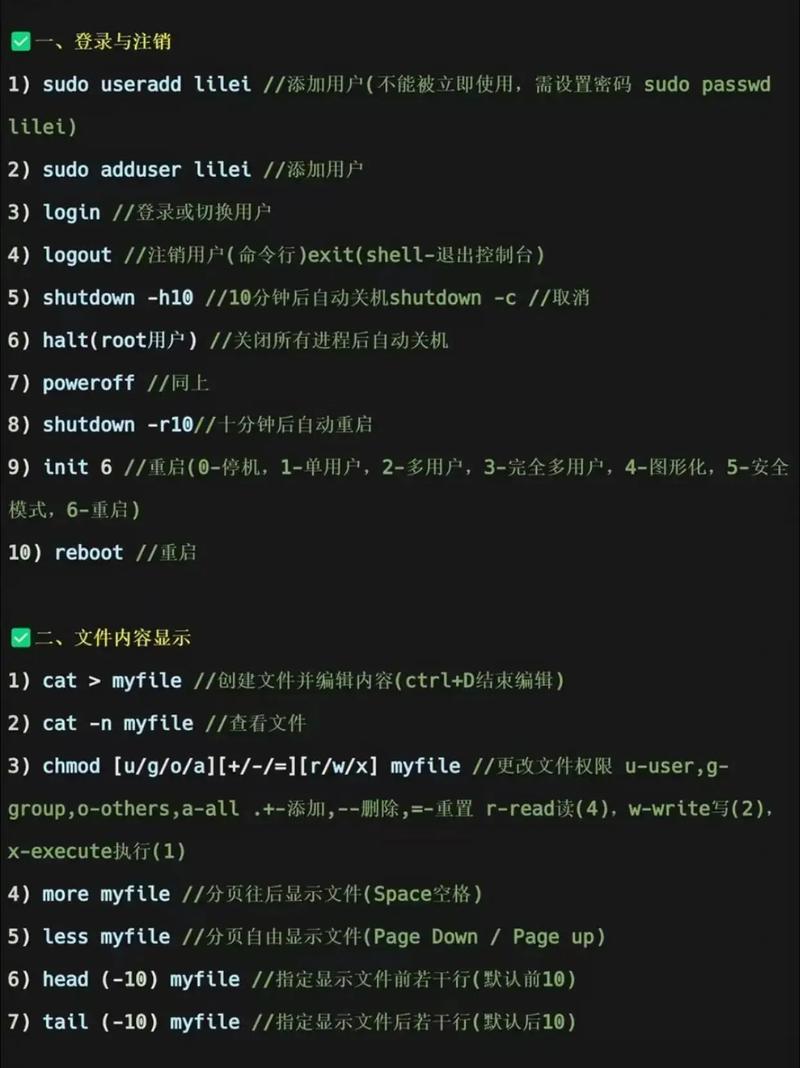

命令审计的核心目标是确保系统的可追溯性和安全性,具体包括:记录用户操作轨迹,满足合规性要求(如等保、ISO27001);快速定位故障原因,例如系统配置被篡改或服务异常中断;检测恶意行为,如提权操作、数据窃取或挖矿程序执行,审计范围需覆盖所有用户,尤其是特权用户(root)和具有sudo权限的用户,同时关注敏感命令(如rm、useradd、iptables等)的执行情况。

常用审计工具及实现方式

-

bash审计功能

Bash shell自带审计功能,通过设置HISTSIZE和HISTFILE参数记录命令历史,但默认记录不够详细,可通过修改/etc/bashrc或~/.bashrc文件,启用以下增强配置:export HISTTIMEFORMAT="%F %T ":记录命令执行时间戳。export PROMPT_COMMAND='history -a':实时保存命令历史到文件。shopt -s histappend:避免覆盖历史记录。

可结合logger命令将历史记录发送到syslog服务器,实现集中存储。

-

auditd系统审计服务

auditd是Linux内核级的审计工具,功能强大且灵活,通过配置/etc/audit/auditd.conf和规则文件(如/etc/audit/rules.d/audit.rules),可监控文件访问、系统调用、命令执行等事件,审计所有用户执行的sudo命令:auditctl -a always,exit -F arch=b64 -S execve -F euid=0 -k sudo_commands

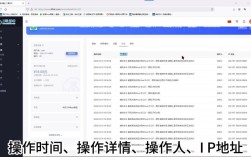

auditd的审计日志可通过

ausearch、aureport等工具分析,支持实时监控(auditctl -w /path/to/file -p wa)。 (图片来源网络,侵删)

(图片来源网络,侵删) -

进程审计工具

如pspy、auditd的进程监控模块,可捕捉非特权用户的进程创建事件,发现隐藏的后门或恶意进程,使用auditd跟踪特定用户的进程:auditctl -a always,exit -F uid=1000 -k user_actions

-

集中化日志管理

对于多服务器环境,需将审计日志发送至集中式日志系统(如ELK Stack、Graylog),通过配置rsyslog或syslog-ng,将本地/var/log/audit/目录下的日志转发到日志服务器,便于统一分析。

审计日志的关键信息

完整的命令审计日志需包含以下字段:

| 字段名 | 说明 | 示例值 |

|----------------|-------------------------------|---------------------------|

| 用户身份 | 执行命令的用户名和UID | root, UID=0 |

| 时间戳 | 命令开始和结束时间 | 2023-10-01 12:30:15 |

| 命令完整路径 | 命令的绝对路径和参数 | /bin/rm -rf /tmp/test |

| 终端信息 | TTY、SSH连接IP或会话ID | pts/0, 192.168.1.100 |

| 返回状态码 | 命令执行是否成功(0为成功) | 0 |

| 环境变量 | 关键环境变量(如PATH) | PATH=/usr/local/bin:/bin |

审计分析与响应流程

- 日志收集:确保所有服务器启用auditd或bash审计,并配置日志轮转(

logrotate)避免磁盘占满。 - 实时监控:使用

tail -f或auditd的实时模式监控日志,结合grep过滤敏感命令(如grep "sudo\|su\|passwd")。 - 异常检测:通过脚本分析日志模式,例如短时间内大量失败登录、非常规时间执行高危命令等。

- 响应措施:发现异常后立即冻结账户、保留证据,并根据影响范围采取修复或系统隔离措施。

注意事项

- 性能影响:auditd的详细审计可能增加系统负载,需合理设置规则,避免监控过于宽泛。

- 日志保护:审计日志需设置严格的文件权限(如

chmod 600 /var/log/audit/audit.log),防止篡改。 - 合规性要求:根据不同行业标准(如PCI DSS、GDPR)保留审计日志,通常要求保留6个月至1年。

相关问答FAQs

Q1: 如何区分正常操作和恶意命令?

A1: 可通过以下方法综合判断:

- 基线对比:建立用户正常操作的命令基线(如常用命令、执行时间),偏离基线的命令需重点关注。

- 上下文分析:结合命令执行前的登录IP、会话状态,例如异常IP地址执行

sudo su可能为入侵行为。 - 行为模式识别:使用机器学习工具(如ELK的机器学习模块)检测异常序列,如短时间内连续执行

wget下载文件后执行chmod +x。

Q2: 审计日志被篡改后如何处理?

A2: 若怀疑审计日志被篡改,应采取以下步骤:

- 立即隔离受影响系统,禁止任何操作,避免证据销毁。

- 从只读介质(如光盘)或备份中恢复原始日志,或通过

journald的持久化日志(/var/log/journal)交叉验证。 - 使用

auditd的integrity功能(如auditctl -i)启用日志哈希校验,未来可结合TPM(可信平台模块)确保日志真实性。 - 追查日志权限变更记录,定位内部威胁或入侵者路径。