运行远程控制命令是现代IT管理和自动化运维中的核心操作,它允许管理员通过网络对远程服务器、设备或系统执行指令,无需物理接触即可完成配置管理、故障排查、软件部署等任务,这一过程依赖于成熟的网络协议、安全机制和工具支持,其高效性和安全性直接影响运维效率和系统稳定性,以下从技术原理、常用工具、实施步骤、安全防护及最佳实践等方面展开详细说明。

远程控制命令的技术原理

远程控制命令的实现基于客户端-服务器模型,通过网络协议将本地指令传输至远程目标执行,并将结果返回,核心协议包括SSH、RDP、Telnet、SNMP等,各有适用场景:

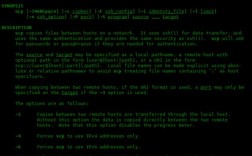

- SSH(Secure Shell):通过加密通道(如AES)传输数据,支持端口转发和X11应用转发,是Linux/Unix系统远程管理的首选协议,默认监听22端口。

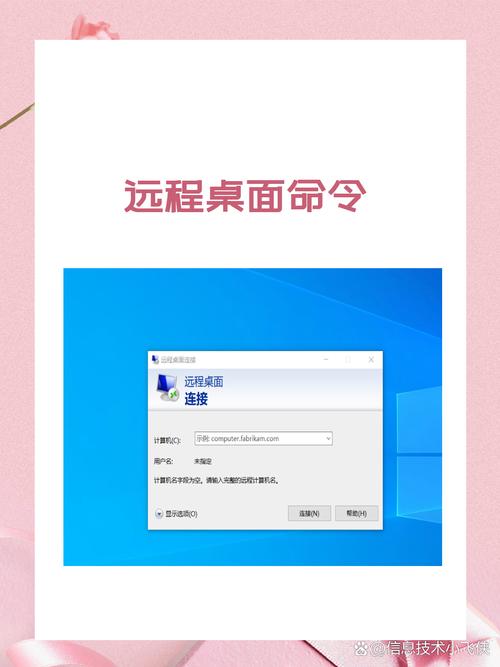

- RDP(Remote Desktop Protocol):由微软开发,提供图形化远程桌面连接,适用于Windows系统,支持多显示器、音频传输等高级功能,默认监听3389端口。

- Telnet:早期基于明文传输的协议,因安全性低(易被窃听)逐渐被SSH取代,仍见于部分设备调试场景。

- SNMP(Simple Network Management Protocol):用于网络设备监控,通过MIB(管理信息库)获取设备状态,支持Trap机制主动上报告警。

现代运维中还常结合API(如RESTful API)和自动化框架(如Ansible、SaltStack),通过HTTP/HTTPS协议发送结构化命令(如JSON格式),实现大规模批量操作。

常用远程控制工具及特点

根据操作需求(命令行/图形化)、目标系统(Linux/Windows/网络设备)和功能复杂度,可选择不同工具,以下为主流工具对比:

| 工具名称 | 协议支持 | 适用系统 | 核心功能 | 优点 | 缺点 |

|---|---|---|---|---|---|

| OpenSSH/SecureCRT | SSH/SFTP | Linux/Windows/macOS | 命令行执行、文件传输、端口转发、密钥认证 | 开源免费、加密安全、跨平台 | 无图形界面,需熟悉命令 |

| PuTTY | SSH/Telnet/Serial | Windows | 简单易用的终端模拟器,支持会话保存 | 轻量级、无需安装 | 功能单一,仅支持Windows |

| PowerShell Remoting | WinRM | Windows Server | 基于PowerShell的远程管理,支持对象传输和脚本执行 | 深度集成Windows生态、支持批量操作 | 仅限Windows环境 |

| Ansible | SSH/WinRM/API | 跨平台 | 无代理自动化运维,通过Playbook定义任务,支持模块化扩展 | 批量操作高效、配置即代码、无需客户端 | 需编写YAML脚本,学习成本略高 |

| TeamViewer/AnyDesk | 自定义协议 | 跨平台 | 图形化远程控制,支持文件传输、远程会议 | 易用性强、支持移动端 | 免费版有功能限制,商业软件成本高 |

| Docker Remote API | HTTP/HTTPS | Linux/Windows | 通过API管理Docker容器,执行镜像构建、容器启停等命令 | 与容器生态深度集成、支持自动化编排 | 仅适用于容器环境,需配置API访问权限 |

远程控制命令的实施步骤

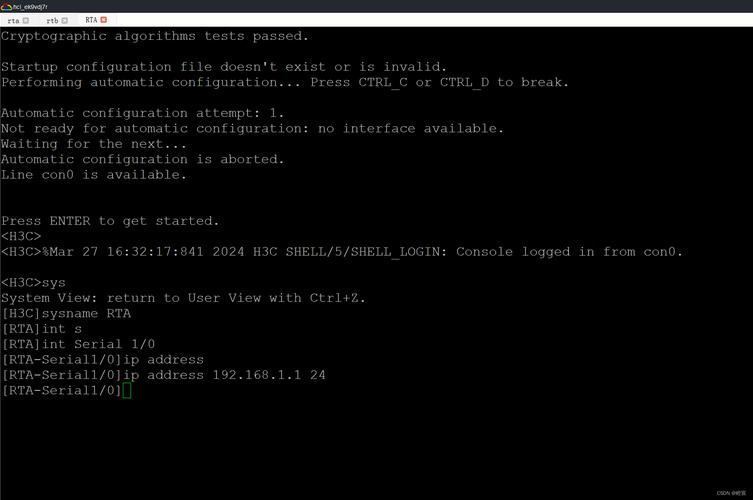

以最常用的SSH协议为例,远程执行命令需经历以下步骤:

环境准备

- 目标端配置:确保远程服务器的SSH服务已启动(Linux系统可通过

systemctl status sshd检查),并允许客户端IP访问(通过防火墙规则开放22端口)。 - 客户端配置:本地安装SSH客户端(如Linux的

ssh命令、Windows的PuTTY或OpenSSH),确认网络连通性(通过ping或telnet测试目标端口)。

身份认证

SSH支持两种认证方式:

- 密码认证:输入用户名和密码,简单但易受暴力破解攻击,需配合复杂密码和登录失败限制。

- 密钥认证:生成SSH密钥对(公钥/私钥),将公钥上传至目标服务器的

~/.ssh/authorized_keys文件,私钥由客户端保存,认证时通过私钥签名,服务器验证公钥,安全性更高。

命令执行

- 单命令执行:通过

ssh username@remote_host "command"直接执行命令,例如ssh root@192.168.1.100 "df -h"查看磁盘使用情况,结果会直接返回至终端。 - 交互式会话:通过

ssh username@remote_host登录远程终端,执行多条命令(如软件安装、配置修改),退出时输入exit或Ctrl+D。 - 批量脚本执行:将多条命令写入脚本(如

script.sh),通过ssh username@remote_host 'bash -s' < script.sh远程执行,避免逐条输入。

结果处理与日志记录

- 实时查看结果:命令执行结果直接显示在客户端终端,可通过重定向保存到本地文件(如

ssh user@host "command" > result.txt)。 - 日志记录:建议开启SSH服务器的日志功能(Linux默认记录至

/var/log/auth.log或/var/log/secure),记录登录IP、执行命令和时间,便于审计。

安全防护措施

远程控制涉及系统权限访问,需重点防范未授权访问、数据泄露和中间人攻击,常见安全措施包括:

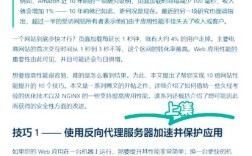

网络层防护

- 防火墙限制:通过iptables或firewalld仅允许特定IP访问远程端口(如

iptables -A INPUT -p tcp --dport 22 -s 192.168.1.0/24 -j ACCEPT),禁止公网直接暴露SSH端口。 - VPN隔离:通过VPN建立安全隧道,远程控制需先连接VPN,将访问限制在可信网络内。

认证与权限加固

- 禁用root直接登录:修改SSH配置文件(

/etc/ssh/sshd_config)设置PermitRootLogin no,强制使用普通用户登录,再通过sudo提权。 - 密钥认证替代密码:禁用密码认证(

PasswordAuthentication no),仅允许密钥认证,避免暴力破解。 - 双因素认证(2FA):结合Google Authenticator或硬件密钥(如YubiKey),实现“密钥+动态口令”双重认证。

协议与数据加密

- 升级SSH协议版本:禁用不安全的SSHv1(存在漏洞),强制使用SSHv2(支持更强的加密算法,如AES-256)。

- 加密敏感数据:通过

openssl或gpg对传输的命令参数或结果加密,避免明文泄露。

审计与监控

- 操作日志审计:启用SSH日志记录,定期分析

lastb(失败登录)和who(在线用户)命令,发现异常IP立即阻断。 - 实时监控告警:通过WAF(Web应用防火墙)或SIEM系统监控SSH端口访问频率,触发阈值时自动告警。

最佳实践

- 最小权限原则:为远程用户分配最小必要权限,避免使用

root或高权限账户,通过sudo限制可执行命令(如sudo visudo配置username ALL=(ALL) /usr/bin/apt)。 - 会话超时设置:在SSH配置中设置空闲超时(

ClientAliveInterval 300),避免长时间未操作会话被恶意利用。 - 批量操作自动化:使用Ansible、SaltStack等工具实现批量命令执行,减少人工操作失误,例如通过Ansible Playbook统一更新多台服务器密码。

- 定期更新与漏洞修复:及时更新SSH服务版本和客户端工具,修复已知漏洞(如CVE-2023-XXXX),避免被利用。

相关问答FAQs

Q1: 远程执行命令时出现“Permission denied (publickey,password)”错误,如何解决?

A: 该错误通常由认证失败导致,可按以下步骤排查:

- 检查SSH密钥是否正确生成:本地通过

ssh-keygen -t rsa -b 4096生成密钥对,确认~/.ssh/id_rsa(私钥)和~/.ssh/id_rsa.pub(公钥)存在。 - 确认公钥是否上传至目标服务器:将公钥内容追加到目标服务器

~/.ssh/authorized_keys文件(权限需为600),并检查~/.ssh目录权限(700)。 - 验证SSH配置:目标服务器

/etc/ssh/sshd_config中PubkeyAuthentication yes是否启用,重启SSH服务(systemctl restart sshd)。 - 检查用户权限:确认登录用户是否存在且未被锁定(

passwd -S username)。

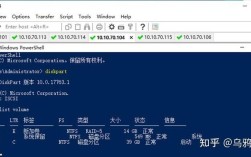

Q2: 如何在Windows系统下使用PowerShell Remoting远程执行命令?

A: PowerShell Remoting基于WinRM协议,需在目标Windows服务器和客户端启用该功能:

- 目标端配置:以管理员身份运行PowerShell,执行

Enable-PSRemoting -Force自动配置WinRM服务(默认监听5985端口HTTP/5986端口HTTPS)。 - 防火墙设置:允许WinRM流量通过(

Enable-NetFirewallRule -Name "WINRM-HTTP-In")。 - 客户端执行:在客户端使用

Invoke-Command命令,Invoke-Command -ComputerName 192.168.1.100 -Credential (Get-Credential) -ScriptBlock { Get-Service -Name "spooler" }其中

Get-Credential会弹出窗口输入目标服务器用户名和密码,ScriptBlock内为要执行的命令。 - 注意事项:若目标服务器加入域,需使用域账户;若为工作组环境,确保客户端和目标端在同一子网或配置可信主机(

Set-Item WSMan:\localhost\Client\TrustedHosts -Value "*" -Force,生产环境不建议使用通配符)。