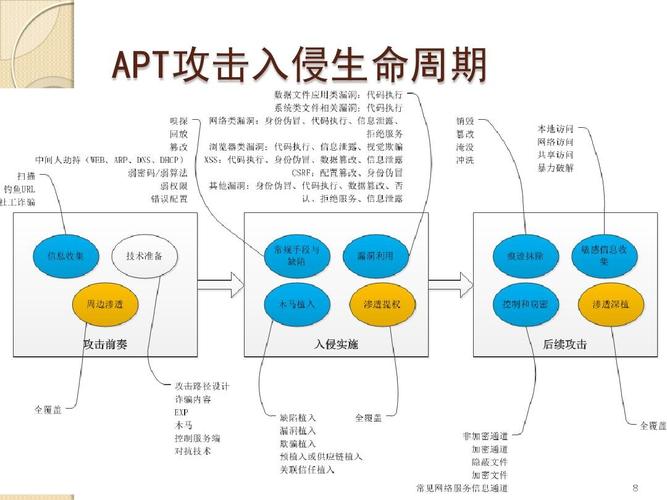

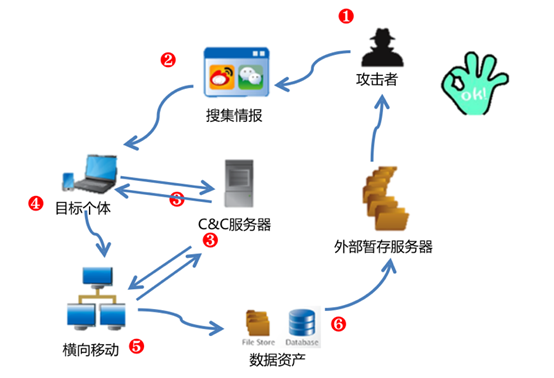

在当前网络安全威胁日益严峻的背景下,APT(高级持续性威胁)攻击因其目标明确、持续时间长、技术手段复杂等特点,对政府、企业及关键基础设施构成了严重威胁,为了应对这种专业化的网络攻击,许多组织开始通过招聘专业人才来构建或强化自身的防御体系,APT攻击招聘因此成为网络安全领域的一个重要议题,这一过程不仅涉及对候选人技术能力的严格筛选,还需要考察其对攻击战术、技术和过程(TTPs)的理解,以及在实际场景中应对复杂威胁的经验。

APT攻击招聘的核心在于识别具备“攻击者思维”的防御专家,与传统网络安全岗位不同,APT防御人才需要具备逆向分析能力、恶意代码研究经验、漏洞挖掘知识以及对攻击者工具链的熟悉程度,候选人可能需要展示对常见APT组织(如Lazarus、APT28、APT41等)攻击手法的深入研究,能够通过日志分析、流量监测、内存取证等技术手段,快速识别异常活动并定位攻击源头,对操作系统(Windows、Linux、macOS)、网络协议、加密技术以及安全工具(如SIEM、EDR、沙箱等)的深入掌握也是必备技能。

在实际招聘过程中,企业通常会采用多轮考核机制来全面评估候选人,技术笔试可能包括恶意代码分析题、漏洞利用题或攻击场景模拟题,重点考察候选人的实战能力,面试环节则更侧重于经验深挖,例如让候选人描述过去处理过的复杂安全事件,分析其应对思路和解决方案,或针对特定APT攻击案例(如SolarWinds供应链攻击)探讨防御策略,对于高级岗位,还可能设置实际攻防演练,要求候选人在模拟环境中检测并应对由专业安全团队发起的APT攻击,以检验其临场反应和技术深度。

APT攻击招聘对企业的资源投入要求较高,具备APT防御经验的人才在市场上供不应求,其薪酬水平远高于普通安全岗位,企业需要提供具有竞争力的薪资福利和职业发展路径,招聘周期较长,企业可能需要投入数月时间进行候选人筛选和背景调查,以确保招聘到真正符合需求的专业人才,为了吸引顶尖人才,企业还需要展示自身在APT防御领域的投入和成果,例如建立威胁情报团队、参与漏洞赏金计划或与安全厂商合作开展攻防演练。

值得注意的是,APT攻击招聘不仅是技术能力的比拼,也是对企业安全文化的考验,一个开放的、鼓励创新和持续学习的环境更能吸引和留住高端安全人才,企业需要为安全团队提供充足的培训资源,支持其参与行业会议、考取专业认证(如OSCP、CISSP、GIAC等),并给予足够的自主权去探索新的防御技术和方法,建立跨部门的协作机制,让安全团队能够与IT、研发、法务等部门紧密配合,形成从威胁检测到响应处置的完整闭环。

为了更直观地展示APT攻击招聘中常见的岗位要求与考核重点,以下通过表格进行简要说明:

| 岗位类别 | 核心职责 | 关键技能要求 | 常见考核方式 |

|---|---|---|---|

| APT分析师 | 威胁情报分析、攻击行为溯源、恶意代码逆向、安全事件响应 | 熟悉APT组织TTPs、掌握逆向工程工具、具备日志分析能力、了解网络协议 | 技术笔试(恶意代码分析)、面试(案例深挖)、威胁情报报告撰写 |

| 渗透测试工程师 | 模拟APT攻击手法、评估系统漏洞、提供加固建议 | 精通漏洞利用技术、熟悉渗透测试框架(如Metasploit)、具备编码能力 | 实际攻防演练、漏洞挖掘实战、渗透测试报告提交 |

| 安全研究员 | 漏洞挖掘、攻击技术趋势研究、安全工具开发、参与漏洞赏金计划 | 深入理解操作系统内核、掌握漏洞分析工具(如GDB、IDA)、具备独立研究能力 | 技术论文评估、漏洞提交验证、研究成果展示 |

| 威胁情报运营 | 威胁情报收集与处理、攻击活动监控、预警信息发布、与外部情报源协作 | 熟悉威胁情报标准(如STIX、TAXII)、具备数据分析能力、了解暗网和Tor网络 | 情报分析实操、攻击场景推演、跨部门协作模拟 |

除了技术能力,APT攻击招聘还注重候选人的软实力,持续学习能力至关重要,因为攻击者 tactics 不断演变,防御者需要紧跟最新威胁动态;沟通协作能力也不可或缺,安全事件往往需要多团队协同处置,清晰的信息传递和高效的团队配合是成功应对的关键;高度的职业道德和责任心也是基本要求,APT防御工作直接关系到企业核心资产的安全,任何疏忽都可能导致严重后果。

对于求职者而言,准备APT攻击相关岗位的招聘需要系统性的学习和实践,建议从基础入手,扎实掌握计算机网络、操作系统、编程语言等核心知识,再逐步深入到恶意代码分析、漏洞研究等专项领域,参与CTF竞赛、漏洞赏金计划、开源安全项目或实习经历都能有效提升实战能力,关注行业动态,阅读安全报告(如FireEye、Mandiant发布的研究),学习APT攻击案例,培养“攻击者视角”,有助于在面试中展现出更深刻的理解和独到的见解。

企业在开展APT攻击招聘时,还需要注意避免一些常见误区,过度强调“黑客背景”而忽视职业素养,可能导致团队协作出现问题;或者盲目追求“全能型人才”,而忽略了安全领域的专业化分工,反而难以找到真正匹配的人选,合理的做法是根据企业实际需求,明确岗位定位,在核心技术能力之外,注重候选人的文化契合度和发展潜力,建立完善的人才培养体系,通过“老带新”机制和内部知识共享,帮助新入职员工快速成长,也是构建可持续APT防御能力的重要环节。

随着人工智能、物联网等新技术的广泛应用,APT攻击的攻击面不断扩大,防御难度持续增加,APT攻击招聘将更加注重候选人在新兴技术领域的安全实践经验,例如针对AI系统的攻击防御、IoT设备漏洞挖掘、云环境安全配置等,跨学科复合型人才(如具备安全+法律、安全+业务知识的背景)也将更受青睐,因为APT防御不仅需要技术手段,还需要结合业务场景进行综合研判。

APT攻击招聘是构建企业APT防御体系的关键环节,需要企业从战略高度重视,投入足够资源,通过科学的方法识别和吸引顶尖人才,求职者也需要不断提升自身能力,适应行业发展趋势,才能在这一领域立足并发挥价值,在攻防对抗不断升级的背景下,APT攻击招聘不仅是人才的竞争,更是组织安全理念和防御体系的全面较量。

相关问答FAQs:

Q1:APT攻击岗位与传统网络安全岗位的主要区别是什么?

A1:APT攻击岗位与传统网络安全岗位的核心区别在于“深度”与“针对性”,传统岗位(如初级运维安全、基础安全监控)更侧重于常规威胁的防御(如病毒查杀、入侵检测规则配置),而APT岗位则聚焦于高级、定向、持续化的攻击活动,要求从业者具备逆向分析、漏洞挖掘、威胁情报深度研判等“攻击者视角”的技能,APT岗位通常需要处理更复杂的场景(如供应链攻击、零日漏洞利用),对候选人的实战经验、技术广度和压力应对能力要求更高,工作目标也从“被动防御”转向“主动狩猎与溯源”。

Q2:没有直接APT经验如何应聘相关岗位?有哪些提升路径?

A2:对于缺乏直接APT经验的求职者,可通过以下路径提升竞争力:夯实基础技能,包括操作系统原理、网络协议、编程语言(如Python、C)和安全工具(如Wireshark、Volatility、IDA Pro)的使用;积累实战经验,参与CTF竞赛(尤其是Pwn、Reverse方向)、漏洞赏金计划(如HackerOne、Bugcrowd)、开源安全项目(如恶意代码分析工具开发)或企业安全实习;系统学习APT知识,通过阅读权威安全报告(如卡巴斯基、奇安信发布的APT年度报告)、学习在线课程(如SANS、Coursera的威胁情报课程)、考取相关认证(如GIAC GLEG、OSCP);在面试中通过案例分析展示学习能力,例如结合公开的APT攻击案例(如WannaCry、NotPetya)阐述自己的防御思路和应对策略,突出“快速学习”和“问题解决”能力。