在Android平台上执行Linux命令是许多高级应用和系统工具开发的核心需求,尤其对于需要系统级操作或底层交互的应用场景(如文件管理、系统监控、网络调试等),Android基于Linux内核,因此其命令执行机制与Linux系统高度相似,但受限于Android的安全模型和运行环境,开发者需采用特定的方法来实现,以下是关于Android执行Linux命令的详细说明,包括实现方式、注意事项及代码示例。

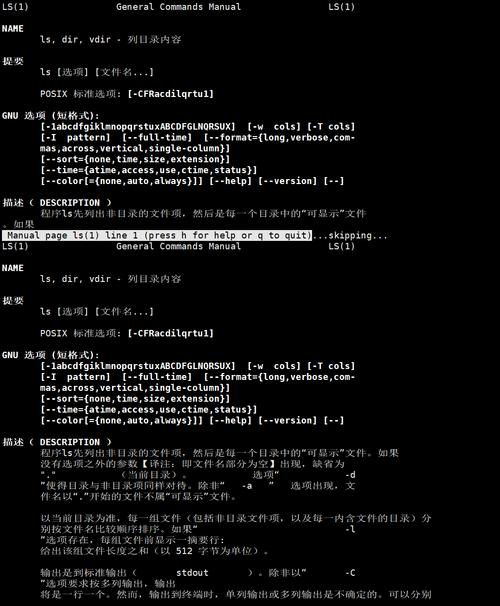

Android执行Linux命令主要通过Java的Runtime类或ProcessBuilder类实现,两者均允许应用启动新的进程并执行系统命令。Runtime.getRuntime().exec()是最常用的方法,它可以直接传入命令字符串或命令数组;而ProcessBuilder则提供了更灵活的进程管理功能,如设置工作目录、环境变量等,需要注意的是,Android系统对普通应用的权限有严格限制,并非所有Linux命令都能直接执行,尤其是涉及系统文件修改或敏感操作的命令,通常需要root权限。

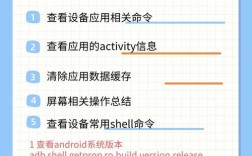

在实际开发中,执行命令的步骤通常包括:构建命令字符串、启动进程、获取输入流(用于读取命令输出)、获取错误流(用于捕获错误信息)以及等待进程结束,执行ls -l /sdcard/命令列出SD卡目录内容的代码片段如下:

try {

Process process = Runtime.getRuntime().exec("ls -l /sdcard/");

BufferedReader reader = new BufferedReader(new InputStreamReader(process.getInputStream()));

String line;

while ((line = reader.readLine()) != null) {

Log.d("CommandOutput", line);

}

int exitCode = process.waitFor();

Log.d("ExitCode", "Exit code: " + exitCode);

} catch (IOException | InterruptedException e) {

e.printStackTrace();

}

上述代码中,process.getInputStream()用于获取命令的标准输出,process.getErrorStream()可捕获错误信息,process.waitFor()会阻塞当前线程直到命令执行完成。

对于需要复杂参数或管道操作的命令,建议使用命令数组形式代替字符串,以避免shell解析带来的问题,执行grep "error" /sdcard/log.txt | wc -l时,可拆分为new String[]{"grep", "error", "/sdcard/log.txt", "|", "wc", "-l"},但需注意管道符号需要通过shell解析,因此更可靠的方式是使用sh -c命令:new String[]{"sh", "-c", "grep 'error' /sdcard/log.txt | wc -l"}。

在Android 10(API 29)及以上版本,由于分区加密和权限限制增强,直接访问系统目录(如/system)的命令可能失败,长时间运行的命令(如持续监控网络状态)需在子线程中执行,避免阻塞主线程导致应用无响应,对于需要root权限的命令,应用需申请android:sharedUserId="android.uid.system"或通过su命令提权,但后者会增加安全风险,需谨慎处理。

以下是不同场景下的命令执行注意事项总结:

| 场景 | 注意事项 |

|---|---|

| 普通文件操作 | 确保应用拥有对应目录的读写权限(如MANAGE_EXTERNAL_STORAGE) |

系统级命令(如reboot) |

需root权限,且可能违反应用商店政策 |

| 长时间运行命令 | 使用AsyncTask或RxJava在后台线程执行,避免ANR |

| 命令输出解析 | 处理多行输出时注意缓冲区溢出,建议逐行读取而非一次性读取全部内容 |

Android 11(API 30)进一步限制了隐式意图调用shell命令,开发者需明确声明android:usesCleartextTraffic="true"(若涉及HTTP流量),并通过adb shell调试命令时注意adb root权限的获取。

相关问答FAQs

Q1: 为什么在Android中执行su命令提权失败?

A1: 提权失败通常由以下原因导致:1)设备未root或su二进制文件未正确放置在/system/xbin/或/system/bin/目录;2)应用未声明android:sharedUserId="android.uid.root"或未通过签名对齐;3)Android 8.0+限制后台进程执行su命令,需前台服务或用户交互触发,建议通过adb root确认设备root状态,并检查su文件的权限(通常需设置为chmod 6755 /system/xbin/su)。

Q2: 如何在Android中安全地执行包含用户输入的Linux命令?

A2: 为防止命令注入(Command Injection),需对用户输入进行严格过滤和转义,具体措施包括:1)使用ProcessBuilder的命令数组形式而非字符串拼接,避免shell解析;2)对输入参数进行白名单校验,仅允许特定字符(如字母、数字、下划线);3)通过正则表达式移除危险字符(如, &, 等),若用户输入为filename,可校验^[a-zA-Z0-9_]+$,若匹配则构造命令new String[]{"cat", "/sdcard/" + filename},否则拒绝执行。