在网络安全管理中,禁止对服务器进行ping操作是一种常见的安全加固措施,Ping命令基于ICMP协议,通过发送ICMP回显请求包并等待目标主机的回显应答包来测试网络连通性,攻击者可能利用ping扫描探测服务器是否存活、识别操作系统类型,甚至结合其他漏洞发起攻击,根据实际需求禁止ping,可以有效减少服务器在网络中的暴露面,降低安全风险,以下将从不同操作系统、防火墙配置及云环境等角度,详细说明禁止ping的具体方法、原理及注意事项。

通过操作系统内核参数禁止ping

Linux和Windows系统均提供内核级参数控制ICMP行为,通过修改参数可直接禁止响应ping请求,无需依赖第三方工具。

(1)Linux系统

Linux内核通过net.ipv4.icmp_echo_ignore_all参数控制是否忽略所有ICMP回显请求,修改步骤如下:

-

临时生效(重启后失效):

执行命令sysctl -w net.ipv4.icmp_echo_ignore_all=1,此时服务器将不再响应ping,可通过sysctl net.ipv4.icmp_echo_ignore_all查看当前值(0表示允许,1表示禁止)。 -

永久生效:

编辑/etc/sysctl.conf文件,添加或修改参数为net.ipv4.icmp_echo_ignore_all=1,保存后执行sysctl -p使配置生效。

注意:部分系统使用/etc/sysctl.d/目录下的配置文件(如99-sysctl.conf),修改对应文件即可。 (图片来源网络,侵删)

(图片来源网络,侵删)

(2)Windows系统

Windows系统通过“高级安全Windows防火墙”或注册表两种方式禁止ping。

-

防火墙规则

- 打开“高级安全Windows防火器”,创建“入站规则”。

- 规则类型选择“自定义”,程序和服务选择“所有程序”,协议和端口选择“ICMPv4”,勾选“ICMPv4回显请求”。

- 操作选择“阻止连接”,并应用于“所有配置文件”。

- 规则启用后,外部ping请求将被防火墙丢弃。

-

注册表修改

- 打开注册表编辑器(

regedit),导航至HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters。 - 新建DWORD(32位)值

ICMPEnabled,修改值为2(禁止ping)或1(仅允许IPv6 ping)。 - 重启服务器使配置生效。

注意:修改注册表前需备份,避免误操作导致网络异常。

- 打开注册表编辑器(

通过防火墙规则禁止ping

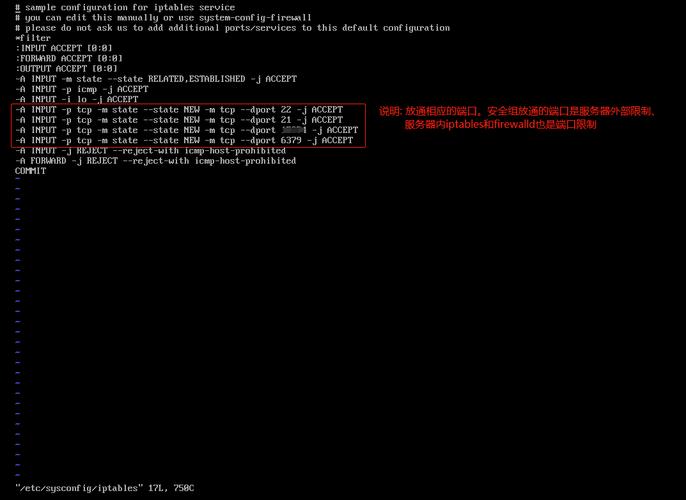

对于需要更精细化控制的场景,可通过防火墙(如iptables、firewalld、云安全组)设置规则,仅阻止ICMP回显请求,同时保留其他ICMP功能(如路径MTU发现)。

(1)Linux防火墙配置

-

iptables:

执行以下命令阻止ICMP回显请求:iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

若需永久保存规则,需安装

iptables-persistent并执行netfilter-persistent save(Debian/Ubuntu)或service iptables save(CentOS)。 -

firewalld:

- 查看当前ICMP服务规则:

firewall-cmd --list-icmp-blocks。 - 阻止echo-request:

firewall-cmd --add-icmp-block=echo-request --permanent。 - 重新加载防火墙:

firewall-cmd --reload。

- 查看当前ICMP服务规则:

(2)云服务器安全组配置

以阿里云、腾讯云等平台为例,禁止ping需在安全组入站规则中添加策略:

- 登录云平台控制台,进入目标服务器的安全组配置。

- 添加入站规则,协议选择“ICMP”,端口范围填“全部来源IP”,策略选择“拒绝”。

- 保存规则并等待1-2分钟生效。

注意:云服务器默认可能允许ping,需主动修改安全组规则;部分云平台(如AWS)需在“网络ACL”中额外配置。

禁止ping的原理与注意事项

(1)技术原理

禁止ping的本质是丢弃ICMP类型8(回显请求)数据包,或使内核不生成类型0(回显应答)数据包,防火墙通过数据包过滤实现,内核参数则通过协议栈控制响应行为,需注意:

- ICMP协议分类:ICMP包含多种类型(如3目标不可达、11超时),禁止ping仅影响类型8/0,其他ICMP功能仍可能正常。

- 网络连通性:禁止ping后,

ping命令会显示“请求超时”,但TCP/UDP端口扫描(如nmap)仍可判断服务器存活,需结合其他安全措施(如端口过滤)。

(2)注意事项

- 测试影响:禁止ping前需确认依赖ping的监控工具(如Zabbix、Prometheus)是否需调整,避免告警误报。

- 安全权衡:禁止ping可减少扫描暴露,但可能影响故障排查(如网络连通性测试),建议仅在公网服务器或高安全需求场景下启用。

- 多协议兼容:IPv6的ping使用ICMPv6,需额外配置(如Linux的

net.ipv6.icmp.echo_ignore_all参数)。 - 日志记录:部分防火墙(如iptables)可通过

-j LOG记录丢弃的ICMP包,便于分析异常访问。

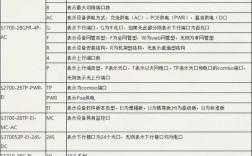

不同场景下的禁止ping方案对比

| 场景 | 推荐方法 | 优点 | 缺点 |

|---|---|---|---|

| 物理/虚拟Linux服务器 | 内核参数icmp_echo_ignore_all |

系统级控制,无需依赖防火墙 | 重启后需重新配置(临时修改时) |

| Windows服务器 | 防火墙规则或注册表 | 图形化界面操作,适合管理员 | 注册表修改需谨慎,防火墙规则可能被覆盖 |

| 云服务器(公有云) | 安全组规则 | 动态调整,无需重启服务器 | 需熟悉云平台操作,不同平台规则略有差异 |

| 需保留其他ICMP功能 | 防火墙精确过滤(如iptables) | 不影响ICMP其他类型(如MTU发现) | 规则配置复杂,需熟悉ICMP类型 |

相关问答FAQs

问题1:禁止ping后,服务器是否完全无法被探测?

解答:禁止ping仅阻止ICMP回显请求,攻击者仍可通过其他方式探测服务器,

- TCP/UDP端口扫描:使用

nmap -sT或nmap -sU扫描端口,判断服务开放情况。 - ARP扫描:局域网内可通过ARP请求获取MAC地址,判断主机存活。

- 应用层探测:尝试访问HTTP/HTTPS服务(如

curl http://IP)或特定端口。

禁止ping需结合端口访问控制、入侵检测系统(IDS)等措施,构建多层防护。

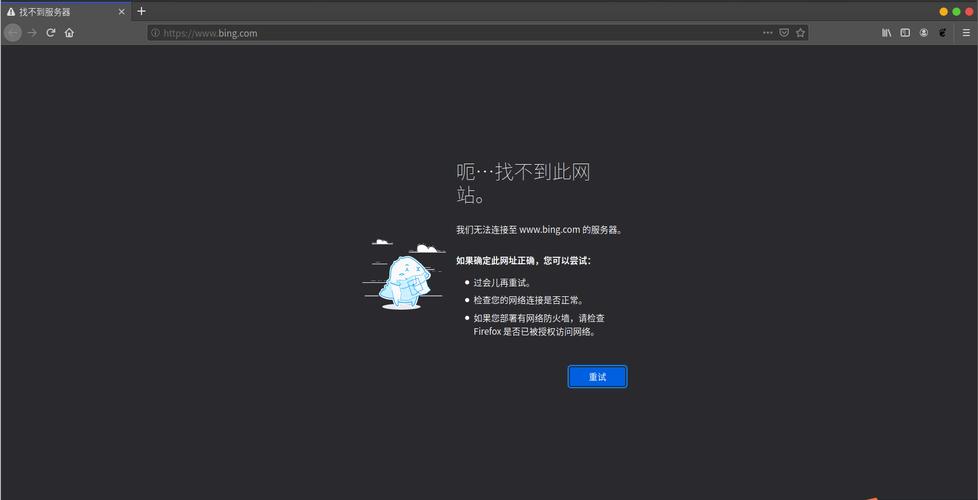

问题2:如何验证服务器是否成功禁止ping?

解答:可通过以下方法验证:

- 本地测试:在服务器上执行

ping 127.0.0.1,若能通说明内核未禁止本地回环ping;执行ping 公网IP(如8.8.8.8),测试网络连通性。 - 外部测试:从另一台电脑ping服务器公网IP,若显示“请求超时”或“目标主机无法访问”,则禁止成功。

- 抓包分析:使用

tcpdump -i any icmp或Wireshark抓包,观察是否有ICMP回显请求/应答数据包,若仅有请求包无应答包,则禁止生效。

注意:若服务器部署在云环境,需确保安全组规则已生效,且本地防火墙未允许ICMP通过。