华为交换机端口绑定是网络管理中一项重要的安全措施,主要用于限制设备接入、防止非法终端访问网络,以及提升网络稳定性和安全性,端口绑定通常包括MAC地址绑定、IP地址绑定以及MAC+IP绑定三种方式,不同场景下可选择适合的绑定策略,以下将详细介绍华为交换机端口绑定的配置命令、操作步骤及注意事项,并结合实例说明具体应用。

端口绑定的基本概念

端口绑定通过将交换机端口与特定设备的MAC地址、IP地址或二者组合进行静态绑定,确保只有授权设备才能通过该端口访问网络,在办公环境中,可以将员工电脑的MAC地址与办公桌的端口绑定,防止他人随意接入;在服务器区域,可通过MAC+IP绑定避免IP冲突或非法设备占用网络资源。

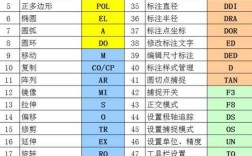

端口绑定的配置命令

华为交换机的端口绑定主要基于端口安全功能实现,以下为常用配置命令及步骤:

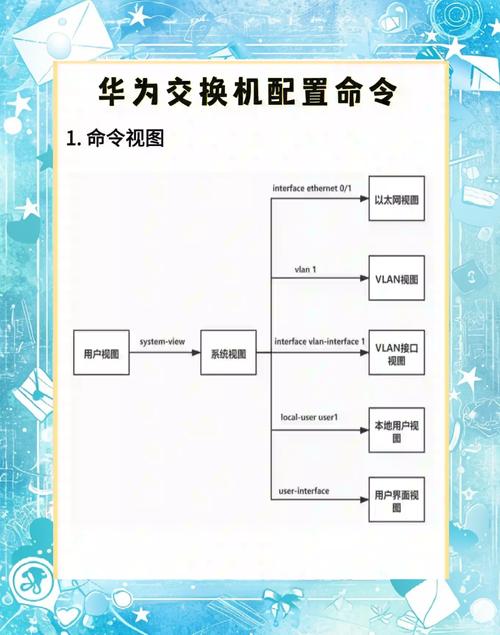

进入系统视图

首先需要进入交换机的系统视图,以便进行全局配置:

system-view进入指定接口视图

选择需要进行绑定的端口,例如进入GigabitEthernet0/0/1接口:

interface GigabitEthernet 0/0/1开启端口安全功能

华为交换机默认未启用端口安全功能,需手动开启:

port-security enable配置绑定模式

根据需求选择绑定模式,常见的有MAC地址绑定、IP地址绑定或MAC+IP绑定:

-

MAC地址绑定:仅限制设备的MAC地址

port-security mac-address mac-address sticky其中

mac-address为设备的MAC地址(如a1-b2-c3-d4-e5-f6),sticky参数表示将绑定信息保存到配置中,避免重启丢失。 (图片来源网络,侵删)

(图片来源网络,侵删) -

IP地址绑定:限制设备的IP地址

port-security ip-address ip-address mask例如绑定IP地址

168.1.100,子网掩码为255.255.0:port-security ip-address 192.168.1.100 255.255.255.0 -

MAC+IP绑定:同时限制MAC地址和IP地址 先绑定MAC地址,再绑定IP地址:

port-security mac-address a1-b2-c3-d4-e5-f6 sticky port-security ip-address 192.168.1.100 255.255.255.0

设置违规处理方式

当检测到未绑定设备接入时,可选择以下处理方式:

- discard:丢弃非法报文,端口继续正常工作(默认)

- disable-port:关闭端口,直到管理员手动恢复

- trap:发送告警信息,但允许设备接入(需配合SNMP配置)

设置为关闭端口:

port-security violation disable-port保存配置

配置完成后,需保存到设备中,避免重启后丢失:

save批量配置端口绑定

若需对多个端口进行绑定,可使用批量配置命令,对VLAN10下的所有端口开启MAC地址绑定:

vlan batch 10

interface Vlanif 10

port-security enable

port-security mac-address sticky或通过循环接口视图批量配置:

interface range GigabitEthernet 0/0/1 to GigabitEthernet 0/0/10

port-security enable

port-security mac-address sticky绑定信息的查看与维护

配置完成后,可通过以下命令查看绑定状态:

- 查看端口安全状态:

display port-security - 查看指定端口的绑定信息:

display port-security interface GigabitEthernet 0/0/1 - 删除绑定信息:

若需修改绑定规则,可先删除原配置:

undo port-security mac-address undo port-security ip-address

注意事项

- MAC地址获取:若需获取设备MAC地址,可通过

display mac-address命令查看动态MAC表,或直接查看设备物理标签。 - 端口兼容性:部分旧款华为交换机可能不支持IP绑定或MAC+IP绑定,需查阅对应型号的命令手册。

- DHCP环境:在动态分配IP的网络中,建议优先使用MAC绑定,避免IP地址变化导致绑定失效。

- 安全策略优先级:端口绑定与802.1X认证、动态VLAN等功能可配合使用,但需注意配置顺序避免冲突。

配置实例

假设需要将服务器(MAC: 00e0-fc12-3456,IP: 0.0.100)绑定到交换机GigabitEthernet 0/0/1端口,配置如下:

system-view

interface GigabitEthernet 0/0/1

port-security enable

port-security mac-address 00e0-fc12-3456 sticky

port-security ip-address 10.0.0.100 255.255.255.0

port-security violation disable-port

quit

save相关问答FAQs

问题1:如何解决端口绑定后合法设备无法接入的问题?

解答:首先检查设备MAC地址或IP地址是否与绑定信息完全一致(注意大小写和分隔符),若确认无误,可能是违规处理策略过于严格,尝试将port-security violation设置为discard而非disable-port,检查端口是否因违规被关闭,可通过display port-security查看端口状态,使用undo shutdown恢复端口。

问题2:端口绑定是否可以与DHCP snooping配合使用?

解答:可以,端口绑定主要限制接入设备的身份,而DHCP snooping用于过滤非法DHCP报文,防止DHCP攻击,二者结合可提升安全性:先通过DHCP snooping信任合法DHCP服务器,再对端口进行MAC+IP绑定,确保设备只能使用分配的IP地址接入,配置时需注意先启用DHCP snooping功能,再进行端口绑定,避免功能冲突。