在服务器管理中,关闭不必要的端口是提升安全性的重要措施,能够减少潜在攻击面,防止未授权访问,以下是关闭服务器其他端口的详细操作步骤,涵盖不同操作系统(Linux/Windows)和防火墙工具(iptables/firewalld/Windows防火墙)的具体方法,并附上注意事项和最佳实践。

准备工作

在操作前,需明确以下事项:

- 确认当前开放的端口:使用

netstat -tuln(Linux)或netstat -ano(Windows)命令查看所有监听端口,结合业务需求确定需要保留的端口(如SSH的22端口、HTTP的80端口等)。 - 备份防火墙规则:避免误操作导致服务中断,建议先备份当前防火墙配置。

- 获取管理员权限:Linux需root权限,Windows需管理员账户。

Linux系统下关闭端口

使用iptables(适用于CentOS 6/7、旧版Ubuntu)

iptables是Linux经典的防火墙工具,通过添加规则实现端口控制。

步骤:

- 查看现有规则:

sudo iptables -L -n --line-numbers

记录需要删除的规则序号。 - 删除允许端口的规则:

删除允许8080端口的规则(假设序号为3):

sudo iptables -D INPUT 3 - 保存规则(CentOS 7及以下):

sudo service iptables save

(Ubuntu需安装iptables-persistent并运行sudo netfilter-persistent save)

永久禁止端口(添加拒绝规则):

sudo iptables -A INPUT -p tcp --dport 端口号 -j DROP

sudo iptables -A INPUT -p udp --dport 端口号 -j DROP

使用firewalld(适用于CentOS 7+、RHEL、Fedora、新版Ubuntu)

firewalld是动态防火墙管理工具,支持区域(Zone)策略。

步骤:

- 查看已开放端口:

sudo firewall-cmd --list-ports - 移除指定端口:

sudo firewall-cmd --permanent --remove-port=端口号/协议

(如8080/tcp) - 重新加载防火墙:

sudo firewall-cmd --reload - 验证结果:

sudo firewall-cmd --list-ports

使用UFW(适用于Ubuntu/Debian)

UFW(Uncomplicated Firewall)是简化版的防火墙工具。

步骤:

- 查看规则:

sudo ufw status numbered - 删除规则(根据序号):

sudo ufw delete 序号 - 直接禁止端口:

sudo ufw deny 端口号/协议

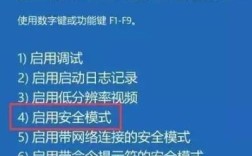

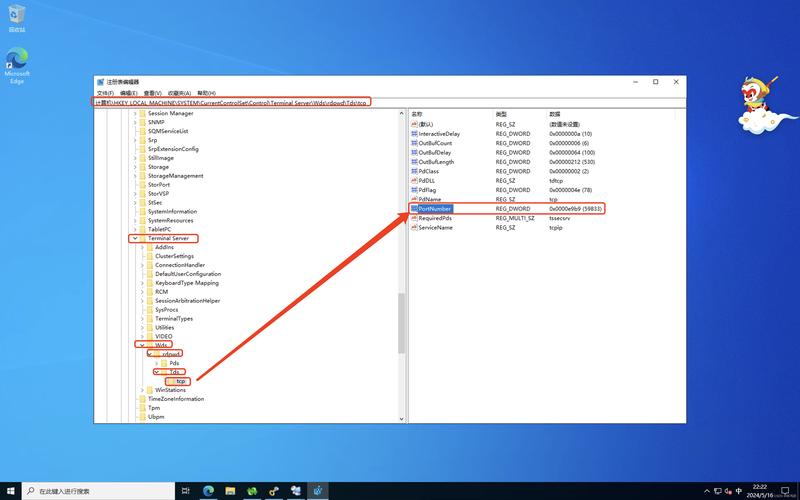

Windows系统下关闭端口

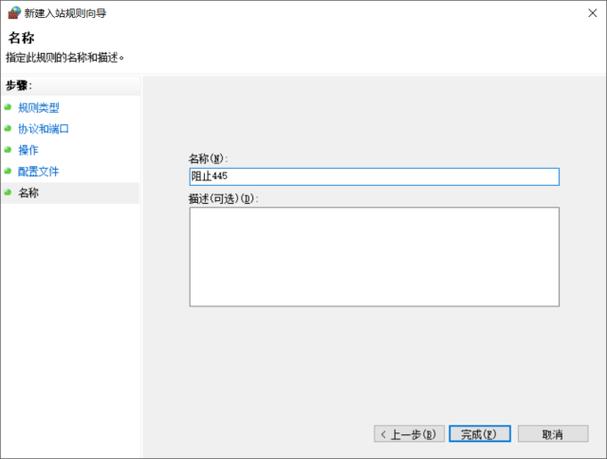

使用Windows防火墙(图形界面)

- 打开高级安全防火墙:

控制面板 > 系统和安全 > Windows Defender防火墙 > 高级设置。 - 出站规则/入站规则:

选择“入站规则”或“出站规则”,找到允许特定端口的规则(如“TCP端口”规则)。 - 删除或禁用规则:

右键点击规则,选择“删除”或“禁用”。

使用PowerShell(适用于Windows Server 2012+及Windows 10/11)

-

查看监听端口:

Get-NetTCPConnection -State Listen | Select-Object LocalAddress, LocalPort -

删除防火墙规则:

# 按名称删除 Remove-NetFirewallRule -DisplayName "允许8080端口" # 按端口删除(需先查询规则名称) $rule = Get-NetFirewallRule | Where-Object { $_.LocalPorts -contains "8080" } Remove-NetFirewallRule -Name $rule.Name

使用netsh命令(传统方式)

- 删除端口规则:

netsh advfirewall firewall delete rule name="规则名称" dir=in localport=端口号 protocol=tcp

服务自身端口控制

部分服务通过配置文件监听特定端口,需修改服务配置:

- Nginx/Apache:修改

listen指令为0.0.1:端口或0.0.0:端口(仅限本地访问)。 - 数据库(MySQL/PostgreSQL):修改配置文件中的

bind-address为0.0.1。 - 自定义应用:检查应用配置文件,将监听地址设为非公网IP(如

localhost)。

注意事项

- 保留必要端口:避免关闭SSH(22端口)、控制台管理端口(如3306数据库本地访问)。

- 测试验证:修改后通过外部网络扫描工具(如nmap)验证端口是否关闭。

- 日志监控:定期检查防火墙日志,发现异常访问行为。

- 批量操作:若需关闭大量端口,可编写脚本批量执行(如Linux的

for循环)。

常见端口管理工具对比

| 工具名称 | 适用系统 | 优点 | 缺点 |

|---|---|---|---|

| iptables | Linux所有版本 | 功能强大,灵活度高 | 规则复杂,需手动保存 |

| firewalld | CentOS 7+/RHEL | 动态管理,支持区域策略 | 依赖systemd,旧版系统不支持 |

| UFW | Ubuntu/Debian | 简单易用,命令直观 | 功能相对有限 |

| Windows防火墙 | Windows | 图形化界面,集成度高 | 复杂规则配置较繁琐 |

| PowerShell | Windows | 支持批量操作和脚本化 | 需熟悉PowerShell语法 |

相关问答FAQs

问题1:如何确认某个端口已被成功关闭?

解答:可通过以下方式验证:

- 本地测试:使用

telnet 127.0.0.1 端口号或nc -zv localhost 端口号(需安装netcat工具)。 - 远程测试:从外部机器执行

telnet 服务器IP 端口号,若连接失败则说明端口已关闭。 - 工具扫描:使用

nmap -p 端口号 服务器IP,若显示filtered或closed则表示端口未开放。

问题2:关闭端口后导致服务无法访问,如何快速恢复?

解答:

- Linux系统:

- 若使用iptables,恢复备份的规则文件(如

/etc/sysconfig/iptables)并重启防火墙:sudo systemctl restart iptables。 - 若使用firewalld,重新添加端口规则:

sudo firewall-cmd --permanent --add-port=端口号/协议,然后重载:sudo firewall-cmd --reload。

- 若使用iptables,恢复备份的规则文件(如

- Windows系统:

- 在高级安全防火墙中重新启用被禁用的规则,或通过PowerShell添加规则:

New-NetFirewallRule -DisplayName "允许端口" -Direction Inbound -LocalPort 端口号 -Protocol TCP -Action Allow。

- 在高级安全防火墙中重新启用被禁用的规则,或通过PowerShell添加规则:

- 服务配置:检查服务配置文件是否误修改监听地址,确保服务正确重启。

通过以上步骤,可系统性地关闭服务器非必要端口,同时确保操作的可逆性和安全性,建议定期审计端口开放情况,遵循最小权限原则加固服务器环境。