华为防火墙命令行是网络安全管理员进行设备配置、管理和故障排查的核心工具,其命令行界面(CLI)提供了丰富的功能指令,支持通过文本化操作实现对防火墙策略、路由、NAT、安全域等参数的精细化控制,以下从基础操作、安全策略配置、NAT配置、高可用与维护等方面详细介绍华为防火墙命令行的使用方法。

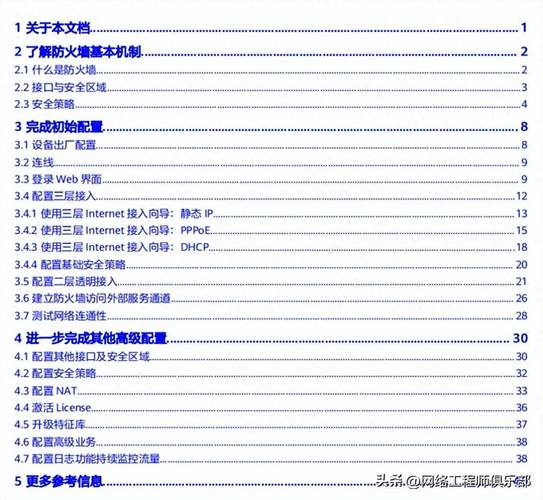

基础操作与系统配置

登录华为防火墙命令行通常通过Console口、SSH或Telnet方式,首次登录后需进入系统视图进行初始化配置,基础命令包括:

- 用户视图与系统视图切换:用户视图下输入

system-view进入系统视图,返回用户视图使用quit,直接退出登录用logout。 - 设备基本信息配置:在系统视图下,通过

sysname FW1设置设备名称,clock timezone GMT add 8配置时区(东八区),save保存配置。 - 接口配置:接口是防火墙与网络通信的桥梁,需先进入接口视图(如

interface GigabitEthernet 0/0/1),配置IP地址(ip address 192.168.1.1 24),并设置接口状态为undo shutdown,接口需绑定安全域(如security-zone trust),安全域是策略配置的基础单元。

安全策略配置

安全策略是防火墙的核心功能,用于控制数据流的访问权限,配置步骤包括:

- 定义安全区域:将接口划分到不同安全域,如

trust(受信任区域)、untrust(不受信任区域)、dmz(隔离区域)。security-zone name trust进入安全域视图,add interface GigabitEthernet 0/0/1添加接口。 - 配置安全策略:在系统视图下使用

security-policy命令,按“源安全域→目的安全域→动作”的顺序配置。security-policy name permit-trust-to-untrust source-zone trust destination-zone untrust source-address 192.168.1.0 24 destination-address any action permit schedule all-day // 全天生效 apply qos-profile high-priority // 应用QoS策略默认策略中,同安全域间访问默认禁止,跨安全域默认拒绝,需手动配置允许策略。

- 应用高级功能:可通过

content-security安全(如防病毒、URL过滤),application-filter进行应用层控制。

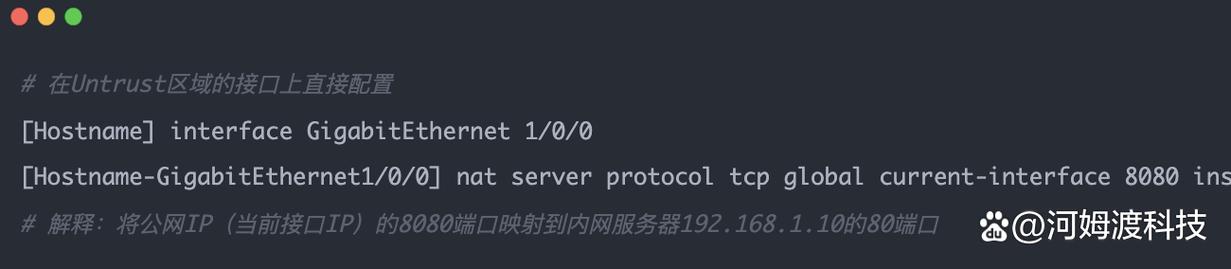

NAT地址转换配置

NAT用于解决IP地址不足问题,华为防火墙支持源NAT(SNAT)和目的NAT(DNAT)。

- 源NAT配置:将内网地址转换为公网地址访问外网。

acl number 3000 // 定义ACL匹配内网网段 rule 5 permit source 192.168.1.0 0.0.0.255 nat-policy name snat-policy source-zone trust destination-zone untrust source-address 192.168.1.0 24 action source-nat easy-ip // 使用出接口地址作为NAT地址 - 目的NAT配置:将公网地址映射到内网服务器,常用于服务器发布。

nat server protocol tcp global 203.0.113.10 80 inside 192.168.2.100 80 // 将公网80端口映射到内网服务器80端口

高可用与维护配置

- VRRP高可用:通过虚拟路由冗余协议实现主备备份。

vrrp vrid 1 virtual-ip 192.168.1.254 // 配置虚拟IP vrrp vrid 1 priority 120 // 主设备优先级更高 vrrp vrid 1 preempt-mode timer delay 10 // 延迟抢占 - 路由配置:支持静态路由和动态路由(如OSPF),静态路由示例:

ip route-static 0.0.0.0 0.0.0.0 203.0.113.1,OSPF配置需先启用ospf 1,再发布网段。 - 日志与监控:通过

info-center loghost 192.168.1.100配置日志服务器,display logbuffer查看日志,display cpu-usage监控设备资源。

常用诊断命令

display interface brief:查看接口状态及IP配置。display security-policy:查看已配置的安全策略。display nat session:查看NAT会表。ping/traceroute:测试网络连通性,如ping 192.168.2.1 -c 4发送4个包。debugging:开启调试功能(谨慎使用),如debugging packet-filter调试策略匹配过程。

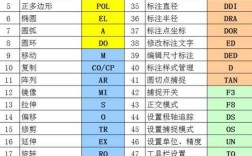

配置示例表格

| 功能类别 | 命令示例 | 说明 |

|---|---|---|

| 接口配置 | interface GigabitEthernet 0/0/1ip address 192.168.1.1 24 |

进入接口视图并配置IP地址 |

| 安全域绑定 | security-zone name trustadd interface GigabitEthernet 0/0/1 |

创建trust安全域并绑定接口 |

| 安全策略 | security-policysource-zone trustdestination-zone untrustaction permit |

配置trust到untrust的允许策略 |

| 源NAT | nat-policysource-zone trustaction source-nat easy-ip |

配置trust区域出流量的源NAT |

| NAT服务器映射 | nat server protocol tcp global 203.0.113.10 80 inside 192.168.2.100 80 |

公网TCP 80端口映射到内网服务器 |

| VRRP高可用 | vrrp vrid 1 virtual-ip 192.168.1.254vrrp vrid 1 priority 120 |

配置VRRP虚拟IP和优先级 |

| 静态路由 | ip route-static 0.0.0.0 0.0.0.0 203.0.113.1 |

配置默认路由 |

相关问答FAQs

Q1: 如何在华为防火墙上配置基于时间的访问控制策略?

A: 可通过schedule命令定义时间段,再关联到安全策略。

- 定义时间段:

time-range work-time,from 09:00 to 18:00 daily(每天9点至18点); - 在安全策略中应用:

security-policy,schedule work-time,action permit。

这样策略仅在work-time时间段内生效,其他时间默认拒绝。

Q2: 防火墙安全策略不生效的常见排查步骤有哪些?

A: 排查步骤如下:

- 检查策略配置:使用

display security-policy确认源/目的安全域、地址、动作是否正确; - 验证接口状态:确认接口是否UP且绑定到正确的安全域(

display interface); - 检查NAT配置:如果是跨区域流量,确认NAT策略是否匹配(

display nat session); - 查看日志:通过

display logbuffer分析策略匹配失败原因; - 测试连通性:使用

tracert跟踪数据流路径,定位策略阻断点。