局域网攻击命令是一个涉及网络安全领域的重要话题,需要明确的是,任何未经授权的网络攻击行为都是违法的,可能会对他人造成财产损失或隐私泄露,因此本文仅从网络安全研究和防御的角度,介绍一些常见的局域网攻击原理及相关的命令工具,旨在帮助用户了解局域网安全风险,提升网络安全防护意识,而非提供攻击方法。

局域网作为日常工作和生活中常见的网络环境,其安全性至关重要,局域网攻击通常利用协议漏洞、配置不当或用户疏忽等手段,实现窃听、欺骗、拒绝服务等目的,了解这些攻击的原理和命令形式,有助于管理员更好地制定防护策略,以下将分模块介绍局域网中可能涉及的相关命令及攻击原理。

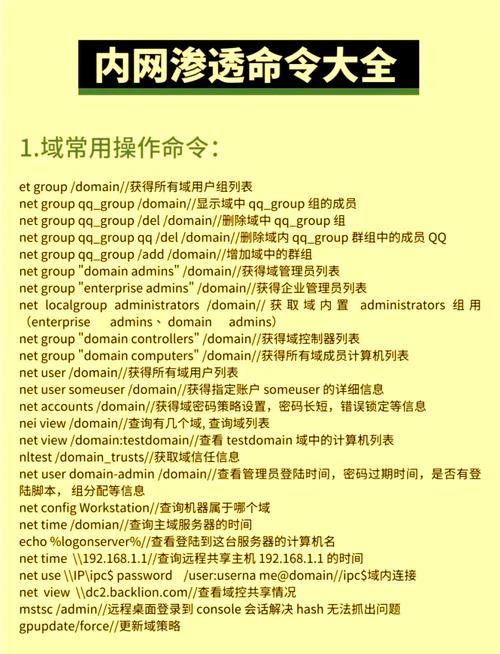

网络扫描与信息收集

在局域网攻击前,攻击者通常会进行信息收集,以确定目标主机的存活情况、开放端口及操作系统等信息,常用的工具包括Nmap、Netstat等。

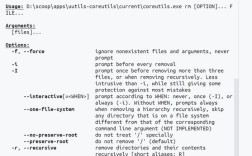

- Nmap命令:Nmap是网络扫描和主机探测的常用工具,通过发送不同类型的探测包,分析目标主机的响应信息,使用

nmap -sP 192.168.1.0/24可以扫描192.168.1.0网段内所有存活主机;nmap -sT -p 1-100 192.168.1.100可以扫描目标主机的1-100端口开放情况,-sT表示TCP connect扫描,较为隐蔽。nmap -O 192.168.1.100还可以尝试识别目标主机的操作系统类型。 - Netstat命令:Windows和Linux系统均内置Netstat命令,可用于查看本地网络连接状态。

netstat -an可以显示所有连接的IP地址、端口及状态;netstat -anb(Windows下)可以显示每个连接对应的进程,帮助发现异常网络连接。

ARP欺骗攻击

ARP(地址解析协议)欺骗是局域网中常见的攻击方式,攻击者通过发送伪造的ARP响应包,使目标主机的ARP缓存表项错误,从而实现中间人攻击或通信劫持。

- Arpspoof工具:Arpspoof是dsniff工具包的一部分,可用于实施ARP欺骗,在Linux环境下,运行

arpspoof -i eth0 -t 192.168.1.101 192.168.1.1可以使目标主机(192.168.1.101)将网关(192.168.1.1)的MAC地址替换为攻击者的MAC地址,从而截获目标与网关之间的通信数据,配合arpspoof -i eth0 -t 192.168.1.1 192.168.1.101命令,可实现双向欺骗,使攻击者完全控制通信流量。 - 防御措施:为防止ARP欺骗,可通过静态ARP绑定(如

arp -s 192.168.1.1 00-aa-bb-cc-dd-ee)或部署ARP防护工具(如Arpwatch)来监控ARP异常。

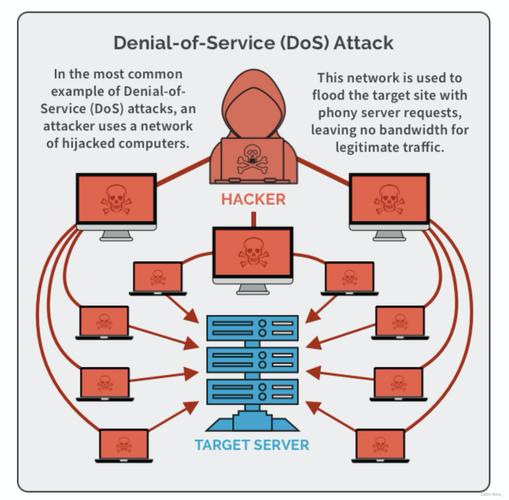

拒绝服务攻击

拒绝服务(DoS)攻击通过耗尽目标主机资源(如带宽、CPU、内存等),使其无法提供正常服务,局域网中的DoS攻击通常采用ARP洪水、ICMP洪水等方式。

- Hping3工具:Hping3可构造自定义TCP/IP数据包,用于测试网络或实施攻击。

hping3 --flood --rand-source -p 80 -S 192.168.1.100可向目标主机的80端口发送大量SYN包,模拟SYN洪水攻击,耗尽其连接资源。 - Ping of Death:早期通过发送超大ICMP数据包导致目标系统崩溃,现代系统已修复该漏洞,但类似原理的ICMP洪水攻击仍可能影响网络性能,如

ping -f -l 65500 192.168.1.100(Windows下)可发送大量数据包,占用目标带宽。

密码破解与嗅探

攻击者常通过局域网嗅探获取明文传输的密码,或通过暴力破解破解弱密码。

- Wireshark工具:Wireshark是网络协议分析工具,可捕获局域网数据包,在交换网络中,通过ARP欺骗将流量引入攻击者主机后,使用Wireshark捕获HTTP、FTP等明文协议的数据包,即可提取用户名和密码。

- John the Ripper:用于密码破解,支持多种加密算法,捕获到系统密码文件(如/etc/shadow)后,使用

john password_file命令进行字典破解或暴力破解。

中间人攻击

中间人攻击(MITM)通过同时欺骗通信双方,截获、篡改或伪造传输数据,除ARP欺骗外,还可通过DNS欺骗实现。

- Ettercap工具:Ettercap支持主动和被动嗅探,可进行ARP欺骗、DNS欺骗等,启动Ettercap后,选择统一双面桥接模式,启用ARP欺骗插件,即可嗅探局域网内所有未加密通信数据。

局域网攻击原理与工具对比

| 攻击类型 | 原理说明 | 常用工具/命令 | 防御措施 |

|---|---|---|---|

| ARP欺骗 | 伪造ARP响应,修改目标主机MAC缓存表 | Arpspoof、Ettercap | 静态ARP绑定、ARP防护工具 |

| 拒绝服务攻击 | 发送大量恶意数据包,耗尽目标资源 | Hping3、Loic | 防火墙限速、入侵检测系统(IDS) |

| 密码嗅探 | 捕获局域网内明文传输的密码 | Wireshark、Cain Abel | 使用HTTPS、SSH等加密协议,VPN通信 |

| 中间人攻击 | 欺骗双方,截获或篡改通信数据 | Ettercap、Bettercap | 证书验证、双因素认证 |

相关问答FAQs

Q1: 如何判断局域网内是否存在ARP欺骗攻击?

A1: 可通过以下方法判断:1. 使用arp -a命令查看本地ARP缓存表,检查网关或其他主机的MAC地址是否频繁变化;2. 使用Wireshark捕获数据包,分析是否存在大量ARP响应包;3. 安装ARP防护工具(如360安全卫士的ARP防火墙),当检测到异常ARP时会发出警报,若发现异常,需立即检查网络设备,绑定静态ARP或启用端口安全功能。

Q2: 局域网内如何防范密码被嗅探?

A2: 防范密码嗅探需从协议和习惯两方面入手:1. 尽量使用加密协议(如HTTPS、SSH、SFTP),避免在HTTP、FTP等明文协议下传输敏感信息;2. 定期修改密码,并采用复杂密码(包含大小写字母、数字、特殊符号);3. 在局域网内启用VLAN隔离,限制广播域范围;4. 使用VPN进行远程访问,确保数据传输加密;5. 定期检查网络设备日志,发现异常流量及时排查。