网站漏洞测试是保障网络安全的重要环节,而专业的测试工具能够显著提升测试效率与覆盖范围,这些工具通过模拟攻击者的行为,自动或半自动地发现网站中存在的安全漏洞,如SQL注入、跨站脚本(XSS)、文件上传漏洞、命令执行漏洞等,以下将从工具类型、功能特点、使用场景及注意事项等方面,详细阐述网站漏洞测试工具的相关内容。

网站漏洞测试工具的主要类型及功能

网站漏洞测试工具可根据功能分为扫描器、爬虫、代理工具、模糊测试器和漏洞利用框架等,每种工具在测试流程中扮演不同角色。

自动化漏洞扫描器

自动化扫描器是网站漏洞测试的基础工具,通过预定义的规则或机器学习算法,自动检测网站中的已知漏洞。

- 功能特点:支持对URL、IP范围或整个网站进行扫描,可检测SQL注入、XSS、弱密码、配置错误等漏洞;提供详细的漏洞报告,包括漏洞位置、风险等级及修复建议;支持定时扫描和增量扫描,适合常规安全检查。

- 代表工具:

- Nessus:商业扫描器,漏洞库更新及时,扫描准确率高,适合企业级应用。

- OpenVAS:开源扫描器,基于Nessus早期版本,功能丰富,适合预算有限的小团队。

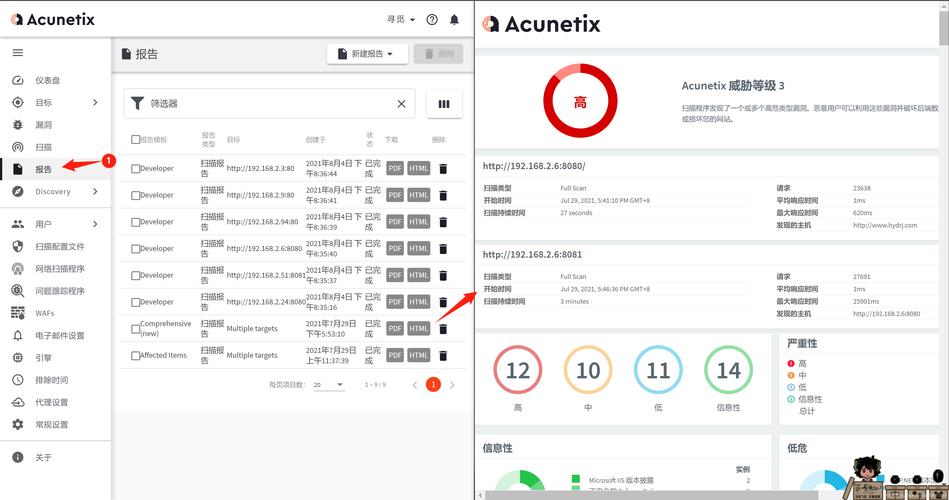

- AWVS(Acunetix Web Vulnerability Scanner):专注于Web应用的扫描器,支持JavaScript渲染,能有效检测现代Web应用中的复杂漏洞。

Web应用爬虫

爬虫工具用于自动发现网站中的页面、链接和资源,为漏洞扫描提供目标清单。

- 功能特点:支持深度爬取,识别动态生成的URL;过滤无关链接(如广告、静态资源);支持登录状态爬取,可测试需要认证的页面。

- 代表工具:

- ZAP(OWASP Zed Attack Proxy):集成了爬虫功能,可手动控制爬取过程,并实时标记潜在漏洞点。

- Burp Suite:内置Spider模块,支持自定义爬取规则,可与代理工具联动分析请求。

代理工具

代理工具是手动测试的核心,通过拦截、修改和重发HTTP/HTTPS请求,模拟攻击者行为。

- 功能特点:支持查看和修改请求头、参数、Cookie;支持重放请求,便于注入 payloads;支持暴力破解、 fuzzing 等手动测试功能。

- 代表工具:

- Burp Suite:分为免费版和专业版,专业版提供 Intruder、Repeater 等高级模块,是渗透测试人员的必备工具。

- OWASP ZAP:开源免费,功能接近Burp Suite,适合学习和小型项目。

模糊测试器(Fuzzer)

Fuzzer通过发送异常或随机数据,触发应用程序的异常行为,从而发现潜在漏洞。

- 功能特点:支持自定义 payloads 字典(如SQL注入、XSS payloads);支持并发请求,提高测试效率;可标记异常响应(如错误码、响应时间变化)。

- 代表工具:

- SQLMap:专门用于SQL注入测试的工具,支持GET/POST/Cookie参数注入,可获取数据库信息。

- WFuzz:通用Fuzzing工具,支持HTTP、DNS、FTP等协议,适合协议层漏洞测试。

漏洞利用框架

漏洞利用框架用于验证已发现的漏洞,或模拟高级攻击场景。

- 功能特点:集成了大量漏洞利用模块(如Metasploit模块);支持生成后门、反弹shell等攻击载荷;可与渗透测试流程联动。

- 代表工具:

- Metasploit Framework:业界最知名的漏洞利用框架,支持漏洞验证、权限提升、持久化等操作。

工具选择与使用场景

不同工具适用于不同的测试需求,需根据目标网站的技术栈、测试阶段(如黑盒测试、灰盒测试)和资源选择合适的工具组合。

- 常规漏洞扫描:对中小型网站,可使用OpenVAS或AWVS进行全面扫描;对大型企业系统,推荐Nessus结合商业规则库。

- 手动深度测试:使用Burp Suite或OWASP ZAP拦截请求,结合SQLMap、XSSer等工具进行专项漏洞验证。

- 渗透测试:以Metasploit为核心,结合Nmap(端口扫描)、Hydra(暴力破解)等工具,模拟完整攻击链。

使用工具的注意事项

- 合法性与授权:未经授权的漏洞测试可能违反法律法规,测试前需获得目标网站的书面授权。

- 误报与漏报:自动化工具可能产生误报(如误判正常功能为漏洞)或漏报(如未覆盖0day漏洞),需结合手动验证。

- 资源消耗:扫描器可能对目标服务器造成压力,需控制并发数和扫描频率,避免影响业务正常运行。

- 结果分析:工具生成的报告需结合业务逻辑分析,区分“高危漏洞”和“低风险提示”,优先修复影响核心功能的漏洞。

相关问答FAQs

问题1:自动化扫描工具能否完全替代手动测试?

解答:不能,自动化扫描工具依赖已知漏洞库和规则,对逻辑漏洞、业务流程漏洞(如越权访问)的检测能力有限,且容易产生误报和漏报,手动测试通过代理工具分析请求、构造复杂payload,能发现自动化工具无法覆盖的漏洞,因此两者需结合使用。

问题2:如何降低漏洞测试中的误报率?

解答:降低误报率需从多方面入手:一是选择高质量的工具(如AWVS、Nessus),并定期更新漏洞库;二是对扫描结果进行二次验证,通过手动重发请求、修改参数等方式确认漏洞存在;三是结合业务逻辑分析,排除因工具误判(如正常错误提示)导致的误报,使用灰盒测试(如基于代码审计的结果)可显著提高准确性。