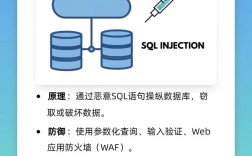

在ASP.NET开发中,防止SQL注入是保障数据库安全的核心任务,SQL注入攻击者通过恶意输入SQL代码,篡改原有查询逻辑,可能导致数据泄露、篡改甚至服务器被控制,以下是ASP.NET中防止SQL注入的详细方法及最佳实践。

参数化查询(核心防御手段)

参数化查询是防止SQL注入最有效的方式,它将SQL语句与数据分离,确保用户输入仅作为数据处理,而非可执行的代码,在ASP.NET中,可通过ADO.NET、Entity Framework或Dapper等ORM工具实现。

示例(ADO.NET):

string username = Request.Form["username"];

string password = Request.Form["password"];

string query = "SELECT * FROM Users WHERE Username = @Username AND Password = @Password";

using (SqlConnection conn = new SqlConnection(connectionString))

{

SqlCommand cmd = new SqlCommand(query, conn);

cmd.Parameters.AddWithValue("@Username", username); // 参数化处理

cmd.Parameters.AddWithValue("@Password", password);

conn.Open();

SqlDataReader reader = cmd.ExecuteReader();

}

关键点:

- 使用、等占位符(不同数据库语法不同),避免直接拼接SQL字符串。

- 始终通过

Parameters集合添加用户输入,切勿使用字符串拼接(如"WHERE Username = '" + username + "'")。

ORM框架的自动防护

Entity Framework(EF Core)、Dapper等ORM框架默认采用参数化查询,开发者只需关注业务逻辑,避免手动编写SQL,例如EF Core的LINQ查询:

var user = dbContext.Users

.FirstOrDefault(u => u.Username == username && u.Password == password);

LINQ表达式会被自动转换为参数化SQL,从根源杜绝注入风险。

输入验证与过滤

即使使用参数化查询,仍需对用户输入进行合法性校验,防止恶意数据干扰程序逻辑,可通过以下方式实现:

- 前端验证:使用JavaScript或HTML5属性(如

pattern、required)限制输入格式,但不可替代后端验证。 - 后端验证:使用正则表达式或数据注解(如

[RegularExpression])校验输入内容。[RegularExpression(@"^[a-zA-Z0-9_]{4,20}$", ErrorMessage = "用户名只能包含字母、数字和下划线")] public string Username { get; set; }

最小权限原则

为数据库用户分配最小必要权限,避免使用sa或高权限账户。

- 仅授予

SELECT、INSERT等必要权限,禁止DROP、ALTER等危险操作。 - 使用不同账户连接生产数据库和测试数据库。

存储过程的安全使用

存储过程并非绝对安全,若动态拼接SQL参数仍可能被注入,安全做法:

- 存储过程内使用参数化查询。

- 避免通过

EXEC或sp_executesql动态拼接SQL语句。

其他防护措施

- 启用参数化视图:某些数据库(如SQL Server)支持参数化视图,强制查询使用参数。

- Web.config配置:在

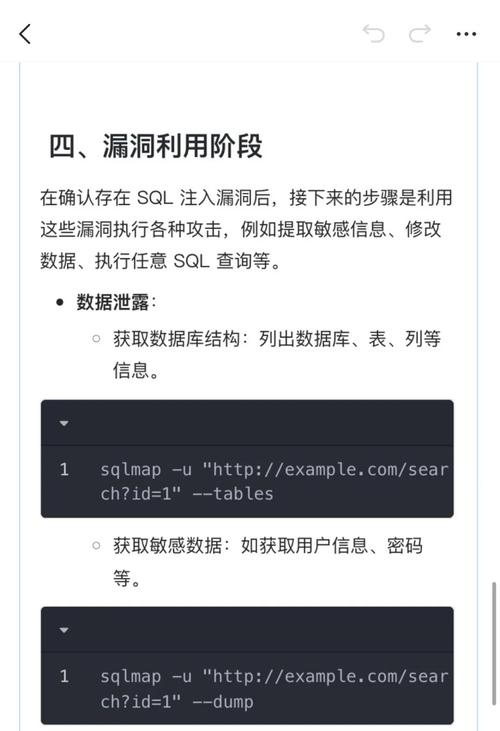

<system.web>节点中设置<httpRuntime requestValidationMode="2.0"/>,并使用[ValidateInput(false)](需谨慎)或[AllowHtml]处理富文本输入。 - 定期安全审计:使用工具(如SQLMap、OWASP ZAP)扫描应用漏洞,检查动态SQL生成点。

防护措施对比表

| 方法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 参数化查询 | 可靠性高,支持所有数据库 | 需手动编写参数 | 所有数据库操作 |

| ORM框架 | 自动参数化,减少编码错误 | 性能开销略高 | 新项目推荐使用 |

| 输入验证 | 防止非法输入,提升用户体验 | 无法完全替代参数化查询 | 所有用户输入点 |

| 最小权限原则 | 降低攻击破坏范围 | 需额外管理数据库账户 | 生产环境必须实施 |

| 存储过程 | 可封装业务逻辑,提高性能 | 动态SQL仍存在风险 | 复杂业务逻辑场景 |

相关问答FAQs

Q1:为什么存储过程仍可能发生SQL注入?

A:若存储过程内部使用字符串拼接构造SQL语句(如EXEC('SELECT * FROM Users WHERE Id = ' + @Id),攻击者可通过输入1; DROP TABLE Users--篡改SQL逻辑,正确的做法是存储过程内也使用参数化查询,或直接传递参数(如EXEC GetUserById @Id)。

Q2:使用LINQ to SQL是否还需要额外防注入?

A:不需要,LINQ to SQL在编译时会将查询转换为参数化SQL语句,用户输入会被自动转义,因此无需手动处理,但需确保LINQ查询未被动态拼接(如var query = "u => u.Id == " + id),此类写法仍存在注入风险。