在Linux系统中,命令行是管理员和高级用户高效管理系统的核心工具,但部分命令因其强大的底层操作能力,若使用不当或被恶意利用,可能对系统造成严重破坏,甚至导致数据丢失、系统崩溃等高危后果,这些高危命令通常涉及直接磁盘操作、文件系统覆盖、权限提升或系统关键配置修改,需使用者充分理解其原理并谨慎操作,以下从命令类型、风险场景及防护措施等方面详细分析Linux高危命令。

高危命令类型及风险解析

磁盘及文件系统操作类

这类命令直接与底层磁盘交互,误操作可能导致分区表损坏、数据覆盖或文件系统不可读。

-

dd命令:用于低级复制磁盘或文件,常用于系统备份与恢复,但若参数错误,可能瞬间清空磁盘数据。dd if=/dev/sda of=/dev/sdb会安全地将sda磁盘内容复制到sdb,但若of和if参数颠倒(dd if=/dev/sdb of=/dev/sda),且sdb为空设备,则会直接清空sda数据,更危险的是使用/dev/zero或/dev/random作为输入源,如dd if=/dev/zero of=/dev/sda会强制将整个磁盘清零,导致所有数据永久丢失。 -

rm -rf命令:rm用于删除文件,-r递归删除目录,-f强制执行无提示删除,当配合通配符使用时,风险极高。rm -rf /会递归删除根目录下所有文件,直接导致系统崩溃;rm -rf *在错误目录执行可能清空当前文件夹所有内容;rm -rf /tmp/*若误写成rm -rf / tmp/*(多了一个空格),会先尝试删除根目录(因权限不足可能失败),再清空/tmp,但若以root用户运行,rm -rf /的破坏性已不可逆。 -

mkfs系列命令:用于格式化文件系统,如mkfs.ext4 /dev/sdb1会将指定分区格式化为ext4,分区原有数据将全部丢失,若误将系统分区(如/dev/sda1)作为参数,会导致系统无法启动。 (图片来源网络,侵删)

(图片来源网络,侵删)

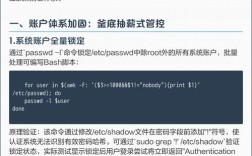

权限与系统配置类

这类命令修改系统关键配置或权限,操作不当可能破坏系统完整性或引发安全漏洞。

-

chmod -R 777命令:递归修改文件权限为777(所有用户可读、写、执行),若对系统目录(如/etc、/usr)执行,会开放敏感文件权限,导致普通用户可篡改系统配置,甚至提权。chmod -R 777 /etc/passwd会允许所有用户修改密码文件,严重威胁系统安全。 -

chown错误操作:用于修改文件所有者,若以root身份执行chown -R nobody /,会将整个系统文件所有者改为nobody(低权限用户),导致系统服务因权限不足无法启动。 -

passwd命令:用于修改用户密码,若直接执行passwd root并输入简单密码,可能被暴力破解;而passwd -d username会清空用户密码,导致账户无密码登录,存在巨大安全隐患。 (图片来源网络,侵删)

(图片来源网络,侵删)

网络与服务类

这类命令涉及网络配置或服务管理,误操作可能导致网络中断或服务不可用。

-

iptables或firewalld误操作:若执行iptables -F清空防火墙规则,且未保存规则,会导致系统暴露在公网风险中;错误配置DROP规则(如iptables -A INPUT -j DROP)可能切断所有远程连接。 -

kill -9强制终止关键进程:kill命令用于终止进程,-9强制无条件终止,若误终止系统关键进程(如PID 1的systemd、kthreadd),会导致系统内核崩溃。

输入输出重定向类

这类命令通过重定向操作文件,错误使用可能覆盖关键数据。

> filename或>> filename:>会覆盖文件内容,>>,若执行> /etc/passwd会清空密码文件,导致用户无法登录;echo "test" > /dev/sda会向磁盘设备写入无效数据,可能破坏文件系统。

高危命令使用场景及案例

以下为典型高危命令的使用风险场景对比:

| 命令 | 安全使用场景 | 高危误操作案例 | 后果 |

|---|---|---|---|

dd |

备份整个磁盘:dd if=/dev/sda of=/path/to/disk.img |

dd if=/dev/zero of=/dev/sda |

磁盘数据永久清零,系统崩溃 |

rm -rf |

清理临时目录:rm -rf /tmp/old_files |

rm -rf /或rm -rf *(在根目录执行) |

系统文件全部删除,无法启动 |

mkfs.ext4 |

格化新分区:mkfs.ext4 /dev/sdb1 |

mkfs.ext4 /dev/sda1(系统分区) |

系统分区格式化,数据丢失 |

chmod -R 777 |

临时开放共享目录权限:chmod -R 777 /share |

chmod -R 777 /etc |

系统配置被篡改,安全漏洞 |

iptables -F |

临时测试防火墙:iptables -F(保存规则后执行) |

iptables -F且未保存规则,暴露服务器端口 |

系统被未授权访问,被攻击 |

高危命令防护措施

- 权限最小化原则:避免使用root用户日常操作,通过

sudo授权必要命令,并配置sudoers文件限制可执行命令范围。 - 命令确认机制:对危险命令(如

rm -rf、dd)通过别名增加确认提示,例如在~/.bashrc中添加alias rm='rm -i',删除前询问用户。 - 模拟测试:重要操作前先在虚拟机或测试环境模拟执行,验证命令参数正确性。

- 数据备份:执行高危操作前,务必对关键数据(如分区、配置文件)进行完整备份。

- 命令黑白名单:在企业环境中,通过

rbash(受限shell)或工具(如sudoers、AppArmor)限制用户可执行的命令,禁用高危命令。

相关问答FAQs

Q1:如果不慎执行了rm -rf /,是否有挽救办法?

A1:若执行后立即发现,可尝试通过以下方式挽救:① 若系统开启了快照功能(如LVM、Btrfs),可通过快照恢复;② 若有数据备份(如rsync、tar备份),从备份恢复;③ 若未做任何防护,数据基本无法恢复,只能重装系统并尝试使用数据恢复工具(如TestDisk)扫描磁盘,但成功率极低,预防远比挽救重要,日常应避免使用root用户执行危险命令,并定期备份关键数据。

Q2:如何避免dd命令误操作导致数据丢失?

A2:可通过以下措施降低风险:① 使用if(输入文件)和of(输出文件)参数时,严格核对设备名称,避免混淆(如/dev/sda与/dev/sdb);② 先通过lsblk或fdisk -l查看当前磁盘分区结构,确认目标设备;③ 执行前添加status=progress参数查看进度,如dd if=/dev/sda of=/path/to/disk.img status=progress,避免因命令无响应导致误判;④ 重要操作前,先用dd的小参数测试,如dd if=/dev/sda of=/dev/null bs=4M count=1,确认读取正常后再执行完整操作。