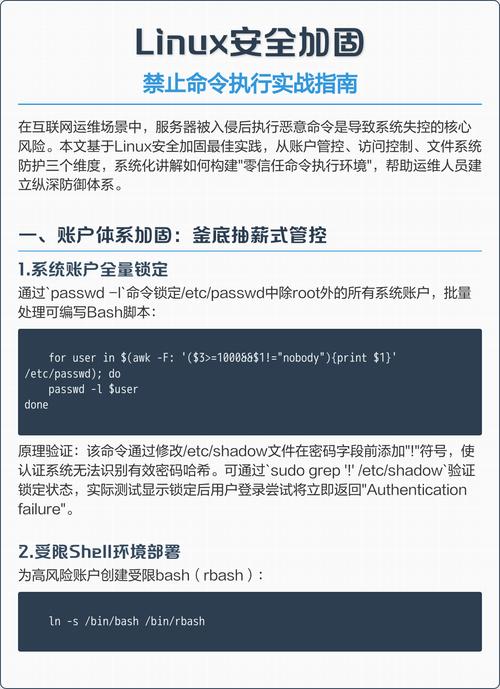

在Linux系统中,管理员有时需要限制用户执行某些命令,以确保系统安全、防止误操作或满足特定策略要求,禁止命令的方法有多种,包括通过修改shell配置文件、使用rbash(受限shell)、设置文件权限、利用sudoers文件以及编写自定义脚本等,以下是具体操作方法和注意事项。

通过修改shell配置文件

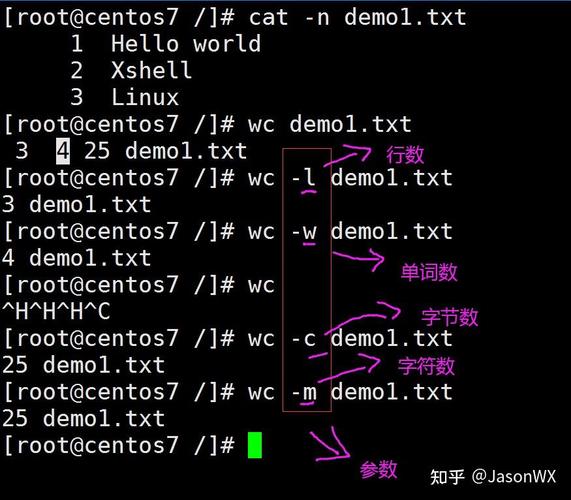

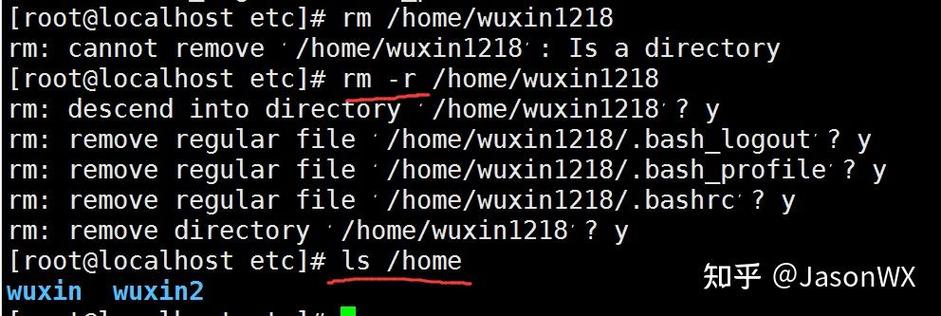

用户登录时,系统会读取特定配置文件(如.bashrc、.profile等),可通过在这些文件中添加alias或直接使用unset命令来禁用特定命令,在/etc/bashrc或用户家目录下的.bashrc文件中添加以下内容:

alias rm='echo "rm命令已被禁用,请联系管理员"' alias cp='echo "cp命令已被禁用,请联系管理员"'

这种方法通过重命名命令为无效操作或提示信息来实现“禁用”,但用户仍可通过绝对路径(如/bin/rm)执行原命令,因此安全性较低。

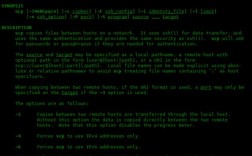

使用受限shell(rbash)

rbash(Restricted Bash)是一种受限shell,用户登录后无法执行以下操作:切换目录(cd)、设置或取消PATH变量、执行包含的命令等,可通过以下步骤启用:

- 修改用户默认shell为

rbash:sudo usermod -s /bin/rbash username

- 创建

rbash允许的命令目录(如/home/username/bin),并将允许执行的命令软链接至此目录,允许使用ls:sudo ln -s /bin/ls /home/username/bin/ls

- 设置用户家目录下的

.profile和.bashrc为只读,防止用户修改配置。

优点:限制严格,适合高安全性场景;缺点:灵活性差,可能影响用户正常操作。

设置文件权限

直接移除或限制命令文件的执行权限,可防止普通用户使用。

sudo chmod 000 /bin/rm # 移除rm命令的所有权限

但此方法会影响所有用户(包括root),且root用户仍可通过其他方式恢复权限,因此需谨慎使用。

利用sudoers文件

通过sudoers文件精细控制用户权限,允许或禁止特定命令的执行。

- 编辑

sudoers文件:sudo visudo

- 添加以下规则禁止用户

testuser执行rm和cp:testuser ALL=(ALL) !/bin/rm, !/bin/cp

或允许用户仅执行特定命令(默认拒绝所有其他命令):

testuser ALL=(ALL) /bin/ls, /bin/cat

优点:权限控制精细,适合多用户环境;缺点:需熟悉

sudoers语法,配置错误可能导致用户无法登录。 (图片来源网络,侵删)

(图片来源网络,侵删)

编写自定义脚本

通过封装脚本拦截敏感命令,例如创建一个/usr/local/bin/safe_rm脚本:

#!/bin/bash echo "错误:rm命令已被禁用,请使用`safe_rm`替代,它会先提示确认" read -p "确认删除?[y/N] " confirm [[ $confirm == "y" ]] || exit 1 # 添加安全逻辑,如备份文件后再删除

然后将原rm命令替换为此脚本:

sudo mv /bin/rm /bin/rm.bak sudo ln -s /usr/local/bin/safe_rm /bin/rm

注意事项

- 测试验证:修改配置后,需以目标用户身份测试命令是否真正被禁用。

- 备份重要文件:修改

sudoers或系统关键命令前,务必备份原始文件。 - 日志监控:建议开启系统日志(如

/var/log/secure),记录用户尝试执行禁用命令的行为。

相关问答FAQs

Q1:使用rbash后,用户如何恢复部分命令的执行权限?

A1:管理员可在用户家目录下创建bin目录,并将允许执行的命令软链接至此目录,允许使用vim:sudo ln -s /usr/bin/vim /home/username/bin/vim,确保.bashrc和.profile文件不可被用户修改(chmod 444 .bashrc .profile),防止用户绕过限制。

Q2:如何禁止root用户执行特定命令?

A2:root用户权限极高,直接限制其命令执行风险较大,建议通过以下方式间接控制:

- 使用

sudoers文件限制root通过sudo执行的命令(如root ALL=(ALL) !/bin/rm); - 编写封装脚本,将敏感命令替换为安全版本(如前文

safe_rm示例); - 利用系统审计工具(如

auditd)监控root命令执行,而非直接禁止。