在AIX系统中,管理员可以通过多种方式限制用户命令的使用权限,以确保系统安全、规范用户行为并防止潜在的风险,限制用户命令的方法包括使用shell限制、文件权限控制、访问控制列表(ACL)、RBAC(基于角色的访问控制)以及系统资源限制等,以下将详细介绍这些方法及其具体操作步骤。

通过Shell限制用户命令

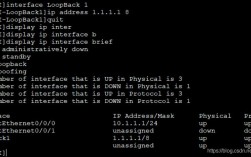

AIX系统允许为用户指定特定的shell,从而限制其可执行的命令,将用户的shell设置为/usr/bin/rsh或/usr/bin/ksh,并配置其启动文件(如.profile或.kshrc)来限制命令执行。

-

修改用户默认shell

使用chsh命令修改用户的默认shell,例如将用户testuser的shell限制为/usr/bin/rsh:chsh -s /usr/bin/rsh testuser

-

配置shell启动文件

在用户的家目录下创建或修改.profile文件,添加alias或PATH限制,# 只允许执行ls、cd等基本命令 alias rm='echo "rm command is disabled"' alias cp='echo "cp command is disabled"' export PATH=/bin:/usr/bin

这样,用户尝试执行

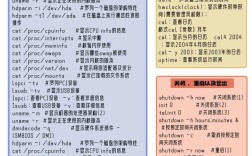

rm或cp时将收到提示信息,而非实际执行命令。 (图片来源网络,侵删)

(图片来源网络,侵删)

通过文件权限控制

文件权限是限制用户命令的基础方法,通过设置文件或目录的权限,可以控制用户对命令的访问和执行。

-

修改命令文件权限

限制普通用户执行shutdown命令:chmod 700 /usr/sbin/shutdown # 仅允许所有者执行 chown root:system /usr/sbin/shutdown # 修改属主为root

-

使用SGID/SUID位

对于需要特殊权限的命令(如passwd),可以设置SUID位,但需谨慎使用以避免安全风险:chmod 4755 /usr/bin/passwd # 设置SUID位

使用访问控制列表(ACL)

AIX支持ACL,可以更精细地控制用户对文件的访问权限。

-

设置ACL

限制用户testuser对/etc/passwd文件的读取权限:chacl -b user:testuser:0 /etc/passwd # 禁止testuser访问

-

查看ACL

使用ls -l或aclget命令查看文件当前的ACL设置:aclget /etc/passwd

基于角色的访问控制(RBAC)

RBAC允许管理员为用户分配特定角色,从而限制其可执行的命令集。

-

创建角色

使用smitty或命令行工具创建角色,mkrole -r "operator" -c "/usr/bin:/bin" # 创建operator角色,限制命令路径

-

分配角色给用户

将角色分配给用户:chuser roles=operator testuser

系统资源限制

通过ulimit命令限制用户使用的系统资源,如CPU时间、内存占用等,间接限制命令执行能力。

-

设置资源限制

在/etc/security/limits文件中添加以下内容:testuser: cpu = 300 fsize = 2097151 data = 2097151限制用户

testuser的CPU使用时间为300秒,文件大小为2GB。 -

全局资源限制

修改/etc/security/limits.default文件,设置所有用户的默认限制。

使用chuser命令限制用户属性

chuser命令可以修改用户的系统属性,如禁用用户登录或限制其操作。

-

禁用用户登录

chuser account_locked=true testuser

-

限制用户sudo权限

配置/etc/sudoers文件,允许用户仅执行特定命令:testuser ALL=(ALL) /usr/bin/ls, /usr/bin/cat

通过系统日志监控命令执行

结合audit或snoopy等工具监控用户命令执行记录,及时发现异常行为。

- 启用审计

修改/etc/security/audit/config文件,启用命令审计:start: bin = /usr/sbin/auditbin flags = lo files = /var/audit/audit.%u

方法对比与适用场景

| 方法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| Shell限制 | 简单易用,无需额外工具 | 限制不够精细 | 普通用户基础命令限制 |

| 文件权限控制 | 系统原生支持,无需配置 | 仅针对单一文件,批量操作复杂 | 关键系统命令保护 |

| ACL | 灵活,支持多用户多权限 | 配置复杂,需熟悉ACL语法 | 高级文件访问控制 |

| RBAC | 角色化管理,权限集中控制 | 需要规划角色,实施成本较高 | 企业级多用户权限管理 |

| 系统资源限制 | 防止资源滥用,保护系统稳定 | 间接限制,无法直接控制命令 | 防止用户耗尽系统资源 |

| chuser属性限制 | 直接修改用户属性,快速生效 | 功能单一,仅适用于简单限制 | 临时禁用用户或调整基础属性 |

相关问答FAQs

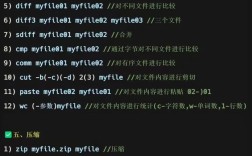

Q1: 如何在AIX系统中禁止用户使用rm命令?

A1: 可以通过以下方法实现:

- 在用户的

.profile文件中添加alias rm='echo "rm is disabled"',使rm命令仅输出提示信息而不实际删除文件。 - 修改

/bin/rm的权限,仅允许root用户执行:chmod 700 /bin/rm,但需注意这会影响所有用户。 - 使用RBAC创建角色并限制命令路径,或通过sudo配置允许用户执行

rm但附加参数限制(如sudo rm -i)。

Q2: 如何验证用户命令限制是否生效?

A2: 验证方法包括:

- 使用

su - username切换到目标用户,尝试执行受限命令,观察是否被拦截或提示。 - 检查文件权限:

ls -l /path/to/restricted_command,确认权限设置正确。 - 查看系统日志:

tail -f /var/adm/messages或审计日志,确认是否有相关拦截记录。 - 对于RBAC或sudo限制,可通过

sudo -l username查看用户被授权执行的命令列表。